Esteganografía

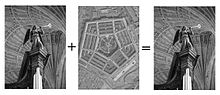

La esteganografía (del griego στεγανος steganos, "cubierto" u "oculto", y γραφος graphos, "escritura") trata el estudio y aplicación de técnicas que permiten ocultar mensajes u objetos, dentro de otros, llamados portadores, para que no se perciba su existencia.

[1] Una forma de diferenciar la esteganografía con la criptografía común es que la criptografía solo cifra los archivos manteniendo el archivo original visible, pero al abrirlo mostrará una secuencia de caracteres que no permitirá su lectura y para ver su contenido original es necesario conocer la clave.

Esta ciencia ha suscitado mucho interés en los últimos años, especialmente en el área de seguridad informática, debido a que ha sido utilizada por organizaciones criminales y terroristas.

La esteganografía clásica se basaba únicamente en el desconocimiento del canal encubierto utilizado, mientras que en la era moderna también se emplean canales digitales (imagen, video, audio y protocolos de comunicaciones, entre otros) para alcanzar el objetivo.

El problema es que solo pueden intercambiar mensajes a través de un guardián.

Este enfoque para conseguir la seguridad pocas veces funciona y es especialmente desastroso en el caso de la criptografía.

En este tipo de esteganografía, el estego-algoritmo está parametrizado por una clave esteganográfica a la que se le llama estegoclave, que define cómo aplicar el algoritmo.

[7] En este libro, describe cómo un personaje tomó un cuadernillo de dos hojas o tablillas, rayó bien la cera que las cubría y en la madera misma grabó el mensaje y lo volvió a cubrir con cera regular.

El científico italiano Giovanni Battista della Porta descubrió cómo esconder un mensaje dentro de un huevo cocido.

El abad alemán Johannes Trithemius escribió un libro al que tituló Steganographia.

Los prisioneros usaban i, j, t y f para ocultar mensajes en código morse.

Un ejemplo es el texto siguiente: Apparently neutral's protest is thoroughly discounted and ignored.

Blockade issue affects pretext for embargo on by products, ejecting suets and vegetable oils.

Las más conocidas se pueden clasificar en dos categorías: Esteganografía “clásica”: métodos completamente oscuros.

La misma técnica puede aplicarse a vídeo y audio, aunque no es lo más común.

Al bit ubicado más a la derecha se le llama "bit menos significativo" (LSB) porque es el de menor peso, alterándolo cambia en la menor medida posible el valor total del número representado.

Además este método no altera en absoluto el tamaño del archivo portador o cubierta (por eso es "una técnica de sustitución").

Si se pretende emplear una mayor porción de bits de la imagen (por ejemplo, no solo el último, sino los dos últimos), puede comenzar a ser perceptible al ojo humano la alteración general provocada.

El método más utilizado es el LSB, puesto que para un computador un archivo de imagen es simplemente un archivo que muestra diferentes colores e intensidades de luz en diferentes áreas (píxeles).

Se debe tener en cuenta que el transporte de imágenes grandes por Internet puede despertar sospechas.

Es importante notar que si se oculta información dentro de un archivo de imagen y este es convertido a otro formato, lo más probable es que la información oculta dentro sea dañada y, consecuentemente, resulte irrecuperable.

Cuando solo una pequeña cantidad de información que está oculta dentro del código fuente por lo general no es perceptible a todos.

Sin embargo, cuanta mayor información se oculte, más perceptible será.

No degradan el contenido del portador de ninguna forma, por ejemplo, si es una imagen, permanecerá intacta; ya que el "mensaje" se le inyecta o adosa al final de la misma y la aplicación usada para visualizarla la mostrará normalmente hasta donde ella finalice.

La aplicación que utilice un archivo, de cualquier tipo, siempre lee su cabecera primero, adquiere ese valor como su tamaño (en cantidad de bytes) y seguidamente lee el resto del archivo hasta el final indicado por dicho valor.

De modo que si se coloca algo (mensaje) más allá del valor de ese parámetro, no será leído por la aplicación normal, por tanto no detectado, y el archivo portador funcionará normalmente.

Otra desventaja, aunque muy relativa y eventual, es que el crecimiento del portador podría ser limitante a la hora de trasferirlo por las redes, particularmente por Internet.

Esta es una técnica no utilizada si se pretende obtener características de indetectabilidad.

Prácticamente cualquier tipo de portador es admitido, con o sin compresión, incluso módulos ejecutables.