Seguridad informática

La seguridad informática, también conocida como ciberseguridad,[1] es el área relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo vinculado con la misma, y especialmente la información contenida en una computadora o circulante a través de las redes de computadoras.

La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras, y todo lo que la organización entienda y valore como un riesgo si la información confidencial involucrada pudiera llegar a manos de otras personas, por ejemplo, convirtiéndose así en información privilegiada.

Una definición general de seguridad debe también poner atención a la necesidad de salvaguardar la ventaja organizacional, incluyendo información y equipos físicos, tales como los mismos computadores.

Nadie a cargo de seguridad debe determinar quién y cuándo puede tomar acciones apropiadas sobre un ítem en específico.

Independientemente, cualquier compañía con una red debe tener una política de seguridad que se dirija a la conveniencia y la coordinación.

Con Internet y otros avances tecnológicos importantes en los últimos años, la ciberseguridad se ha convertido en un término más conocido.

Sin embargo, es fundamental que estos roles estén claramente definidos y que exista una coordinación efectiva entre ellos para asegurar una gestión integral de la seguridad de la información.

Establece los requisitos mínimos de seguridad que deben cumplir los sistemas y servicios utilizados por las administraciones públicas, así como las pautas para evaluar y gestionar los riesgos asociados a la seguridad de la información.

Es una técnica que pueden usar ciertas personas para obtener información, acceso o privilegios en sistemas de información, con resultados similares a un ataque a través de la red, saltándose toda la infraestructura creada para combatir programas maliciosos.

Basado en el origen del ataque podemos decir que existen dos tipos de amenazas: El tipo de amenazas según el efecto que causan a quien recibe los ataques podría clasificarse en: Se pueden clasificar por el modus operandi del atacante, si bien el efecto puede ser distinto para un mismo tipo de ataque: Si en un momento el objetivo de los ataques fue cambiar las plataformas tecnológicas, ahora las tendencias cibercriminales indican que la nueva modalidad es manipular los certificados que contienen la información digital.

En este sentido, las amenazas informáticas que viene en el futuro ya no son con la inclusión de troyanos en los sistemas o softwares espías, sino con el hecho de que los ataques se han profesionalizado y manipulan el significado del contenido virtual.

Teniendo en cuenta que la explotación de un riesgo causaría daños o pérdidas financieras o administrativas a una empresa u organización, se tiene la necesidad de poder estimar la magnitud del impacto del riesgo a que se encuentra expuesta mediante la aplicación de controles.

La fórmula para determinar el riesgo total es: A partir de esta fórmula determinaremos su tratamiento y después de aplicar los controles podremos obtener el riesgo residual.

Está relacionado con la percepción y confianza por parte de la sociedad hacia la organización.

El reto es asignar estratégicamente los recursos para cada equipo de seguridad y bienes que intervengan, basándose en el impacto potencial para el negocio, respecto a los diversos incidentes que se deben resolver.

Esto puede implicar que alguien dentro de la organización asigne un valor monetario a cada equipo y un archivo en la red o asignar un valor relativo a cada sistema y la información sobre ella.

Cada uno de estos valores es un sistema independiente del negocio, supongamos el siguiente ejemplo, un servidor web público pueden poseer la característica de confidencialidad baja (ya que toda la información es pública) pero necesita alta disponibilidad e integridad, para poder ser confiable.

Los incidentes individuales pueden variar ampliamente en términos de alcance e importancia.

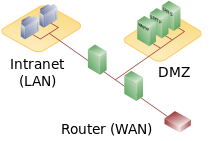

La ciberseguridad perimetral se enfoca en proteger el perímetro de una red contra amenazas y ataques cibernéticos.

En el extremo, la propiedad intelectual (PI) dedepartamentos basados en algoritmos está a un solo copiar y pegarde caer en manos de un competidor.

Los más importantes son los siguientes: Los mecanismos de seguridad pueden ser clasificados también según las acciones que realizan: Estos controles reducen la probabilidad de un ataque deliberado al implementar medidas que disuaden a los posibles atacantes.

Los controles preventivos protegen las vulnerabilidades y hacen que un ataque fracase o reduzca su impacto.

Los controles correctivos reducen el efecto de un ataque una vez que ha ocurrido.

Además, como el administrador suele ser el único en conocer perfectamente el sistema, tiene que derivar a la directiva cualquier problema e información relevante sobre la seguridad, y finalmente aconsejar estrategias a poner en marcha, así como ser el punto de entrada de la comunicación a los trabajadores sobre problemas y recomendaciones en término de seguridad informática.

Para poder evitar su contagio se deben vigilar los equipos y los medios de acceso a ellos, principalmente la red.

Así mismo, tener controlado el software asegura la calidad de la procedencia del mismo (el software obtenido de forma ilegal o sin garantías aumenta los riesgos).

En el mismo sentido se pueden reducir los permisos de los usuarios al mínimo.

Controlar el acceso a Internet puede detectar, en fases de recuperación, cómo se ha introducido el virus.

Una medida básica es evitar tener puntos de red conectados a los switches.

En este caso el control físico se hace más difícil, si bien se pueden tomar medidas de contención de la emisión electromagnética para circunscribirla a aquellos lugares que consideremos apropiados y seguros.