Una red informática es un conjunto de computadoras que comparten recursos ubicados en nodos de red o proporcionados por ellos . Las computadoras utilizan protocolos de comunicación comunes a través de interconexiones digitales para comunicarse entre sí. Estas interconexiones se componen de tecnologías de redes de telecomunicaciones basadas en métodos de radiofrecuencia físicamente cableados, ópticos e inalámbricos que pueden disponerse en una variedad de topologías de red .

Los nodos de una red informática pueden incluir computadoras personales , servidores , hardware de red u otros hosts especializados o de propósito general . Se identifican por direcciones de red y pueden tener nombres de host . Los nombres de host sirven como etiquetas memorables para los nodos y rara vez se cambian después de la asignación inicial. Las direcciones de red sirven para localizar e identificar los nodos mediante protocolos de comunicación como el Protocolo de Internet .

Las redes informáticas pueden clasificarse según muchos criterios, incluido el medio de transmisión utilizado para transportar señales, el ancho de banda , los protocolos de comunicaciones para organizar el tráfico de la red , el tamaño de la red, la topología, los mecanismos de control del tráfico y la intención de la organización. [ cita necesaria ]

Las redes informáticas admiten muchas aplicaciones y servicios , como el acceso a la World Wide Web , vídeo y audio digitales , uso compartido de servidores de aplicaciones y almacenamiento , impresoras y máquinas de fax, y uso de aplicaciones de correo electrónico y mensajería instantánea.

Las redes de computadoras pueden considerarse una rama de la informática , la ingeniería informática y las telecomunicaciones , ya que se basan en la aplicación teórica y práctica de las disciplinas relacionadas. Las redes de computadoras estuvieron influenciadas por una amplia gama de desarrollos tecnológicos e hitos históricos.

Las redes informáticas amplían las comunicaciones interpersonales por medios electrónicos con diversas tecnologías, como el correo electrónico, la mensajería instantánea, el chat en línea, las llamadas telefónicas de voz y vídeo y las videoconferencias. Una red permite compartir recursos informáticos y de red. Los usuarios pueden acceder y utilizar recursos proporcionados por dispositivos en la red, como imprimir un documento en una impresora de red compartida o usar un dispositivo de almacenamiento compartido. Una red permite compartir archivos, datos y otros tipos de información, brindando a los usuarios autorizados la posibilidad de acceder a información almacenada en otras computadoras de la red. La informática distribuida utiliza recursos informáticos a través de una red para realizar tareas.

La mayoría de las redes informáticas modernas utilizan protocolos basados en la transmisión en modo paquete. Un paquete de red es una unidad formateada de datos transportada por una red de conmutación de paquetes .

Los paquetes constan de dos tipos de datos: información de control y datos de usuario (carga útil). La información de control proporciona los datos que la red necesita para entregar los datos del usuario, por ejemplo, direcciones de red de origen y destino , códigos de detección de errores e información de secuenciación. Normalmente, la información de control se encuentra en los encabezados y finales de los paquetes , con datos de carga útil en el medio.

Con los paquetes, el ancho de banda del medio de transmisión se puede compartir mejor entre los usuarios que si la red tuviera conmutación de circuitos . Cuando un usuario no envía paquetes, el enlace se puede llenar con paquetes de otros usuarios y, por lo tanto, el costo se puede compartir, con relativamente poca interferencia, siempre que el enlace no se use en exceso. A menudo, la ruta que debe seguir un paquete a través de una red no está disponible de inmediato. En ese caso, el paquete se pone en cola y espera hasta que un enlace esté libre.

Las tecnologías de enlace físico de las redes de paquetes normalmente limitan el tamaño de los paquetes a una determinada unidad de transmisión máxima (MTU). Un mensaje más largo puede fragmentarse antes de transferirse y, una vez que llegan los paquetes, se vuelven a ensamblar para construir el mensaje original.

Las ubicaciones físicas o geográficas de los nodos y enlaces de la red generalmente tienen relativamente poco efecto en una red, pero la topología de las interconexiones de una red puede afectar significativamente su rendimiento y confiabilidad. Con muchas tecnologías, como las redes en bus o en estrella, un solo fallo puede provocar que la red falle por completo. En general, cuantas más interconexiones haya, más robusta será la red; pero más caro es instalarlo. Por lo tanto, la mayoría de los diagramas de red están organizados según su topología de red , que es el mapa de interconexiones lógicas de los hosts de la red.

Las topologías comunes son:

Es posible que la disposición física de los nodos de una red no refleje necesariamente la topología de la red. Por ejemplo, con FDDI , la topología de la red es un anillo, pero la topología física suele ser una estrella, porque todas las conexiones vecinas pueden enrutarse a través de una ubicación física central. Sin embargo, el diseño físico no es completamente irrelevante, ya que las ubicaciones comunes de conductos y equipos pueden representar puntos únicos de falla debido a problemas como incendios, cortes de energía e inundaciones.

Una red superpuesta es una red virtual que se construye sobre otra red. Los nodos de la red superpuesta están conectados mediante enlaces virtuales o lógicos. Cada enlace corresponde a una ruta, quizás a través de muchos enlaces físicos, en la red subyacente. La topología de la red superpuesta puede (y a menudo difiere) de la de la red subyacente. Por ejemplo, muchas redes peer-to-peer son redes superpuestas. Están organizados como nodos de un sistema virtual de enlaces que se ejecutan sobre Internet . [33]

Las redes superpuestas han existido desde la invención de las redes, cuando los sistemas informáticos se conectaban a través de líneas telefónicas mediante módems antes de que existiera cualquier red de datos .

El ejemplo más sorprendente de una red superpuesta es la propia Internet. La propia Internet se construyó inicialmente como una superposición a la red telefónica . [33] Incluso hoy en día, cada nodo de Internet puede comunicarse con prácticamente cualquier otro a través de una malla subyacente de subredes de topologías y tecnologías tremendamente diferentes. La resolución de direcciones y el enrutamiento son los medios que permiten mapear una red superpuesta de IP completamente conectada a su red subyacente.

Otro ejemplo de red superpuesta es una tabla hash distribuida , que asigna claves a nodos de la red. En este caso, la red subyacente es una red IP y la red superpuesta es una tabla (en realidad un mapa ) indexada por claves.

Las redes superpuestas también se han propuesto como una forma de mejorar el enrutamiento de Internet, como por ejemplo, a través de garantías de calidad de servicio, lograr medios de transmisión de mayor calidad . Propuestas anteriores como IntServ , DiffServ y IP multicast no han tenido una amplia aceptación en gran medida porque requieren la modificación de todos los enrutadores de la red. [ cita necesaria ] Por otro lado, una red superpuesta se puede implementar de forma incremental en hosts finales que ejecutan el software del protocolo superpuesto, sin la cooperación de los proveedores de servicios de Internet . La red superpuesta no tiene control sobre cómo se enrutan los paquetes en la red subyacente entre dos nodos superpuestos, pero puede controlar, por ejemplo, la secuencia de nodos superpuestos que atraviesa un mensaje antes de llegar a su destino [ cita requerida ] .

Por ejemplo, Akamai Technologies gestiona una red superpuesta que proporciona una entrega de contenido fiable y eficiente (una especie de multidifusión ). La investigación académica incluye multidifusión de sistemas finales, [34] enrutamiento resiliente y estudios de calidad de servicio, entre otros.

Los medios de transmisión (a menudo denominados en la literatura medio físico ) utilizados para vincular dispositivos para formar una red informática incluyen cable eléctrico , fibra óptica y espacio libre. En el modelo OSI , el software para manejar los medios se define en las capas 1 y 2: la capa física y la capa de enlace de datos.

Una familia ampliamente adoptada que utiliza medios de cobre y fibra en la tecnología de red de área local (LAN) se conoce colectivamente como Ethernet. Los estándares de medios y protocolos que permiten la comunicación entre dispositivos en red a través de Ethernet están definidos por IEEE 802.3 . Los estándares de LAN inalámbrica utilizan ondas de radio , otros utilizan señales infrarrojas como medio de transmisión. La comunicación por línea eléctrica utiliza el cableado eléctrico de un edificio para transmitir datos.

Las siguientes clases de tecnologías cableadas se utilizan en redes de computadoras.

Las conexiones de red se pueden establecer de forma inalámbrica mediante radio u otros medios de comunicación electromagnéticos.

Los dos últimos casos tienen un gran tiempo de retardo de ida y vuelta , lo que genera una comunicación bidireccional lenta pero no impide el envío de grandes cantidades de información (pueden tener un alto rendimiento).

Además de cualquier medio de transmisión física, las redes se construyen a partir de componentes básicos adicionales del sistema, como controladores de interfaz de red , repetidores , concentradores , puentes , conmutadores , enrutadores , módems y cortafuegos . Cualquier pieza de equipo en particular contendrá frecuentemente múltiples bloques de construcción y, por lo tanto, puede realizar múltiples funciones.

.jpg/440px-ForeRunnerLE_25_ATM_Network_Interface_(1).jpg)

Un controlador de interfaz de red (NIC) es un hardware informático que conecta la computadora a los medios de red y tiene la capacidad de procesar información de red de bajo nivel. Por ejemplo, la NIC puede tener un conector para enchufar un cable o una antena para transmisión y recepción inalámbrica y los circuitos asociados.

En las redes Ethernet, cada NIC tiene una dirección de control de acceso a medios (MAC) única , generalmente almacenada en la memoria permanente del controlador. Para evitar conflictos de direcciones entre dispositivos de red, el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) mantiene y administra la unicidad de las direcciones MAC. El tamaño de una dirección MAC Ethernet es de seis octetos . Los tres octetos más importantes están reservados para identificar a los fabricantes de NIC. Estos fabricantes, utilizando sólo sus prefijos asignados, asignan de forma única los tres octetos menos significativos de cada interfaz Ethernet que producen.

Un repetidor es un dispositivo electrónico que recibe una señal de red , la limpia de ruidos innecesarios y la regenera. La señal se retransmite a un nivel de potencia más alto o al otro lado de la obstrucción para que la señal pueda cubrir distancias más largas sin degradación. En la mayoría de las configuraciones Ethernet de par trenzado, se requieren repetidores para cables con una longitud superior a 100 metros. Con la fibra óptica, los repetidores pueden estar separados por decenas o incluso cientos de kilómetros.

Los repetidores funcionan en la capa física del modelo OSI pero aún requieren una pequeña cantidad de tiempo para regenerar la señal. Esto puede causar un retraso en la propagación que afecta el rendimiento de la red y puede afectar el funcionamiento adecuado. Como resultado, muchas arquitecturas de red limitan la cantidad de repetidores utilizados en una red, por ejemplo, la regla Ethernet 5-4-3 .

Un repetidor Ethernet con múltiples puertos se conoce como concentrador Ethernet . Además de reacondicionar y distribuir señales de red, un concentrador repetidor ayuda con la detección de colisiones y el aislamiento de fallas de la red. Los concentradores y repetidores de las LAN han quedado en gran medida obsoletos debido a los conmutadores de red modernos.

Los puentes y conmutadores de red se diferencian de un concentrador en que solo reenvían tramas a los puertos involucrados en la comunicación, mientras que un concentrador reenvía a todos los puertos. [38] Los puentes sólo tienen dos puertos, pero un conmutador puede considerarse como un puente multipuerto. Los conmutadores normalmente tienen numerosos puertos, lo que facilita una topología en estrella para los dispositivos y la conexión en cascada de conmutadores adicionales.

Los puentes y conmutadores operan en la capa de enlace de datos (capa 2) del modelo OSI y unen el tráfico entre dos o más segmentos de red para formar una única red local. Ambos son dispositivos que reenvían tramas de datos entre puertos según la dirección MAC de destino en cada trama. [39] Aprenden la asociación de puertos físicos a direcciones MAC examinando las direcciones de origen de las tramas recibidas y solo reenvían la trama cuando es necesario. Si se apunta a una MAC de destino desconocida, el dispositivo transmite la solicitud a todos los puertos excepto al de origen y descubre la ubicación a partir de la respuesta.

Los puentes y conmutadores dividen el dominio de colisión de la red pero mantienen un único dominio de transmisión. La segmentación de la red mediante puentes y conmutación ayuda a dividir una red grande y congestionada en una agregación de redes más pequeñas y más eficientes.

Un enrutador es un dispositivo de conexión a Internet que reenvía paquetes entre redes procesando la información de direccionamiento o enrutamiento incluida en el paquete. La información de enrutamiento a menudo se procesa junto con la tabla de enrutamiento . Un enrutador utiliza su tabla de enrutamiento para determinar dónde reenviar paquetes y no requiere transmitir paquetes, lo cual es ineficiente para redes muy grandes.

Los módems (modulador-demodulador) se utilizan para conectar nodos de red mediante cables que no están diseñados originalmente para el tráfico de red digital ni para conexión inalámbrica. Para hacer esto, la señal digital modula una o más señales portadoras para producir una señal analógica que puede adaptarse para brindar las propiedades requeridas para la transmisión. Los primeros módems modulaban señales de audio enviadas a través de una línea telefónica de voz estándar. Los módems todavía se utilizan comúnmente para líneas telefónicas, que utilizan tecnología de línea de abonado digital y sistemas de televisión por cable que utilizan tecnología DOCSIS .

Un firewall es un dispositivo de red o software para controlar la seguridad de la red y las reglas de acceso. Los firewalls se insertan en conexiones entre redes internas seguras y redes externas potencialmente inseguras, como Internet. Los firewalls generalmente están configurados para rechazar solicitudes de acceso de fuentes no reconocidas y al mismo tiempo permitir acciones de fuentes reconocidas. El papel vital que desempeñan los firewalls en la seguridad de la red crece en paralelo con el aumento constante de los ciberataques .

Un protocolo de comunicación es un conjunto de reglas para intercambiar información a través de una red. Los protocolos de comunicación tienen varias características. Pueden estar orientados a conexión o sin conexión , pueden usar modo circuito o conmutación de paquetes, y pueden usar direccionamiento jerárquico o direccionamiento plano.

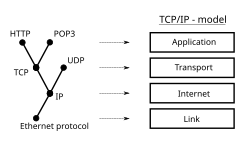

En una pila de protocolos , a menudo construida según el modelo OSI, las funciones de comunicaciones se dividen en capas de protocolo, donde cada capa aprovecha los servicios de la capa inferior hasta que la capa más baja controla el hardware que envía información a través de los medios. El uso de capas de protocolos es omnipresente en el campo de las redes informáticas. Un ejemplo importante de una pila de protocolos es HTTP (el protocolo World Wide Web) que se ejecuta sobre TCP sobre IP (los protocolos de Internet) sobre IEEE 802.11 (el protocolo Wi-Fi). Esta pila se utiliza entre el enrutador inalámbrico y la computadora personal del usuario doméstico cuando el usuario navega por la web.

Existen muchos protocolos de comunicación, algunos de los cuales se describen a continuación.

El conjunto de protocolos de Internet , también llamado TCP/IP, es la base de todas las redes modernas. Ofrece servicios sin conexión y orientados a conexión a través de una red inherentemente poco confiable atravesada por transmisión de datagramas utilizando el protocolo de Internet (IP). En esencia, el conjunto de protocolos define las especificaciones de direccionamiento, identificación y enrutamiento para el Protocolo de Internet versión 4 (IPv4) y para IPv6 , la próxima generación del protocolo con una capacidad de direccionamiento mucho mayor. El conjunto de protocolos de Internet es el conjunto de protocolos que definen Internet. [40]

IEEE 802 es una familia de estándares IEEE que se ocupan de redes de área local y redes de área metropolitana. El conjunto completo de protocolos IEEE 802 proporciona un conjunto diverso de capacidades de red. Los protocolos tienen un esquema de direccionamiento plano. Operan principalmente en las capas 1 y 2 del modelo OSI.

Por ejemplo, el puente MAC ( IEEE 802.1D ) se ocupa del enrutamiento de paquetes Ethernet utilizando un protocolo de árbol de expansión . IEEE 802.1Q describe las VLAN , y IEEE 802.1X define un protocolo de control de acceso a la red basado en puertos , que forma la base para los mecanismos de autenticación utilizados en las VLAN [41] (pero también se encuentra en las WLAN [42] ). el usuario doméstico ve cuándo debe ingresar una "clave de acceso inalámbrico".

Ethernet es una familia de tecnologías utilizadas en LAN cableadas. Se describe mediante un conjunto de estándares llamados IEEE 802.3 publicados por el Instituto de Ingenieros Eléctricos y Electrónicos.

La LAN inalámbrica basada en los estándares IEEE 802.11 , también conocida como WLAN o WiFi, es probablemente el miembro más conocido de la familia de protocolos IEEE 802 para los usuarios domésticos actuales. IEEE 802.11 comparte muchas propiedades con Ethernet por cable.

La red óptica síncrona (SONET) y la jerarquía digital síncrona (SDH) son protocolos de multiplexación estandarizados que transfieren múltiples flujos de bits digitales a través de fibra óptica mediante láser. Originalmente fueron diseñados para transportar comunicaciones en modo circuito desde una variedad de fuentes diferentes, principalmente para admitir telefonía digital con conmutación de circuitos . Sin embargo, debido a su neutralidad de protocolo y características orientadas al transporte, SONET/SDH también fue la opción obvia para transportar tramas en Modo de Transferencia Asíncrona (ATM).

El modo de transferencia asíncrona (ATM) es una técnica de conmutación para redes de telecomunicaciones. Utiliza multiplexación por división de tiempo asíncrona y codifica datos en celdas pequeñas de tamaño fijo . Esto se diferencia de otros protocolos como el conjunto de protocolos de Internet o Ethernet que utilizan paquetes o tramas de tamaño variable . ATM tiene similitudes con las redes conmutadas por circuitos y paquetes. Esto la convierte en una buena opción para una red que debe manejar tanto el tráfico de datos tradicional de alto rendimiento como contenido de baja latencia en tiempo real, como voz y video. ATM utiliza un modelo orientado a la conexión en el que se debe establecer un circuito virtual entre dos puntos finales antes de que comience el intercambio de datos real.

Los cajeros automáticos siguen desempeñando un papel en la última milla , que es la conexión entre un proveedor de servicios de Internet y el usuario doméstico. [43] [ necesita actualización ]

Existen varios estándares celulares digitales diferentes, que incluyen: Sistema global para comunicaciones móviles (GSM), Servicio general de radio por paquetes (GPRS), cdmaOne , CDMA2000 , Evolution-Data Optimized (EV-DO), Tarifas de datos mejoradas para GSM Evolution ( EDGE), Sistema universal de telecomunicaciones móviles (UMTS), Telecomunicaciones inalámbricas digitales mejoradas (DECT), AMPS digitales (IS-136/TDMA) y Red digital mejorada integrada (iDEN). [44]

El enrutamiento es el proceso de seleccionar rutas de red para transportar el tráfico de red. El enrutamiento se realiza para muchos tipos de redes, incluidas las redes de conmutación de circuitos y las redes de conmutación de paquetes.

En las redes de conmutación de paquetes, los protocolos de enrutamiento dirigen el reenvío de paquetes a través de nodos intermedios. Los nodos intermedios suelen ser dispositivos de hardware de red, como enrutadores, puentes, puertas de enlace, cortafuegos o conmutadores. Las computadoras de uso general también pueden reenviar paquetes y realizar enrutamiento, aunque debido a que carecen de hardware especializado, pueden ofrecer un rendimiento limitado. El proceso de enrutamiento dirige el reenvío sobre la base de tablas de enrutamiento , que mantienen un registro de las rutas a varios destinos de la red. La mayoría de los algoritmos de enrutamiento utilizan sólo una ruta de red a la vez. Las técnicas de enrutamiento de rutas múltiples permiten el uso de múltiples rutas alternativas.

El enrutamiento puede contrastarse con el puente en el supuesto de que las direcciones de red están estructuradas y que direcciones similares implican proximidad dentro de la red. Las direcciones estructuradas permiten que una sola entrada de la tabla de enrutamiento represente la ruta a un grupo de dispositivos. En redes grandes, el direccionamiento estructurado utilizado por los enrutadores supera al direccionamiento no estructurado utilizado por los puentes. En Internet se utilizan direcciones IP estructuradas. Las direcciones MAC no estructuradas se utilizan para establecer puentes en Ethernet y redes de área local similares.

Las redes pueden caracterizarse por muchas propiedades o características, como capacidad física, propósito organizacional, autorización de usuarios, derechos de acceso y otros. Otro método de clasificación distinto es el de la extensión física o escala geográfica.

Una red a nanoescala tiene componentes clave implementados a nanoescala, incluidos los portadores de mensajes, y aprovecha principios físicos que difieren de los mecanismos de comunicación a macroescala. La comunicación a nanoescala extiende la comunicación a sensores y actuadores muy pequeños, como los que se encuentran en los sistemas biológicos, y también tiende a operar en entornos que serían demasiado hostiles para otras técnicas de comunicación. [45]

Una red de área personal (PAN) es una red informática utilizada para la comunicación entre computadoras y diferentes dispositivos tecnológicos de información cercanos a una persona. Algunos ejemplos de dispositivos que se utilizan en una PAN son computadoras personales, impresoras, máquinas de fax, teléfonos, PDA, escáneres y consolas de videojuegos. Una PAN puede incluir dispositivos cableados e inalámbricos. El alcance de un PAN suele extenderse a 10 metros. [46] Una PAN cableada generalmente se construye con conexiones USB y FireWire , mientras que tecnologías como Bluetooth y comunicación por infrarrojos generalmente forman una PAN inalámbrica.

Una red de área local (LAN) es una red que conecta computadoras y dispositivos en un área geográfica limitada, como un hogar, una escuela, un edificio de oficinas o un grupo de edificios muy cercanos. Las LAN cableadas se basan más comúnmente en tecnología Ethernet. Otras tecnologías de red, como ITU-T G.hn, también proporcionan una forma de crear una LAN cableada utilizando cableado existente, como cables coaxiales, líneas telefónicas y líneas eléctricas. [47]

Una LAN se puede conectar a una red de área amplia (WAN) mediante un enrutador. Las características definitorias de una LAN, a diferencia de una WAN, incluyen velocidades de transferencia de datos más altas , alcance geográfico limitado y falta de dependencia de líneas arrendadas para proporcionar conectividad. [ cita necesaria ] Ethernet actual u otras tecnologías LAN IEEE 802.3 operan a velocidades de transferencia de datos de hasta 100 Gbit/s y superiores , [48] estandarizado por IEEE en 2010.

Una red de área doméstica (HAN) es una LAN residencial que se utiliza para la comunicación entre dispositivos digitales que normalmente se implementan en el hogar, generalmente una pequeña cantidad de computadoras personales y accesorios, como impresoras y dispositivos informáticos móviles. Una función importante es compartir el acceso a Internet, a menudo un servicio de banda ancha a través de un proveedor de acceso a Internet por cable o de línea de abonado digital (DSL).

Una red de área de almacenamiento (SAN) es una red dedicada que proporciona acceso a almacenamiento de datos consolidado a nivel de bloque. Las SAN se utilizan principalmente para hacer que los dispositivos de almacenamiento, como matrices de discos, bibliotecas de cintas y máquinas de discos ópticas, sean accesibles para los servidores, de modo que el almacenamiento aparezca como dispositivos conectados localmente al sistema operativo. Una SAN normalmente tiene su propia red de dispositivos de almacenamiento a los que generalmente otros dispositivos no pueden acceder a través de la red de área local. El costo y la complejidad de las SAN cayeron a principios de la década de 2000 a niveles que permitieron una adopción más amplia tanto en entornos empresariales como de pequeñas y medianas empresas. [ cita necesaria ]

Una red de área de campus (CAN) está formada por una interconexión de LAN dentro de un área geográfica limitada. El equipo de red (conmutadores, enrutadores) y los medios de transmisión (fibra óptica, cableado Cat5 , etc.) son propiedad casi en su totalidad del inquilino o propietario del campus (una empresa, universidad, gobierno, etc.).

Por ejemplo, es probable que una red de campus universitarios vincule una variedad de edificios del campus para conectar facultades o departamentos académicos, la biblioteca y las residencias estudiantiles.

Una red troncal es parte de una infraestructura de red informática que proporciona una ruta para el intercambio de información entre diferentes LAN o subredes. Una red troncal puede unir diversas redes dentro del mismo edificio, entre diferentes edificios o en un área amplia. Al diseñar una red troncal, el rendimiento y la congestión de la red son factores críticos a tener en cuenta. Normalmente, la capacidad de la red troncal es mayor que la de las redes individuales conectadas a ella.

Por ejemplo, una gran empresa podría implementar una red troncal para conectar departamentos ubicados en todo el mundo. Los equipos que unen las redes departamentales constituyen la columna vertebral de la red. Otro ejemplo de red troncal es la troncal de Internet , que es un sistema global masivo de cable de fibra óptica y redes ópticas que transportan la mayor parte de los datos entre redes de área amplia (WAN), metropolitanas, regionales, nacionales y transoceánicas.

Una red de área metropolitana (MAN) es una gran red informática que interconecta a los usuarios con recursos informáticos en una región geográfica del tamaño de un área metropolitana .

Una red de área amplia (WAN) es una red informática que cubre un área geográfica grande, como una ciudad, un país o incluso abarca distancias intercontinentales. Una WAN utiliza un canal de comunicaciones que combina muchos tipos de medios, como líneas telefónicas, cables y ondas de radio. Una WAN suele utilizar instalaciones de transmisión proporcionadas por operadores comunes , como las compañías telefónicas. Las tecnologías WAN generalmente funcionan en las tres capas inferiores del modelo OSI: la capa física, la capa de enlace de datos y la capa de red .

Una red privada empresarial es una red que una sola organización construye para interconectar las ubicaciones de sus oficinas (por ejemplo, sitios de producción, oficinas centrales, oficinas remotas, tiendas) para que puedan compartir recursos informáticos.

Una red privada virtual (VPN) es una red superpuesta en la que algunos de los enlaces entre nodos se transportan mediante conexiones abiertas o circuitos virtuales en alguna red más grande (por ejemplo, Internet) en lugar de cables físicos. Se dice que los protocolos de la capa de enlace de datos de la red virtual están canalizados a través de la red más grande. Una aplicación común son las comunicaciones seguras a través de la Internet pública, pero una VPN no necesita tener características de seguridad explícitas, como autenticación o cifrado de contenido. Las VPN, por ejemplo, se pueden utilizar para separar el tráfico de diferentes comunidades de usuarios a través de una red subyacente con sólidas funciones de seguridad.

La VPN puede tener el mejor rendimiento o puede tener un acuerdo de nivel de servicio (SLA) definido entre el cliente de la VPN y el proveedor de servicios de la VPN.

Una red de área global (GAN) es una red que se utiliza para brindar soporte a usuarios móviles a través de una cantidad arbitraria de LAN inalámbricas, áreas de cobertura satelital, etc. El desafío clave en las comunicaciones móviles es traspasar las comunicaciones de un área de cobertura local a la siguiente. En el Proyecto IEEE 802, esto implica una sucesión de LAN inalámbricas terrestres . [49]

Las redes suelen ser gestionadas por las organizaciones propietarias. Las redes empresariales privadas pueden utilizar una combinación de intranets y extranets. También pueden proporcionar acceso a Internet, que no tiene un único propietario y permite una conectividad global prácticamente ilimitada.

Una intranet es un conjunto de redes que están bajo el control de una única entidad administrativa. Una intranet suele utilizar el protocolo de Internet y herramientas basadas en IP, como navegadores web y aplicaciones de transferencia de archivos. La entidad administrativa limita el uso de la intranet a sus usuarios autorizados. Por lo general, una intranet es la LAN interna de una organización. Una intranet grande normalmente tiene al menos un servidor web para proporcionar a los usuarios información organizacional.

Una extranet es una red que está bajo el control administrativo de una única organización pero que admite una conexión limitada a una red externa específica. Por ejemplo, una organización puede proporcionar acceso a algunos aspectos de su intranet para compartir datos con sus socios comerciales o clientes. No necesariamente se confía en estas otras entidades desde el punto de vista de la seguridad. La conexión de red a una extranet a menudo, aunque no siempre, se implementa a través de tecnología WAN.

Una red de redes es la conexión de múltiples tipos diferentes de redes informáticas para formar una única red informática utilizando protocolos de red de capa superior y conectándolas entre sí mediante enrutadores.

Internet es el mayor ejemplo de interconexión en red . Es un sistema global de redes informáticas gubernamentales, académicas, corporativas, públicas y privadas interconectadas. Se basa en las tecnologías de red del conjunto de protocolos de Internet. Es el sucesor de la Red de Agencias de Proyectos de Investigación Avanzada (ARPANET) desarrollada por DARPA del Departamento de Defensa de los Estados Unidos . Internet utiliza comunicaciones de cobre y una red troncal de red óptica para permitir la World Wide Web (WWW), la Internet de las cosas , la transferencia de vídeo y una amplia gama de servicios de información.

Los participantes en Internet utilizan una amplia gama de métodos de varios cientos de protocolos documentados y, a menudo, estandarizados, compatibles con el conjunto de protocolos de Internet y el sistema de direcciones IP administrado por la Autoridad de Números Asignados de Internet y los registros de direcciones . Los proveedores de servicios y las grandes empresas intercambian información sobre la accesibilidad de sus espacios de direcciones a través del Border Gateway Protocol (BGP), formando una red mundial redundante de rutas de transmisión.

Una red oscura es una red superpuesta, que normalmente se ejecuta en Internet, a la que solo se puede acceder a través de software especializado. Es una red anónima donde las conexiones se realizan únicamente entre pares confiables, a veces llamados amigos ( F2F ) [51] , utilizando protocolos y puertos no estándar .

Las redes oscuras se diferencian de otras redes distribuidas entre pares en que el intercambio es anónimo (es decir, las direcciones IP no se comparten públicamente) y, por lo tanto, los usuarios pueden comunicarse sin temor a interferencias gubernamentales o corporativas. [52]

Los servicios de red son aplicaciones alojadas en servidores de una red informática, para proporcionar alguna funcionalidad a los miembros o usuarios de la red, o para ayudar a la propia red a funcionar.

La World Wide Web , el correo electrónico , [53] la impresión y el intercambio de archivos en red son ejemplos de servicios de red bien conocidos. Los servicios de red como el Sistema de nombres de dominio (DNS) dan nombres a las direcciones IP y MAC (la gente recuerda nombres como nm.lan mejor que números como 210.121.67.18 ), [54] y el Protocolo de configuración dinámica de host (DHCP) para garantizar que el equipo en la red tiene una dirección IP válida. [55]

Los servicios generalmente se basan en un protocolo de servicio que define el formato y la secuencia de mensajes entre clientes y servidores de ese servicio de red.

El ancho de banda en bits/s puede referirse al ancho de banda consumido, correspondiente al rendimiento o buen rendimiento logrado , es decir, la tasa promedio de transferencia de datos exitosa a través de una ruta de comunicación. El rendimiento se ve afectado por procesos como la configuración del ancho de banda , la gestión del ancho de banda , la limitación del ancho de banda , el límite del ancho de banda y la asignación del ancho de banda (utilizando, por ejemplo, el protocolo de asignación de ancho de banda y la asignación dinámica de ancho de banda ).

El retardo de la red es una característica de diseño y rendimiento de una red de telecomunicaciones . Especifica la latencia para que un bit de datos viaje a través de la red desde un punto final de comunicación a otro. El retraso puede diferir ligeramente, dependiendo de la ubicación del par específico de puntos finales en comunicación. Los ingenieros suelen informar tanto el retraso máximo como el promedio, y dividen el retraso en varios componentes, cuya suma es el retraso total:

Las señales experimentan un cierto nivel mínimo de retraso debido al tiempo que tardan en transmitir un paquete en serie a través de un enlace . Este retraso se amplía con niveles más variables de retraso debido a la congestión de la red . Los retrasos en la red IP pueden variar desde menos de un microsegundo hasta varios cientos de milisegundos.

Los parámetros que afectan el rendimiento normalmente pueden incluir rendimiento , fluctuación , tasa de error de bits y latencia.

En las redes de circuitos conmutados, el rendimiento de la red es sinónimo del grado de servicio . La cantidad de llamadas rechazadas es una medida de qué tan bien se está desempeñando la red bajo cargas de tráfico intensas. [56] Otros tipos de medidas de desempeño pueden incluir el nivel de ruido y eco.

En una red de modo de transferencia asíncrona (ATM), el rendimiento se puede medir mediante la velocidad de línea, la calidad de servicio (QoS), el rendimiento de datos, el tiempo de conexión, la estabilidad, la tecnología, la técnica de modulación y las mejoras del módem. [57] [ se necesita verificación ] [ se necesita cita completa ]

Hay muchas formas de medir el rendimiento de una red, ya que cada red es diferente en naturaleza y diseño. El desempeño también se puede modelar en lugar de medir. Por ejemplo, los diagramas de transición de estados se utilizan a menudo para modelar el rendimiento de las colas en una red de conmutación de circuitos. El planificador de la red utiliza estos diagramas para analizar cómo se desempeña la red en cada estado, asegurando que la red esté diseñada de manera óptima. [58]

La congestión de la red ocurre cuando un enlace o nodo está sujeto a una carga de datos mayor de la que está clasificado, lo que resulta en un deterioro de su calidad de servicio. Cuando las redes están congestionadas y las colas se llenan demasiado, los paquetes deben descartarse y los participantes deben confiar en la retransmisión para mantener comunicaciones confiables . Los efectos típicos de la congestión incluyen retrasos en las colas , pérdida de paquetes o bloqueo de nuevas conexiones. Una consecuencia de estos dos últimos es que los aumentos incrementales en la carga ofrecida conducen a sólo un pequeño aumento en el rendimiento de la red o a una reducción potencial en el rendimiento de la red.

Los protocolos de red que utilizan retransmisiones agresivas para compensar la pérdida de paquetes tienden a mantener los sistemas en un estado de congestión de la red incluso después de que la carga inicial se reduce a un nivel que normalmente no induciría la congestión de la red. Por tanto, las redes que utilizan estos protocolos pueden presentar dos estados estables bajo el mismo nivel de carga. El estado estable con bajo rendimiento se conoce como colapso congestivo .

Las redes modernas utilizan técnicas de control de congestión , evitación de congestión y control de tráfico en las que los puntos finales normalmente ralentizan o, a veces, incluso detienen la transmisión por completo cuando la red está congestionada para intentar evitar el colapso congestivo. Las técnicas específicas incluyen: retroceso exponencial en protocolos como CSMA/CA de 802.11 y el Ethernet original, reducción de ventana en TCP y cola justa en dispositivos como enrutadores.

Otro método para evitar los efectos negativos de la congestión de la red es implementar esquemas de prioridad de calidad de servicio que permitan que el tráfico seleccionado evite la congestión. Los esquemas de prioridad no resuelven por sí solos la congestión de la red, pero ayudan a aliviar los efectos de la congestión de los servicios críticos. Un tercer método para evitar la congestión de la red es la asignación explícita de recursos de red a flujos específicos. Un ejemplo de esto es el uso de Oportunidades de Transmisión Libre de Contención (CFTXOP) en el estándar de redes domésticas ITU-T G.hn.

Para Internet, RFC 2914 aborda en detalle el tema del control de la congestión.

La resiliencia de la red es "la capacidad de proporcionar y mantener un nivel aceptable de servicio frente a fallas y desafíos al funcionamiento normal". [59]

Los piratas informáticos de seguridad también utilizan las redes informáticas para implementar virus informáticos o gusanos informáticos en dispositivos conectados a la red, o para evitar que estos dispositivos accedan a la red mediante un ataque de denegación de servicio .

La seguridad de la red consiste en disposiciones y políticas adoptadas por el administrador de la red para prevenir y monitorear el acceso no autorizado , el mal uso, la modificación o la denegación de la red informática y sus recursos accesibles a la red. [60] La seguridad de la red se utiliza en una variedad de redes informáticas, tanto públicas como privadas, para proteger las transacciones y comunicaciones diarias entre empresas, agencias gubernamentales e individuos.

La vigilancia de la red es el monitoreo de los datos que se transfieren a través de redes informáticas como Internet. El monitoreo a menudo se realiza de manera subrepticia y puede ser realizado por gobiernos, corporaciones, organizaciones criminales o individuos, o a instancias de estos. Puede ser legal o no y puede requerir o no autorización de un tribunal u otra agencia independiente.

Los programas de vigilancia de computadoras y redes están muy extendidos hoy en día, y casi todo el tráfico de Internet es o podría ser monitoreado en busca de pistas sobre actividades ilegales.

La vigilancia es muy útil para que los gobiernos y las fuerzas del orden mantengan el control social , reconozcan y monitoreen las amenazas y prevengan/investiguen actividades delictivas . Con la llegada de programas como el programa Total Information Awareness , tecnologías como computadoras de vigilancia de alta velocidad y software biométrico , y leyes como la Ley de Asistencia en Comunicaciones para el Cumplimiento de la Ley , los gobiernos ahora poseen una capacidad sin precedentes para monitorear las actividades de los ciudadanos. [61]

Sin embargo, muchos grupos de derechos civiles y privacidad , como Reporteros sin Fronteras , la Electronic Frontier Foundation y la Unión Americana de Libertades Civiles , han expresado su preocupación de que una mayor vigilancia de los ciudadanos pueda conducir a una sociedad de vigilancia masiva , con libertades políticas y personales limitadas. Temores como este han dado lugar a numerosas demandas, como la de Hepting contra AT&T . [61] [62] El grupo hacktivista Anonymous ha pirateado sitios web gubernamentales en protesta por lo que considera "vigilancia draconiana". [63] [64]

El cifrado de extremo a extremo (E2EE) es un paradigma de comunicaciones digitales de protección ininterrumpida de los datos que viajan entre dos partes que se comunican. Implica que la parte originadora cifre los datos para que solo el destinatario previsto pueda descifrarlos, sin depender de terceros. El cifrado de extremo a extremo evita que intermediarios, como proveedores de servicios de Internet o proveedores de servicios de aplicaciones , descubran o alteren las comunicaciones. El cifrado de extremo a extremo generalmente protege tanto la confidencialidad como la integridad .

Ejemplos de cifrado de extremo a extremo incluyen HTTPS para tráfico web, PGP para correo electrónico , OTR para mensajería instantánea , ZRTP para telefonía y TETRA para radio.

Los sistemas de comunicaciones típicos basados en servidores no incluyen cifrado de extremo a extremo. Estos sistemas sólo pueden garantizar la protección de las comunicaciones entre clientes y servidores , no entre las propias partes comunicantes. Ejemplos de sistemas que no son E2EE son Google Talk , Yahoo Messenger , Facebook y Dropbox . Algunos de estos sistemas, por ejemplo, LavaBit y SecretInk, incluso se han descrito a sí mismos como ofreciendo cifrado "de extremo a extremo" cuando no es así. Algunos sistemas que normalmente ofrecen cifrado de extremo a extremo contienen una puerta trasera que subvierte la negociación de la clave de cifrado entre las partes que se comunican, por ejemplo Skype o Hushmail .

El paradigma de cifrado de extremo a extremo no aborda directamente los riesgos en los puntos finales de la comunicación, como la explotación técnica de los clientes , los generadores de números aleatorios de mala calidad o el depósito de claves . E2EE tampoco aborda el análisis de tráfico , que se relaciona con cosas como las identidades de los puntos finales y las horas y cantidades de mensajes que se envían.

La introducción y el rápido crecimiento del comercio electrónico en la World Wide Web a mediados de los años 1990 hicieron evidente que se necesitaba alguna forma de autenticación y cifrado. Netscape dio el primer paso hacia un nuevo estándar. En ese momento, el navegador web dominante era Netscape Navigator . Netscape creó un estándar llamado capa de conexión segura (SSL). SSL requiere un servidor con un certificado. Cuando un cliente solicita acceso a un servidor protegido por SSL, el servidor envía una copia del certificado al cliente. El cliente SSL verifica este certificado (todos los navegadores web vienen con una lista exhaustiva de certificados raíz de CA precargados) y, si el certificado se verifica, el servidor se autentica y el cliente negocia un cifrado de clave simétrica para usar en la sesión. La sesión ahora se encuentra en un túnel cifrado muy seguro entre el servidor SSL y el cliente SSL. [35]

Los usuarios y administradores de red suelen tener diferentes puntos de vista de sus redes. Los usuarios pueden compartir impresoras y algunos servidores de un grupo de trabajo , lo que generalmente significa que están en la misma ubicación geográfica y en la misma LAN, mientras que un administrador de red es responsable de mantener esa red en funcionamiento. Una comunidad de intereses tiene menos conexión que estar en un área local y debe considerarse como un conjunto de usuarios ubicados arbitrariamente que comparten un conjunto de servidores y posiblemente también se comunican a través de tecnologías de igual a igual .

Los administradores de red pueden ver las redes desde perspectivas tanto físicas como lógicas. La perspectiva física involucra ubicaciones geográficas, cableado físico y los elementos de red (por ejemplo, enrutadores, puentes y puertas de enlace de la capa de aplicación ) que se interconectan a través de los medios de transmisión. Las redes lógicas, denominadas en la arquitectura TCP/IP subredes , se asignan a uno o más medios de transmisión. Por ejemplo, una práctica común en un campus de edificios es hacer que un conjunto de cables LAN en cada edificio parezcan una subred común, utilizando tecnología VLAN.

Tanto los usuarios como los administradores son conscientes, en distintos grados, de las características de confianza y alcance de una red. Nuevamente, utilizando la terminología arquitectónica TCP/IP, una intranet es una comunidad de intereses bajo administración privada, generalmente por una empresa, y sólo es accesible para usuarios autorizados (por ejemplo, empleados). [65] Las intranets no tienen que estar conectadas a Internet, pero generalmente tienen una conexión limitada. Una extranet es una extensión de una intranet que permite comunicaciones seguras con usuarios fuera de la intranet (por ejemplo, socios comerciales, clientes). [sesenta y cinco]

Extraoficialmente, Internet es el conjunto de usuarios, empresas y proveedores de contenidos que están interconectados por Proveedores de Servicios de Internet (ISP). Desde un punto de vista de ingeniería, Internet es el conjunto de subredes y agregados de subredes que comparten el espacio de direcciones IP registradas e intercambian información sobre la accesibilidad de esas direcciones IP mediante el protocolo Border Gateway . Normalmente, los nombres legibles por humanos de los servidores se traducen a direcciones IP, de forma transparente para los usuarios, a través de la función de directorio del Sistema de nombres de dominio (DNS).

A través de Internet, pueden existir comunicaciones de empresa a empresa (B2B) , de empresa a consumidor (B2C) y de consumidor a consumidor (C2C) . Cuando se intercambia dinero o información confidencial, es probable que las comunicaciones estén protegidas por algún tipo de mecanismo de seguridad de las comunicaciones . Las intranets y extranets se pueden superponer de forma segura a Internet, sin ningún acceso por parte de los usuarios y administradores generales de Internet, utilizando tecnología segura de red privada virtual (VPN).

Poco después del primer artículo sobre computadoras de tiempo compartido escrito por C. Strachey en la conferencia de procesamiento de información de la UNESCO de junio de 1959, HM Teager y J. McCarthy del MIT presentaron un artículo inédito "Pruebas de programas de tiempo compartido" en la reunión ACM de agosto de 1959.

Tanto Paul Baran como Donald Davies en sus artículos originales anticiparon el uso de troncales T1.

Transmisión de paquetes de datos a través de líneas de alta velocidad.

Esta fue la primera red local digital del mundo en utilizar conmutación de paquetes y enlaces de alta velocidad.

{{cite book}}: CS1 maint: multiple names: authors list (link) CS1 maint: numeric names: authors list (link){{cite book}}: CS1 maint: numeric names: authors list (link)![]() Este artículo incorpora material de dominio público de la Norma Federal 1037C. Administración de Servicios Generales . Archivado desde el original el 22 de enero de 2022.

Este artículo incorpora material de dominio público de la Norma Federal 1037C. Administración de Servicios Generales . Archivado desde el original el 22 de enero de 2022.