Correo basura

La acción de enviar dichos mensajes se denomina spamming o difusión indeseada.

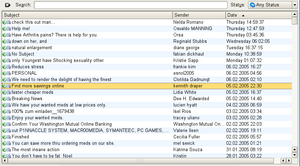

También se llama correo no deseado a los virus sueltos en la red y páginas filtradas (casino, sorteos, premios como viajes, drogas, software y pornografía), se activa mediante el ingreso a páginas de comunidades o grupos o acceder a enlaces en diversas páginas o inclusive sin antes acceder a ningún tipo de páginas de publicidad.

Desde ese entonces, el marketing mediante correo electrónico ha crecido a niveles impensados desde su creación.

Más adelante, el grupo británico Monty Python empezó a hacer burla de la carne en lata.

Esta situación que puede resultar chocante en un primer momento es semejante por ejemplo a la que ocurre con el correo postal ordinario: nada impide poner en una carta o postal una dirección de remitente aleatoria: el correo llegará, en cualquier caso.

No obstante, hay tecnologías desarrolladas en esta dirección: por ejemplo, el remitente puede firmar sus mensajes mediante criptografía de clave pública.

[18] También, en algunos casos, un mensaje que no contribuye de ninguna forma al tema es considerado spam.

Una tercera forma de spamming en foros es cuando una persona publica repetidamente mensajes acerca de un tema en particular en una forma indeseable (y probablemente molesta) para la mayor parte del foro.

En muchas ocasiones esta actividad es realizada por robots bajo seudónimos atractivos para llamar la atención del usuario.

De forma análoga a como ocurre en los medios electrónicos, donde un usuario interesado en un producto que remite sus datos a una empresa puede verse bombardeado por publicidad no deseada de esa u otra empresa, hay empresas especializadas en el buzoneo masivo e indiscriminado de publicidad.

Es habitual encontrar en el buzón postal, publicidad no solicitada introducida masivamente por empresas especializadas o por los propios distribuidores finales.

Las corporaciones municipales pierden mucho dinero por estas prácticas ilegales exentas de control fiscal y además invierten grandes cantidades de dinero en la retirada y limpieza del material publicitario dispersado en el medio.

Principalmente esto se trata de vandalismo, pero algunas veces los usuarios están pidiendo ayuda para que otro wiki progrese.

Esto supone un costo mínimo para ellos, pero perjudica al receptor (pérdidas económicas y de tiempo) y en general a Internet, por consumirse gran parte del ancho de banda en mensajes basura.

Además, es frecuente que el remitente de correo basura controle qué direcciones funcionan y cuáles no por medio de web bugs o pequeñas imágenes o similares contenidas en el código HTML del mensaje.

Recientemente, han empezado a utilizar una técnica mucho más perniciosa: la creación de virus troyanos que se expanden masivamente por ordenadores no protegidos (sin cortafuegos).

Estos no necesitan un usuario y contraseña para que sean utilizados para el envío de correos electrónicos.

De hecho, las sentencias en España referidas al correo electrónico no solicitado están relacionadas con esta ley.

En Estados Unidos se promulgó la ley CAN-SPAM, que ha sido prácticamente inefectiva.

(1): Sitio web de Spammers

(2): Spammer

(3): Spamware

(4): ordenadores infectados

(5): Virus o troyanos

(6): Servidores de correo

(7): Usuarios

(8): Tráfico Web.