La identificación por radiofrecuencia ( RFID ) utiliza campos electromagnéticos para identificar y rastrear automáticamente las etiquetas adheridas a los objetos. Un sistema RFID consta de un pequeño transpondedor de radio llamado etiqueta, un receptor de radio y un transmisor . Cuando se activa mediante un pulso de interrogación electromagnético de un dispositivo lector RFID cercano, la etiqueta transmite datos digitales, generalmente un número de inventario de identificación , al lector. Este número se puede utilizar para rastrear los bienes del inventario . [1]

Las etiquetas pasivas se alimentan con la energía de las ondas de radio que interrogan al lector RFID . Las etiquetas activas se alimentan con una batería y, por lo tanto, se pueden leer a una distancia mayor del lector RFID, hasta cientos de metros.

A diferencia de un código de barras , la etiqueta no necesita estar dentro de la línea de visión del lector, por lo que puede estar incrustada en el objeto rastreado. RFID es un método de identificación automática y captura de datos (AIDC). [2]

Las etiquetas RFID se utilizan en muchas industrias. Por ejemplo, una etiqueta RFID adherida a un automóvil durante la producción se puede utilizar para rastrear su progreso a través de la línea de ensamblaje , [ cita requerida ] los productos farmacéuticos etiquetados con RFID se pueden rastrear a través de los almacenes, [ cita requerida ] y la implantación de microchips RFID en el ganado y las mascotas permite la identificación positiva de los animales. [3] [4] Las etiquetas también se pueden utilizar en las tiendas para agilizar el pago y para evitar el robo por parte de clientes y empleados. [5]

Dado que las etiquetas RFID se pueden colocar en dinero físico, ropa y posesiones, o implantarse en animales y personas, la posibilidad de leer información personal sin consentimiento ha suscitado graves preocupaciones sobre la privacidad . [6] Estas preocupaciones dieron lugar al desarrollo de especificaciones estándar que abordan cuestiones de privacidad y seguridad.

En 2014, el mercado mundial de RFID alcanzó un valor de 8.890 millones de dólares , frente a los 7.770 millones de dólares de 2013 y los 6.960 millones de dólares de 2012. Esta cifra incluye etiquetas, lectores y software/servicios para tarjetas RFID, etiquetas, llaveros y todos los demás formatos. Se espera que el valor del mercado aumente de 12.080 millones de dólares en 2020 a 16.230 millones de dólares en 2029. [7]

En 1945, Leon Theremin inventó el "Thing", un dispositivo de escucha para la Unión Soviética que retransmitía las ondas de radio incidentes con la información de audio añadida. Las ondas sonoras hacían vibrar un diafragma que alteraba ligeramente la forma del resonador , que modulaba la frecuencia de radio reflejada. Aunque este dispositivo era un dispositivo de escucha encubierto , en lugar de una etiqueta de identificación, se considera un predecesor de la RFID porque era pasivo, ya que se energizaba y activaba mediante ondas de una fuente externa. [8]

Una tecnología similar, como el transpondedor de identificación amigo-enemigo , fue utilizada rutinariamente por los Aliados y Alemania en la Segunda Guerra Mundial para identificar aviones como amigos u hostiles. Los transpondedores aún son utilizados por la mayoría de los aviones a motor. [9] Uno de los primeros trabajos que exploraron la RFID es el artículo de referencia de 1948 de Harry Stockman, [10] quien predijo que "se debe realizar un trabajo considerable de investigación y desarrollo antes de que se resuelvan los problemas básicos restantes en la comunicación de potencia reflejada, y antes de que se explore el campo de aplicaciones útiles".

El dispositivo de Mario Cardullo , patentado el 23 de enero de 1973, fue el primer antecesor verdadero de la RFID moderna, [11] ya que era un transpondedor de radio pasivo con memoria. [12] El dispositivo inicial era pasivo, alimentado por la señal de interrogación, y fue demostrado en 1971 a la Autoridad Portuaria de Nueva York y otros usuarios potenciales. Consistía en un transpondedor con memoria de 16 bits para su uso como dispositivo de peaje . La patente básica de Cardullo cubre el uso de radiofrecuencia (RF), sonido y luz como portadores de transmisión. El plan de negocios original presentado a los inversores en 1969 mostró usos en transporte (identificación de vehículos automotores, sistema de peaje automático, matrícula electrónica , manifiesto electrónico, enrutamiento de vehículos, monitoreo del rendimiento de vehículos), banca (chequera electrónica, tarjeta de crédito electrónica), seguridad (identificación de personal, puertas automáticas, vigilancia) y medicina (identificación, historial del paciente). [11]

En 1973, Steven Depp, Alfred Koelle y Robert Freyman realizaron una demostración temprana de etiquetas RFID de potencia reflejada (retrodispersión modulada), tanto pasivas como semipasivas, en el Laboratorio Nacional de Los Álamos . [13] El sistema portátil funcionaba a 915 MHz y utilizaba etiquetas de 12 bits. Esta técnica es utilizada por la mayoría de las etiquetas RFID de microondas y UHFID actuales. [14]

En 1983, la primera patente asociada a la abreviatura RFID fue concedida a Charles Walton . [15]

En 1996, la primera patente para una etiqueta pasiva RFID sin batería con interferencia limitada fue otorgada a David Everett, John Frech, Theodore Wright y Kelly Rodríguez. [16]

Un sistema de identificación por radiofrecuencia utiliza etiquetas adheridas a los objetos que se van a identificar. Los transmisores-receptores de radio bidireccionales, llamados interrogadores o lectores , envían una señal a la etiqueta y leen su respuesta. [17]

Las etiquetas RFID están formadas por tres piezas:

La información de la etiqueta se almacena en una memoria no volátil. [18] La etiqueta RFID incluye lógica fija o programable para procesar la transmisión y los datos del sensor, respectivamente. [ cita requerida ]

Las etiquetas RFID pueden ser pasivas, activas o pasivas asistidas por batería. Una etiqueta activa tiene una batería incorporada y transmite periódicamente su señal de identificación. [18] Una etiqueta pasiva asistida por batería tiene una pequeña batería incorporada y se activa cuando está en presencia de un lector RFID. Una etiqueta pasiva es más barata y más pequeña porque no tiene batería; en su lugar, la etiqueta utiliza la energía de radio transmitida por el lector. Sin embargo, para operar una etiqueta pasiva, debe iluminarse con un nivel de potencia aproximadamente mil veces más fuerte que una etiqueta activa para la transmisión de la señal. [19]

Las etiquetas pueden ser de solo lectura, con un número de serie asignado de fábrica que se utiliza como clave para ingresar a una base de datos, o pueden ser de lectura y escritura, donde el usuario del sistema puede escribir en la etiqueta datos específicos del objeto. Las etiquetas programables en campo pueden ser de escritura única y lectura múltiple; el usuario puede escribir etiquetas "en blanco" con un código de producto electrónico. [20]

La etiqueta RFID recibe el mensaje y responde con su identificación y otra información. Puede ser solo un número de serie único de la etiqueta o información relacionada con el producto, como un número de stock, un número de lote, la fecha de producción u otra información específica. Dado que las etiquetas tienen números de serie individuales, el diseño del sistema RFID puede discriminar entre varias etiquetas que podrían estar dentro del alcance del lector RFID y leerlas simultáneamente.

Los sistemas RFID se pueden clasificar según el tipo de etiqueta y lector. Existen 3 tipos: [21]

Los lectores fijos se configuran para crear una zona de interrogación específica que se puede controlar de forma precisa. Esto permite tener un área de lectura muy definida para cuando las etiquetas entran y salen de la zona de interrogación. Los lectores móviles pueden ser portátiles o estar montados en carros o vehículos.

La señalización entre el lector y la etiqueta se realiza de varias formas diferentes e incompatibles, dependiendo de la banda de frecuencia utilizada por la etiqueta. Las etiquetas que funcionan en las bandas LF y HF están, en términos de longitud de onda de radio, muy cerca de la antena del lector porque están a solo un pequeño porcentaje de una longitud de onda de distancia. En esta región de campo cercano , la etiqueta está estrechamente acoplada eléctricamente con el transmisor en el lector. La etiqueta puede modular el campo producido por el lector cambiando la carga eléctrica que representa la etiqueta. Al cambiar entre cargas relativas más bajas y más altas, la etiqueta produce un cambio que el lector puede detectar. En frecuencias UHF y más altas, la etiqueta está a más de una longitud de onda de radio de distancia del lector, lo que requiere un enfoque diferente. La etiqueta puede retrodispersar una señal. Las etiquetas activas pueden contener transmisores y receptores funcionalmente separados, y la etiqueta no necesita responder en una frecuencia relacionada con la señal de interrogación del lector. [28]

Un código electrónico de producto (EPC) es un tipo común de datos almacenados en una etiqueta. Cuando se escribe en la etiqueta mediante una impresora RFID, la etiqueta contiene una cadena de datos de 96 bits. Los primeros ocho bits son un encabezado que identifica la versión del protocolo. Los siguientes 28 bits identifican la organización que administra los datos para esta etiqueta; el número de organización lo asigna el consorcio EPCGlobal. Los siguientes 24 bits son una clase de objeto, que identifica el tipo de producto. Los últimos 36 bits son un número de serie único para una etiqueta en particular. Estos dos últimos campos los establece la organización que emitió la etiqueta. De manera similar a una URL , el número total del código electrónico de producto se puede utilizar como una clave en una base de datos global para identificar de manera única un producto en particular. [29]

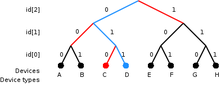

A menudo, más de una etiqueta responderá a un lector de etiquetas. Por ejemplo, muchos productos individuales con etiquetas pueden enviarse en una caja común o en un palé común. La detección de colisiones es importante para permitir la lectura de datos. Se utilizan dos tipos diferentes de protocolos para "singular" una etiqueta en particular, lo que permite que sus datos se lean en medio de muchas etiquetas similares. En un sistema Aloha con ranuras , el lector transmite un comando de inicialización y un parámetro que las etiquetas usan individualmente para retrasar sus respuestas de forma pseudoaleatoria. Cuando se utiliza un protocolo de "árbol binario adaptativo", el lector envía un símbolo de inicialización y luego transmite un bit de datos de identificación a la vez; solo las etiquetas con bits coincidentes responden y, finalmente, solo una etiqueta coincide con la cadena de identificación completa. [30]

Ambos métodos tienen inconvenientes cuando se utilizan con muchas etiquetas o con múltiples lectores superpuestos. [ cita requerida ]

La "lectura masiva" es una estrategia para interrogar múltiples etiquetas al mismo tiempo, pero carece de la precisión suficiente para el control de inventario. Un grupo de objetos, todos ellos con etiquetas RFID, se leen completamente desde una única posición de lectura a la vez. Sin embargo, como las etiquetas responden estrictamente secuencialmente, el tiempo necesario para la lectura masiva crece linealmente con el número de etiquetas a leer. Esto significa que se necesita al menos el doble de tiempo para leer el doble de etiquetas. Debido a los efectos de colisión, el tiempo necesario es mayor. [31]

Un grupo de etiquetas debe iluminarse con la señal de interrogación, al igual que una etiqueta individual. Esto no es un desafío en cuanto a energía, sino con respecto a la visibilidad; si alguna de las etiquetas está protegida por otras etiquetas, es posible que no estén lo suficientemente iluminadas para devolver una respuesta adecuada. Las condiciones de respuesta para las etiquetas RFID HF acopladas inductivamente y las antenas de bobina en campos magnéticos parecen mejores que para los campos dipolares UHF o SHF, pero en ese caso se aplican límites de distancia que pueden impedir el éxito. [ cita requerida ] [32]

En condiciones operativas, la lectura masiva no es confiable. La lectura masiva puede ser una guía aproximada para las decisiones logísticas, pero debido a una alta proporción de fallas de lectura, no es (todavía) [ ¿cuándo? ] adecuada para la gestión de inventario. Sin embargo, cuando una sola etiqueta RFID puede parecer que no garantiza una lectura adecuada, múltiples etiquetas RFID, donde al menos una responderá, pueden ser un enfoque más seguro para detectar una agrupación conocida de objetos. En este sentido, la lectura masiva es un método difuso para el soporte de procesos. Desde la perspectiva del costo y el efecto, la lectura masiva no se reporta como un enfoque económico para asegurar el control de procesos en logística. [33]

Las etiquetas RFID son fáciles de ocultar o incorporar en otros artículos. Por ejemplo, en 2009, investigadores de la Universidad de Bristol lograron pegar microtranspondedores RFID a hormigas vivas para estudiar su comportamiento. [34] Es probable que esta tendencia hacia RFID cada vez más miniaturizados continúe a medida que avance la tecnología.

Hitachi ostenta el récord del chip RFID más pequeño, con 0,05 mm × 0,05 mm. Esto supone 1/64 del tamaño del anterior poseedor del récord, el mu-chip. [35] La fabricación se hace posible mediante el uso del proceso de silicio sobre aislante (SOI). Estos chips del tamaño de polvo pueden almacenar números de 38 dígitos utilizando una memoria de solo lectura (ROM) de 128 bits . [36] Un gran desafío es la conexión de antenas, lo que limita el alcance de lectura a solo milímetros.

A principios de 2020, investigadores del MIT demostraron una etiqueta de identificación por frecuencia de terahercios (TFID) que apenas mide 1 milímetro cuadrado. Los dispositivos son esencialmente una pieza de silicio que es económica, pequeña y funciona como etiquetas RFID más grandes. Debido a su pequeño tamaño, los fabricantes podrían etiquetar cualquier producto y rastrear información logística por un costo mínimo. [37] [38]

Se puede colocar una etiqueta RFID en un objeto y utilizarla para rastrear herramientas, equipos, inventario, activos, personas u otros objetos.

La tecnología RFID ofrece ventajas frente a los sistemas manuales o el uso de códigos de barras . La etiqueta se puede leer si se pasa cerca de un lector, incluso si está cubierta por el objeto o no es visible. La etiqueta se puede leer dentro de una caja, cartón u otro contenedor y, a diferencia de los códigos de barras, las etiquetas RFID se pueden leer cientos a la vez; los códigos de barras solo se pueden leer de a uno por vez utilizando los dispositivos actuales. Algunas etiquetas RFID, como las etiquetas pasivas asistidas por batería, también pueden controlar la temperatura y la humedad. [39]

En 2011, el costo de las etiquetas pasivas comenzaba en 0,09 dólares cada una; las etiquetas especiales, diseñadas para ser montadas sobre metal o soportar la esterilización gamma, podían costar hasta 5 dólares. Las etiquetas activas para rastrear contenedores, activos médicos o monitorear las condiciones ambientales en centros de datos comenzaban en 50 dólares y podían superar los 100 dólares cada una. [40] Las etiquetas pasivas asistidas por batería (BAP) tenían un precio de entre 3 y 10 dólares. [ cita requerida ]

La RFID se puede utilizar en una variedad de aplicaciones, [41] [42] tales como:

En 2010, tres factores impulsaron un aumento significativo en el uso de RFID: disminución del costo de los equipos y las etiquetas, aumento del rendimiento a una confiabilidad del 99,9% y un estándar internacional estable en torno a RFID pasivo HF y UHF. La adopción de estos estándares fue impulsada por EPCglobal, una empresa conjunta entre GS1 y GS1 US , que fueron responsables de impulsar la adopción global del código de barras en las décadas de 1970 y 1980. La red EPCglobal fue desarrollada por el Auto-ID Center . [46]

La tecnología RFID permite a las organizaciones identificar y gestionar existencias, herramientas y equipos ( seguimiento de activos ), etc. sin necesidad de introducir manualmente los datos. Es posible realizar un seguimiento de los productos manufacturados, como automóviles o prendas de vestir, a lo largo de la fábrica y durante el envío al cliente. La identificación automática mediante RFID se puede utilizar en los sistemas de inventario. Muchas organizaciones exigen a sus proveedores que coloquen etiquetas RFID en todos los envíos para mejorar la gestión de la cadena de suministro . [ cita requerida ] Los sistemas de gestión de almacenes [ aclaración necesaria ] incorporan esta tecnología para acelerar la recepción y la entrega de los productos y reducir el coste de la mano de obra necesaria en sus almacenes. [ 47 ]

La tecnología RFID se utiliza para etiquetar artículos en tiendas minoristas. Además de controlar el inventario, proporciona protección contra el robo por parte de clientes (hurto en tiendas) y empleados ("pérdida") mediante la vigilancia electrónica de artículos (EAS), y un proceso de autopago para los clientes. Las etiquetas de diferentes tipos se pueden quitar físicamente con una herramienta especial o desactivar electrónicamente una vez que se han pagado los artículos. [48] Al salir de la tienda, los clientes tienen que pasar cerca de un detector RFID; si tienen artículos con etiquetas RFID activas, suena una alarma, que indica que se trata de un artículo no pagado e identifica de qué se trata.

Los casinos pueden usar RFID para autenticar fichas de póquer y pueden invalidar selectivamente cualquier ficha que se sepa que ha sido robada. [49]

Las etiquetas RFID se utilizan ampliamente en las tarjetas de identificación , en sustitución de las antiguas tarjetas de banda magnética . Estas tarjetas solo deben mantenerse a cierta distancia del lector para autenticar al portador. Las etiquetas también se pueden colocar en vehículos, que se pueden leer a distancia, para permitir el ingreso a áreas controladas sin tener que detener el vehículo y presentar una tarjeta o ingresar un código de acceso. [ cita requerida ]

En 2010, Vail Resorts comenzó a utilizar etiquetas RFID pasivas UHF en los pases de esquí. [50]

Facebook está usando tarjetas RFID en la mayoría de sus eventos en vivo para permitir que los invitados capturen y publiquen fotos automáticamente. [ cita requerida ] [ ¿cuándo? ]

Las marcas automotrices han adoptado la tecnología RFID para la colocación de productos en las redes sociales con mayor rapidez que otras industrias. Mercedes fue una de las primeras en adoptarla en 2011 en el Campeonato de Golf de la PGA [51] y , en el Salón del Automóvil de Ginebra de 2013, muchas de las marcas más importantes ya utilizaban la tecnología RFID para el marketing en las redes sociales [52] . [ Se necesita más explicación ]

Para evitar que los minoristas desvíen productos, los fabricantes están explorando el uso de etiquetas RFID en las mercancías promocionadas para que puedan rastrear exactamente qué producto se ha vendido a través de la cadena de suministro a precios totalmente descontados. [53] [ ¿cuándo? ]

La gestión de patios, los centros de envío y distribución de mercancías utilizan el seguimiento RFID. En la industria ferroviaria , las etiquetas RFID montadas en locomotoras y material rodante identifican al propietario, el número de identificación y el tipo de equipo y sus características. Esto se puede utilizar con una base de datos para identificar el tipo, el origen, el destino, etc. de las mercancías transportadas. [54]

En la aviación comercial, la tecnología RFID se utiliza para facilitar el mantenimiento de los aviones comerciales. Las etiquetas RFID se utilizan para identificar el equipaje y la carga en varios aeropuertos y aerolíneas. [55] [56]

Algunos países están utilizando RFID para el registro y control de vehículos. [57] La RFID puede ayudar a detectar y recuperar automóviles robados. [58] [59]

La tecnología RFID se utiliza en sistemas de transporte inteligentes . En la ciudad de Nueva York , se han instalado lectores RFID en las intersecciones para rastrear las etiquetas E-ZPass como medio para controlar el flujo de tráfico. Los datos se envían a través de la infraestructura inalámbrica de banda ancha al centro de gestión del tráfico para su uso en el control adaptativo del tráfico de los semáforos. [60]

Cuando se cargan tanques de barcos, ferrocarriles o carreteras, una antena RFID fija contenida en una manguera de transferencia puede leer una etiqueta RFID fijada al tanque, identificándolo positivamente. [61]

Al menos una empresa ha introducido RFID para identificar y localizar activos de infraestructura subterránea como gasoductos , líneas de alcantarillado , cables eléctricos, cables de comunicación, etc. [62 ]

Los primeros pasaportes RFID (" pasaporte electrónico ") fueron emitidos por Malasia en 1998. Además de la información que también figura en la página de datos visuales del pasaporte, los pasaportes electrónicos de Malasia registran el historial de viajes (hora, fecha y lugar) de entrada y salida del país. [ cita requerida ]

Otros países que insertan RFID en los pasaportes incluyen Noruega (2005), [63] Japón (1 de marzo de 2006), la mayoría de los países de la UE (alrededor de 2006), Singapur (2006), Australia, Hong Kong, Estados Unidos (2007), Reino Unido e Irlanda del Norte (2006), India (junio de 2008), Serbia (julio de 2008), República de Corea (agosto de 2008), Taiwán (diciembre de 2008), Albania (enero de 2009), Filipinas (agosto de 2009), República de Macedonia (2010), Argentina (2012), Canadá (2013), Uruguay (2015) [64] e Israel (2017).

Las normas para los pasaportes RFID están determinadas por la Organización de Aviación Civil Internacional (OACI) y están contenidas en el Documento 9303 de la OACI, Parte 1, Volúmenes 1 y 2 (sexta edición, 2006). La OACI se refiere a los chips RFID ISO/IEC 14443 de los pasaportes electrónicos como "circuitos integrados sin contacto". Las normas de la OACI establecen que los pasaportes electrónicos se puedan identificar mediante un logotipo estándar de pasaporte electrónico en la portada.

Desde 2006, las etiquetas RFID incluidas en los nuevos pasaportes de los Estados Unidos almacenan la misma información que está impresa dentro del pasaporte e incluyen una fotografía digital del propietario. [65] El Departamento de Estado de los Estados Unidos declaró inicialmente que los chips solo podían leerse desde una distancia de 10 centímetros (3,9 pulgadas), pero después de críticas generalizadas y una demostración clara de que un equipo especial puede leer los pasaportes de prueba desde 10 metros (33 pies) de distancia, [66] los pasaportes fueron diseñados para incorporar un revestimiento metálico delgado para dificultar que los lectores no autorizados lean la información cuando el pasaporte está cerrado. El departamento también implementará el Control de Acceso Básico (BAC), que funciona como un número de identificación personal (PIN) en forma de caracteres impresos en la página de datos del pasaporte. Antes de que se pueda leer la etiqueta de un pasaporte, este PIN debe ingresarse en un lector RFID. El BAC también permite el cifrado de cualquier comunicación entre el chip y el interrogador. [67]

En muchos países, las etiquetas RFID se pueden utilizar para pagar tarifas de transporte público en autobuses, trenes o metro, o para cobrar peajes en autopistas.

Algunos casilleros para bicicletas funcionan con tarjetas RFID asignadas a usuarios individuales. Se necesita una tarjeta prepaga para abrir o ingresar a una instalación o casillero y se utiliza para realizar un seguimiento y cobrar según el tiempo que la bicicleta esté estacionada. [ cita requerida ]

El servicio de coche compartido Zipcar utiliza tarjetas RFID para bloquear y desbloquear los coches y para la identificación de los miembros. [68]

En Singapur, la tecnología RFID sustituye a los billetes de estacionamiento de temporada (SPT) impresos en papel. [69]

Las etiquetas RFID para animales representan uno de los usos más antiguos de la RFID. Originalmente pensadas para grandes ranchos y terrenos accidentados, desde el brote de la enfermedad de las vacas locas , la RFID se ha vuelto crucial en la gestión de la identificación animal . Una etiqueta RFID implantable o un transpondedor también se puede utilizar para la identificación animal. Los transpondedores son más conocidos como etiquetas PIT (Transpondedor Pasivo Integrado), RFID pasivo o " chips " en animales. [70] La Agencia Canadiense de Identificación de Ganado comenzó a utilizar etiquetas RFID como reemplazo de las etiquetas de código de barras. Actualmente, las etiquetas CCIA se utilizan en Wisconsin y por agricultores de Estados Unidos de forma voluntaria. El USDA está desarrollando actualmente su propio programa.

Se requieren etiquetas RFID para todo el ganado vendido en Australia y, en algunos estados, también para las ovejas y las cabras. [71]

.jpg/440px-Dr_Mark_Gasson_has_an_RFID_microchip_implanted_in_his_left_hand_by_a_surgeon_(March_16_2009).jpg)

Los implantes de microchips biocompatibles que utilizan tecnología RFID se implantan de forma rutinaria en seres humanos. El primer ser humano en recibir un implante de microchip RFID fue el artista estadounidense Eduardo Kac en 1997. [72] [73] Kac implantó el microchip en directo en televisión (y también en directo en Internet) en el contexto de su obra de arte Time Capsule . [74] Un año después, el profesor británico de cibernética Kevin Warwick se hizo implantar un chip RFID en el brazo por su médico de cabecera , George Boulos. [75] [76] En 2004, el ' Baja Beach Club ' operado por Conrad Chase en Barcelona [77] y Rotterdam ofreció chips implantados para identificar a sus clientes VIP, que a su vez podían usarlos para pagar el servicio. En 2009, el científico británico Mark Gasson se hizo implantar quirúrgicamente un avanzado dispositivo RFID con cápsula de vidrio en la mano izquierda y posteriormente demostró cómo un virus informático podía infectar de forma inalámbrica su implante y luego transmitirse a otros sistemas. [78]

La Administración de Alimentos y Medicamentos de los Estados Unidos aprobó el uso de chips RFID en humanos en 2004. [79]

Existe controversia en relación con las aplicaciones humanas de la tecnología RFID implantable, incluida la preocupación de que las personas podrían ser rastreadas al llevar un identificador exclusivo para ellas. Los defensores de la privacidad han protestado contra los chips RFID implantables, advirtiendo de posibles abusos. A algunos les preocupa que esto pueda conducir a abusos por parte de un gobierno autoritario, a la eliminación de libertades [80] y al surgimiento de un " panóptico definitivo ", una sociedad en la que todos los ciudadanos se comporten de una manera socialmente aceptada porque otros podrían estar observando. [81]

El 22 de julio de 2006, Reuters informó que dos hackers, Newitz y Westhues, en una conferencia en la ciudad de Nueva York demostraron que podían clonar la señal RFID de un chip RFID implantado en un ser humano, lo que indica que el dispositivo no era tan seguro como se había afirmado anteriormente. [82]

La religión OVNI Universe People es conocida en Internet por su oposición abierta a la implantación de chips RFID en humanos, que según ellos es un intento saurio de esclavizar a la raza humana; uno de sus dominios web es "no te pongas chips". [83] [84] [85]

La adopción de RFID en la industria médica ha sido generalizada y muy efectiva. [86] Los hospitales están entre los primeros usuarios en combinar RFID activa y pasiva. [87] Las etiquetas activas rastrean artículos de alto valor o que se mueven con frecuencia, y las etiquetas pasivas rastrean artículos más pequeños y de menor costo que solo necesitan identificación a nivel de habitación. [88] Las habitaciones de las instalaciones médicas pueden recopilar datos de las transmisiones de credenciales RFID que usan los pacientes y los empleados, así como de las etiquetas asignadas a artículos como dispositivos médicos móviles. [89] El Departamento de Asuntos de Veteranos de los EE. UU. (VA) anunció recientemente planes para implementar RFID en hospitales de todo Estados Unidos para mejorar la atención y reducir los costos. [90]

Desde 2004, varios hospitales de EE. UU. han comenzado a implantar etiquetas RFID en los pacientes y a utilizar sistemas RFID; los sistemas se utilizan normalmente para la gestión del flujo de trabajo y del inventario. [91] [92] [93] También se está considerando el uso de RFID para evitar confusiones entre espermatozoides y óvulos en las clínicas de FIV . [94]

En octubre de 2004, la FDA aprobó los primeros chips RFID de los EE. UU. que pueden implantarse en humanos. Los chips RFID de 134 kHz, de VeriChip Corp. pueden incorporar información médica personal y podrían salvar vidas y limitar las lesiones causadas por errores en los tratamientos médicos, según la empresa. Las activistas anti-RFID Katherine Albrecht y Liz McIntyre descubrieron una Carta de Advertencia de la FDA que detallaba los riesgos para la salud. [95] Según la FDA, estos incluyen "reacción adversa en los tejidos", "migración del transpondedor implantado", "fallo del transpondedor implantado", "riesgos eléctricos" e "incompatibilidad con la resonancia magnética [MRI]".

Las bibliotecas han utilizado la tecnología RFID para sustituir los códigos de barras de los artículos de la biblioteca. La etiqueta puede contener información de identificación o puede ser simplemente una clave para acceder a una base de datos. Un sistema RFID puede sustituir o complementar los códigos de barras y puede ofrecer otro método de gestión de inventario y de préstamo por parte de los usuarios. También puede actuar como un dispositivo de seguridad , sustituyendo a la tradicional banda de seguridad electromagnética . [96]

Se estima que más de 30 millones de artículos de bibliotecas en todo el mundo contienen actualmente etiquetas RFID, incluidas algunas en la Biblioteca del Vaticano en Roma . [97]

Como las etiquetas RFID se pueden leer a través de un artículo, no hay necesidad de abrir la tapa de un libro o una caja de DVD para escanear un artículo, y se puede leer una pila de libros simultáneamente. Las etiquetas de los libros se pueden leer mientras los libros están en movimiento en una cinta transportadora , lo que reduce el tiempo del personal. Todo esto lo pueden hacer los propios prestatarios, lo que reduce la necesidad de asistencia del personal de la biblioteca. Con lectores portátiles, se podrían realizar inventarios en un estante completo de materiales en cuestión de segundos. [98] Sin embargo, a partir de 2008 esta tecnología seguía siendo demasiado costosa para muchas bibliotecas pequeñas, y el período de conversión se ha estimado en 11 meses para una biblioteca de tamaño medio. Una estimación holandesa de 2004 fue que una biblioteca que presta 100.000 libros por año debería planificar un costo de 50.000 € (estaciones de préstamo y devolución: 12.500 cada una, porches de detección 10.000 cada uno; etiquetas 0,36 cada una). El hecho de que la RFID le quite una gran carga al personal también podría significar que se necesitará menos personal, lo que resultaría en el despido de algunos de ellos, [97] pero eso hasta ahora no ha sucedido en América del Norte, donde encuestas recientes no han encontrado una sola biblioteca que haya recortado personal debido a la incorporación de RFID. [ cita requerida ] [99] De hecho, los presupuestos de las bibliotecas se están reduciendo para el personal y aumentando para la infraestructura, lo que hace necesario que las bibliotecas agreguen automatización para compensar la reducción del tamaño del personal. [ cita requerida ] [99] Además, las tareas que asume la RFID en gran medida no son las tareas principales de los bibliotecarios. [ cita requerida ] [99] Un hallazgo en los Países Bajos es que los prestatarios están satisfechos con el hecho de que el personal ahora está más disponible para responder preguntas. [ cita requerida ] [99]

Se han planteado preocupaciones sobre la privacidad en torno al uso de RFID en las bibliotecas. [100] [101] Debido a que algunas etiquetas RFID pueden leerse a una distancia de hasta 100 metros (330 pies), existe cierta preocupación sobre si se podría recopilar información confidencial de una fuente involuntaria. Sin embargo, las etiquetas RFID de las bibliotecas no contienen ninguna información del usuario, [102] y las etiquetas utilizadas en la mayoría de las bibliotecas utilizan una frecuencia que solo se puede leer a aproximadamente 10 pies (3,0 m). [96] Otra preocupación es que una agencia no bibliotecaria podría potencialmente registrar las etiquetas RFID de cada persona que salga de la biblioteca sin el conocimiento o consentimiento del administrador de la biblioteca. Una opción simple es dejar que el libro transmita un código que tenga significado solo en conjunción con la base de datos de la biblioteca. Otra posible mejora sería dar a cada libro un nuevo código cada vez que se devuelva. En el futuro, si los lectores se vuelven omnipresentes (y posiblemente conectados en red), entonces los libros robados podrían rastrearse incluso fuera de la biblioteca. La eliminación de etiquetas podría resultar difícil si las etiquetas son tan pequeñas que caben de manera invisible dentro de una página (aleatoria), posiblemente colocada allí por el editor. [ cita requerida ]

Las tecnologías RFID también se están implementando en la actualidad [ ¿cuándo? ] en aplicaciones para usuarios finales en museos. [103] Un ejemplo fue la aplicación de investigación temporal diseñada a medida, "eXspot", en el Exploratorium , un museo de ciencias en San Francisco, California . Un visitante que entraba al museo recibía una etiqueta de RF que podía llevarse como una tarjeta. El sistema eXspot permitía al visitante recibir información sobre exhibiciones específicas. Además de la información de la exhibición, el visitante podía tomar fotografías de sí mismo en la exhibición. También se pretendía permitir al visitante tomar datos para su posterior análisis. La información recopilada podía recuperarse en casa desde un sitio web "personalizado" vinculado a la etiqueta RFID. [104]

En 2004, las autoridades escolares de la ciudad japonesa de Osaka tomaron la decisión de comenzar a implantar chips en la ropa, las mochilas y las identificaciones de los estudiantes de una escuela primaria. [105] Más tarde, en 2007, una escuela en Doncaster , Inglaterra, puso a prueba un sistema de monitoreo diseñado para controlar a los alumnos mediante el seguimiento de chips de radio en sus uniformes. [106] [ ¿cuándo? ] St Charles Sixth Form College en el oeste de Londres , Inglaterra, a partir de 2008, utiliza un sistema de tarjeta RFID para registrar la entrada y la salida de la puerta principal, tanto para rastrear la asistencia como para evitar la entrada no autorizada. De manera similar, Whitcliffe Mount School en Cleckheaton , Inglaterra, utiliza RFID para rastrear a los alumnos y al personal dentro y fuera del edificio a través de una tarjeta especialmente diseñada. En Filipinas, durante 2012, algunas escuelas ya [ ¿cuándo? ] utilizan RFID en las identificaciones para pedir prestados libros. [107] Las puertas de esas escuelas en particular también tienen escáneres RFID para comprar artículos en las tiendas y cantinas de la escuela. La tecnología RFID también se utiliza en bibliotecas escolares y para registrar la entrada y salida de alumnos y profesores. [99]

El uso de la tecnología RFID para cronometrar carreras comenzó a principios de los años 90 con las carreras de palomas, y fue introducido por la empresa Deister Electronics en Alemania. La tecnología RFID puede proporcionar tiempos de inicio y fin de carrera para individuos en carreras grandes en las que es imposible obtener lecturas precisas del cronómetro para cada participante. [ cita requerida ]

En las carreras que utilizan RFID, los corredores llevan etiquetas que se leen mediante antenas colocadas a lo largo de la pista o sobre tapetes a lo largo de la misma. Las etiquetas UHF brindan lecturas precisas con antenas especialmente diseñadas. Se evitan errores por exceso de velocidad, errores en el conteo de vueltas y accidentes al inicio de la carrera, ya que cualquiera puede comenzar y terminar en cualquier momento sin estar en modo de lote. [ aclaración necesaria ]

El diseño del chip y de la antena controla el rango desde el cual se puede leer. Los chips compactos de corto alcance se atan al zapato con un lazo trenzado o se atan al tobillo con una correa.cierres de velcroLos chips deben estar a unos 400 mm del tapiz, lo que proporciona una muy buena resolución temporal. Alternativamente, se puede incorporar un chip más una antena muy grande (125 mm cuadrados) en el dorsal que lleva el atleta en el pecho a una altura de aproximadamente 1,25 m (4,10 pies). [ cita requerida ]

Los sistemas RFID pasivos y activos se utilizan en eventos off-road como la orientación , el enduro y las carreras de liebres y perros. Los corredores llevan un transpondedor en su cuerpo, normalmente en el brazo. Cuando completan una vuelta, pasan o tocan el receptor que está conectado a una computadora y registra su tiempo de vuelta. [ cita requerida ]

La tecnología RFID está siendo [¿ cuándo? ] adaptada por muchas agencias de contratación que tienen una PET (prueba de resistencia física) como procedimiento de calificación, especialmente en casos en los que el volumen de candidatos puede llegar a millones (células de contratación de Indian Railway, policía y sector energético).

Varias estaciones de esquí han adoptado etiquetas RFID para proporcionar a los esquiadores acceso a los remontes con manos libres . Los esquiadores no tienen que sacar sus pases de sus bolsillos. Las chaquetas de esquí tienen un bolsillo izquierdo en el que cabe el chip+tarjeta. Este prácticamente entra en contacto con la unidad de sensores situada a la izquierda del torniquete cuando el esquiador avanza hacia el telesilla. Estos sistemas se basaban en alta frecuencia (HF) a 13,56 megahercios. La mayor parte de las áreas de esquí de Europa, desde Verbier hasta Chamonix, utilizan estos sistemas. [108] [109] [110]

La NFL en los Estados Unidos equipa a los jugadores con chips RFID que miden la velocidad, la distancia y la dirección recorrida por cada jugador en tiempo real. Actualmente, las cámaras se mantienen enfocadas en el mariscal de campo ; sin embargo, se están produciendo numerosas jugadas simultáneamente en el campo. El chip RFID proporcionará una nueva perspectiva de estas jugadas simultáneas. [111] El chip triangula la posición del jugador con una precisión de seis pulgadas y se utilizará para transmitir repeticiones digitalmente. El chip RFID hará que la información individual del jugador sea accesible al público. Los datos estarán disponibles a través de la aplicación NFL 2015. [112] Los chips RFID son fabricados por Zebra Technologies . Zebra Technologies probó el chip RFID en 18 estadios el año pasado [ ¿cuándo? ] para rastrear datos vectoriales. [113]

Las etiquetas RFID suelen ser un complemento, pero no un sustituto, de los códigos de barras del Código Universal de Producto (UPC) o del Número Europeo de Artículo (EAN). Es posible que nunca reemplacen por completo a los códigos de barras, en parte debido a su mayor costo y a la ventaja de contar con múltiples fuentes de datos sobre el mismo objeto. Además, a diferencia de las etiquetas RFID, los códigos de barras se pueden generar y distribuir electrónicamente por correo electrónico o teléfono móvil, para que el destinatario los imprima o los muestre. Un ejemplo son las tarjetas de embarque de las aerolíneas . El nuevo EPC , junto con varios otros esquemas, está ampliamente disponible a un costo razonable.

El almacenamiento de datos asociados con el seguimiento de los artículos requerirá muchos terabytes . Es necesario filtrar y categorizar los datos RFID para crear información útil. Es probable que se realice un seguimiento de las mercancías por palé mediante etiquetas RFID y, a nivel de paquete, con UPC o EAN a partir de códigos de barras únicos.

La identidad única es un requisito obligatorio para las etiquetas RFID, a pesar de la elección especial del esquema de numeración. La capacidad de datos de las etiquetas RFID es lo suficientemente grande como para que cada etiqueta individual tenga un código único, mientras que los códigos de barras actuales están limitados a un solo tipo de código para un producto en particular. La unicidad de las etiquetas RFID significa que se puede rastrear un producto a medida que se mueve de un lugar a otro mientras se entrega a una persona. Esto puede ayudar a combatir el robo y otras formas de pérdida de productos. El rastreo de productos es una característica importante que se apoya bien en las etiquetas RFID que contienen una identidad única de la etiqueta y el número de serie del objeto. Esto puede ayudar a las empresas a hacer frente a las deficiencias de calidad y las campañas de retirada resultantes, pero también contribuye a la preocupación por el seguimiento y la elaboración de perfiles de las personas después de la venta.

Desde aproximadamente 2007, se ha producido un creciente desarrollo en el uso de RFID [ ¿cuándo? ] en la industria de la gestión de residuos . Las etiquetas RFID se instalan en los carros de recogida de residuos, vinculando los carros a la cuenta del propietario para facilitar la facturación y la verificación del servicio. [114] La etiqueta se incorpora a un contenedor de basura y reciclaje, y el lector RFID se fija a los camiones de basura y reciclaje. [115] La RFID también mide la tasa de preparación de un cliente y proporciona información sobre la cantidad de carros atendidos por cada vehículo de recogida de residuos. Este proceso RFID sustituye a los modelos tradicionales de fijación de precios de uso de residuos sólidos municipales de " pago por generación " (PAYT) .

Las etiquetas RFID activas tienen el potencial de funcionar como sensores remotos de bajo costo que transmiten telemetría a una estación base. Las aplicaciones de los datos de la etiquetametría podrían incluir la detección de las condiciones de la carretera mediante balizas implantadas , informes meteorológicos y monitoreo del nivel de ruido. [116]

Las etiquetas RFID pasivas también pueden informar sobre datos de sensores. Por ejemplo, la plataforma de identificación y detección inalámbrica es una etiqueta pasiva que informa sobre temperatura, aceleración y capacitancia a lectores RFID Gen2 comerciales.

Es posible que las etiquetas RFID activas o pasivas asistidas por batería (BAP) puedan transmitir una señal a un receptor en la tienda para determinar si la etiqueta RFID (y, por extensión, el producto al que está adherida) está en la tienda. [ cita requerida ]

Para evitar lesiones a humanos y animales, es necesario controlar la transmisión de RF. [117] Varias organizaciones han establecido estándares para RFID, incluidas la Organización Internacional de Normalización (ISO), la Comisión Electrotécnica Internacional (IEC), ASTM International , la Alianza DASH7 y EPCglobal . [118]

Varias industrias específicas también han establecido pautas, incluido el Consorcio de Tecnología de Servicios Financieros (FSTC) para el seguimiento de activos de TI con RFID, la Asociación de la Industria de Tecnología Informática CompTIA para la certificación de ingenieros RFID y la Asociación de Transporte Aéreo Internacional (IATA) para el equipaje en los aeropuertos. [ cita requerida ]

Cada país puede establecer sus propias reglas para la asignación de frecuencias para las etiquetas RFID, y no todas las bandas de radio están disponibles en todos los países. Estas frecuencias se conocen como bandas ISM (bandas industriales, científicas y médicas). La señal de retorno de la etiqueta aún puede causar interferencias para otros usuarios de radio. [ cita requerida ]

En América del Norte, la UHF se puede utilizar sin licencia para 902–928 MHz (±13 MHz desde la frecuencia central de 915 MHz), pero existen restricciones para la potencia de transmisión. [ cita requerida ] En Europa, la RFID y otras aplicaciones de radio de baja potencia están reguladas por las recomendaciones ETSI EN 300 220 y EN 302 208, y la recomendación ERO 70 03, que permiten el funcionamiento de la RFID con restricciones de banda algo complejas de 865–868 MHz. [ cita requerida ] Los lectores deben monitorear un canal antes de transmitir ("Escuchar antes de hablar"); este requisito ha llevado a algunas restricciones en el rendimiento, cuya resolución es un tema de investigación actual [ ¿cuándo? ] El estándar UHF norteamericano no es aceptado en Francia porque interfiere con sus bandas militares. [ cita requerida ] El 25 de julio de 2012, Japón cambió su banda UHF a 920 MHz, acercándose más a la banda de 915 MHz de los Estados Unidos, estableciendo un entorno estándar internacional para RFID. [ cita requerida ]

En algunos países se necesita una licencia de sitio, que debe solicitarse a las autoridades locales y puede revocarse. [ cita requerida ]

Al 31 de octubre de 2014, había reglamentaciones en vigor en 78 países que representan aproximadamente el 96,5% del PIB mundial, y se estaba trabajando en la reglamentación en tres países que representan aproximadamente el 1% del PIB mundial. [119]

Los estándares que se han establecido con respecto a RFID incluyen:

Para garantizar la interoperabilidad global de los productos, varias organizaciones han establecido estándares adicionales para las pruebas RFID . Estos estándares incluyen pruebas de conformidad, rendimiento e interoperabilidad. [ cita requerida ]

EPC Gen2 es la abreviatura de EPCglobal UHF Clase 1 Generación 2 .

EPCglobal , una empresa conjunta entre GS1 y GS1 US, está trabajando en estándares internacionales para el uso de RFID principalmente pasivo y el Código Electrónico de Producto (EPC) en la identificación de muchos artículos en la cadena de suministro para empresas de todo el mundo.

Una de las misiones de EPCglobal fue simplificar la Babel de protocolos prevalecientes en el mundo RFID en la década de 1990. EPCglobal definió (pero no ratificó) dos interfaces aéreas de etiquetas (el protocolo para intercambiar información entre una etiqueta y un lector) antes de 2003. Estos protocolos, comúnmente conocidos como Clase 0 y Clase 1, tuvieron una implementación comercial significativa entre 2002 y 2005. [121]

En 2004, el Grupo de Acción de Hardware creó un nuevo protocolo, la interfaz Clase 1 Generación 2, que abordaba una serie de problemas que se habían experimentado con las etiquetas Clase 0 y Clase 1. El estándar EPC Gen2 fue aprobado en diciembre de 2004. Esto se hizo después de una reclamación por parte de Intermec de que el estándar podría infringir varias de sus patentes relacionadas con RFID. Se decidió que el estándar en sí no infringe sus patentes, lo que lo hace libre de regalías. [122] El estándar EPC Gen2 fue adoptado con modificaciones menores como ISO 18000-6C en 2006. [123]

En 2007, la incrustación EPC Gen2 con el costo más bajo fue ofrecida por la ahora desaparecida empresa SmartCode, a un precio de $0,05 por unidad en volúmenes de 100 millones o más. [124]

No todas las lecturas exitosas de una etiqueta (una observación) son útiles para fines comerciales. Se puede generar una gran cantidad de datos que no son útiles para administrar el inventario u otras aplicaciones. Por ejemplo, un cliente que mueve un producto de un estante a otro, o una carga de palets de artículos que pasa por varios lectores mientras se mueve en un almacén, son eventos que no producen datos que sean significativos para un sistema de control de inventario. [125]

Se requiere el filtrado de eventos para reducir este flujo de datos a una representación significativa de las mercancías en movimiento que pasan un umbral. Se han diseñado varios conceptos [ ejemplo necesario ] , que se ofrecen principalmente como middleware que realiza el filtrado de datos brutos ruidosos y redundantes a datos procesados significativos. [ cita requerida ]

Las frecuencias utilizadas para RFID UHF en los EE. UU. son, a partir de 2007, incompatibles con las de Europa o Japón. Además, ningún estándar emergente se ha vuelto tan universal como el código de barras . [126] Para abordar las preocupaciones del comercio internacional, es necesario utilizar una etiqueta que funcione en todos los dominios de frecuencia internacionales.

Una preocupación principal en materia de seguridad RFID es el seguimiento ilícito de las etiquetas RFID. Las etiquetas, que pueden leerse en todo el mundo, plantean un riesgo tanto para la privacidad de la ubicación personal como para la seguridad corporativa y militar. Tales preocupaciones se han planteado con respecto a la reciente [ ¿cuándo? ] adopción por parte del Departamento de Defensa de los Estados Unidos de etiquetas RFID para la gestión de la cadena de suministro . [127] En términos más generales, las organizaciones de privacidad han expresado sus preocupaciones en el contexto de los esfuerzos en curso para incorporar etiquetas RFID de código de producto electrónico (EPC) en productos de uso general. Esto se debe principalmente al hecho de que las etiquetas RFID se pueden leer y las transacciones legítimas con lectores se pueden espiar desde distancias no triviales. La RFID utilizada en el control de acceso, [128] los sistemas de pago y de identificación electrónica (e-passport) funcionan a un alcance más corto que los sistemas RFID EPC, pero también son vulnerables a la clonación y el espionaje, aunque a distancias más cortas. [129]

Un segundo método de prevención es el uso de criptografía. Los códigos rotativos y la autenticación de desafío-respuesta (CRA) se utilizan comúnmente para evitar la repetición de los mensajes entre la etiqueta y el lector, ya que cualquier mensaje que se haya grabado resultaría infructuoso en la transmisión repetida. [ Aclaración necesaria ] Los códigos rotativos dependen de que el ID de la etiqueta se cambie después de cada interrogación, mientras que la CRA utiliza software para solicitar una respuesta codificada criptográficamente de la etiqueta. Los protocolos utilizados durante la CRA pueden ser simétricos o pueden utilizar criptografía de clave pública . [130]

Si bien se han sugerido diversos protocolos seguros para las etiquetas RFID, con el fin de soportar un largo rango de lectura a bajo costo, muchas etiquetas RFID apenas tienen suficiente energía disponible para soportar protocolos de seguridad de muy bajo consumo y, por lo tanto, simples, como la codificación de cubierta . [131]

La lectura no autorizada de etiquetas RFID presenta un riesgo para la privacidad y el secreto comercial. [132] Los lectores no autorizados pueden potencialmente usar información RFID para identificar o rastrear paquetes, personas, transportistas o el contenido de un paquete. [130] Se están desarrollando varios sistemas prototipo para combatir la lectura no autorizada, incluida la interrupción de la señal RFID, [133] así como la posibilidad de legislación, y se han publicado 700 artículos científicos sobre este tema desde 2002. [134] También existe la preocupación de que la estructura de la base de datos de Object Naming Service pueda ser susceptible a la infiltración, similar a los ataques de denegación de servicio , después de que se demostrara que los servidores raíz ONS de la red EPCglobal eran vulnerables. [135]

Se han observado tumores inducidos por microchip durante ensayos con animales. [136] [137]

En un esfuerzo por evitar el " skimming " pasivo de tarjetas o pasaportes habilitados con RFID, la Administración de Servicios Generales de los Estados Unidos (GSA) emitió un conjunto de procedimientos de prueba para evaluar las fundas opacas electromagnéticamente. [138] Para que los productos de protección cumplan con las pautas FIPS-201, deben cumplir o superar esta norma publicada; los productos que cumplen con las normas se enumeran en el sitio web del Programa de Evaluación FIPS-201 del CIO de los Estados Unidos. [139] El gobierno de los Estados Unidos exige que cuando se emitan nuevas tarjetas de identificación, se entreguen con una funda o soporte de protección aprobado. [140] Aunque se anuncian muchas billeteras y soportes para pasaportes para proteger la información personal, hay poca evidencia de que el skimming RFID sea una amenaza grave; el cifrado de datos y el uso de chips EMV en lugar de RFID hacen que este tipo de robo sea poco común. [141] [142]

Existen opiniones contradictorias sobre si el aluminio puede impedir la lectura de chips RFID. Algunas personas afirman que el blindaje de aluminio, que básicamente crea una jaula de Faraday , funciona. [143] Otros afirman que simplemente envolver una tarjeta RFID en papel de aluminio solo dificulta la transmisión y no es completamente eficaz para evitarla. [144]

La eficacia del blindaje depende de la frecuencia que se utilice. Las etiquetas LowFID de baja frecuencia , como las que se utilizan en dispositivos implantables para humanos y mascotas, son relativamente resistentes al blindaje, aunque una lámina metálica gruesa impedirá la mayoría de las lecturas. Las etiquetas HighFID de alta frecuencia (13,56 MHz, tarjetas inteligentes y credenciales de acceso) son sensibles al blindaje y son difíciles de leer cuando se encuentran a pocos centímetros de una superficie metálica. Las etiquetas UHF Ultra-HighFID (palés y cajas de cartón) son difíciles de leer cuando se colocan a pocos milímetros de una superficie metálica, aunque su rango de lectura en realidad aumenta cuando se encuentran a una distancia de 2 a 4 cm de una superficie metálica debido al refuerzo positivo de la onda reflejada y la onda incidente en la etiqueta. [145]

El uso de RFID ha generado una considerable controversia y algunos defensores de la privacidad del consumidor han iniciado boicots a productos . Las expertas en privacidad del consumidor Katherine Albrecht y Liz McIntyre son dos destacadas críticas de la tecnología de "chip espía". Las dos principales preocupaciones en materia de privacidad con respecto a RFID son las siguientes: [ cita requerida ]

La mayoría de las preocupaciones giran en torno al hecho de que las etiquetas RFID colocadas en los productos siguen funcionando incluso después de que los productos han sido comprados y llevados a casa; por lo tanto, pueden utilizarse para vigilancia y otros fines no relacionados con sus funciones de inventario de la cadena de suministro. [146]

La red RFID respondió a estos temores en el primer episodio de su serie de televisión por cable, diciendo que no tenían fundamento y dejó que los ingenieros de RF demostraran cómo funciona la RFID. [147] Proporcionaron imágenes de ingenieros de RF conduciendo una camioneta con RFID alrededor de un edificio e intentando hacer un inventario de los artículos en su interior. También hablaron sobre el seguimiento por satélite de una etiqueta RFID pasiva.

Las preocupaciones planteadas pueden abordarse en parte mediante el uso de Clipped Tag . Clipped Tag es una etiqueta RFID diseñada para aumentar la privacidad del comprador de un artículo. La Clipped Tag ha sido sugerida por los investigadores de IBM Paul Moskowitz y Guenter Karjoth. Después del punto de venta, una persona puede arrancar una parte de la etiqueta. Esto permite la transformación de una etiqueta de largo alcance en una etiqueta de proximidad que aún puede leerse, pero solo a corta distancia, menos de unos pocos centímetros. La modificación de la etiqueta puede confirmarse visualmente. La etiqueta aún puede usarse más tarde para devoluciones, retiradas de productos o reciclaje.

Sin embargo, el alcance de lectura es una función tanto del lector como de la propia etiqueta. Las mejoras en la tecnología pueden aumentar los alcances de lectura de las etiquetas. Las etiquetas pueden leerse a distancias mayores de las que están diseñadas si se aumenta la potencia del lector. El límite de la distancia de lectura se convierte entonces en la relación señal-ruido de la señal reflejada desde la etiqueta hacia el lector. Los investigadores en dos conferencias sobre seguridad han demostrado que las etiquetas Ultra-HighFID pasivas que normalmente se leen a distancias de hasta 30 pies pueden leerse a distancias de 50 a 69 pies utilizando el equipo adecuado. [148] [149]

En enero de 2004, los defensores de la privacidad de CASPIAN y del grupo alemán de privacidad FoeBuD fueron invitados a la tienda Future Store de METRO en Alemania, donde se estaba implementando un proyecto piloto de RFID. Se descubrió por accidente que las tarjetas de fidelización de clientes "Payback" de METRO contenían etiquetas RFID con identificaciones de clientes, un hecho que no fue revelado ni a los clientes que recibieron las tarjetas ni a este grupo de defensores de la privacidad. Esto sucedió a pesar de las garantías de METRO de que no se rastreaban los datos de identificación de los clientes y de que se revelaba claramente todo el uso de RFID. [150]

Durante la Cumbre Mundial sobre la Sociedad de la Información (CMSI) de las Naciones Unidas en noviembre de 2005, Richard Stallman , el fundador del movimiento de software libre , protestó por el uso de tarjetas de seguridad RFID cubriendo su tarjeta con papel de aluminio. [151]

En 2004-2005, el personal de la Comisión Federal de Comercio llevó a cabo un taller y una revisión de las preocupaciones sobre la privacidad de la RFID y emitió un informe recomendando las mejores prácticas. [152]

La RFID fue uno de los temas principales del Chaos Communication Congress de 2006 (organizado por el Chaos Computer Club de Berlín ) y desencadenó un gran debate en la prensa. Entre los temas tratados se encontraban los pasaportes electrónicos, la criptografía Mifare y las entradas para la Copa Mundial de la FIFA 2006. Las charlas mostraron cómo funcionó la primera aplicación masiva en el mundo real de la RFID en la Copa Mundial de Fútbol de la FIFA 2006. El grupo monochrom presentó una canción "Hack RFID". [153]

Algunas personas han empezado a temer la pérdida de derechos debido a la implantación de RFID en humanos.

A principios de 2007, Chris Paget, de San Francisco (California), demostró que era posible extraer información RFID de un pasaporte estadounidense utilizando un equipo que costaba tan sólo 250 dólares. Esto sugiere que, con la información obtenida, sería posible clonar dichas tarjetas. [154]

Según ZDNet, los críticos creen que la tecnología RFID permitirá rastrear cada movimiento de las personas y será una invasión de la privacidad. [155] En el libro SpyChips: How Major Corporations and Government Plan to Track Your Every Move de Katherine Albrecht y Liz McIntyre , se anima a "imaginar un mundo sin privacidad, donde cada una de tus compras se monitoriza y registra en una base de datos y cada una de tus pertenencias está numerada, donde alguien que vive a muchos estados de distancia o quizás en otro país tiene un registro de todo lo que has comprado, y que además puede ser rastreado y monitoreado de forma remota". [156]

Según una pregunta frecuente de los laboratorios RSA, las etiquetas RFID pueden destruirse con un horno microondas estándar; [157] sin embargo, algunos tipos de etiquetas RFID, en particular las construidas para emitir radiación mediante grandes antenas metálicas (en particular, las etiquetas RF y las etiquetas EPC ), pueden incendiarse si se las somete a este proceso durante demasiado tiempo (como sucedería con cualquier elemento metálico dentro de un horno microondas). Este método simple no se puede utilizar de forma segura para desactivar las características RFID en dispositivos electrónicos o en aquellos implantados en tejido vivo, debido al riesgo de dañar al "huésped". Sin embargo, el tiempo necesario es extremadamente corto (un segundo o dos de radiación) y el método funciona en muchos otros elementos no electrónicos e inanimados, mucho antes de que el calor o el fuego se conviertan en un problema. [158]

Algunas etiquetas RFID implementan un mecanismo de "comando de desactivación" para desactivarlas de forma permanente e irreversible. Este mecanismo se puede aplicar si el chip en sí es confiable o si la persona que desea "desactivar" la etiqueta conoce el mecanismo.

Las etiquetas RFID UHF que cumplen con el estándar EPC2 Gen 2 Clase 1 generalmente admiten este mecanismo, al mismo tiempo que protegen el chip de ser destruido con una contraseña. [159] Adivinar o descifrar esta contraseña de 32 bits necesaria para destruir una etiqueta no sería difícil para un atacante decidido. [160]

{{cite journal}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: Enlace externo en |via={{cite book}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite book}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite book}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: CS1 maint: varios nombres: lista de autores ( enlace ){{cite journal}}: Requiere citar revista |journal=( ayuda ){{cite book}}: |first=tiene nombre genérico ( ayuda )Mantenimiento de CS1: varios nombres: lista de autores ( enlace )