.jpg/440px-Used_Punchcard_(5151286161).jpg)

Una tarjeta perforada (también llamada tarjeta perforada [1] o tarjeta perforada [2] ) es un trozo de cartulina que almacena datos digitales mediante orificios perforados. Las tarjetas perforadas alguna vez fueron comunes en el procesamiento de datos y el control de máquinas automatizadas .

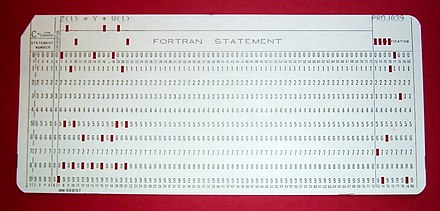

Las tarjetas perforadas se usaron ampliamente en el siglo XX, cuando las máquinas de registro unitario , organizadas en sistemas de procesamiento de datos , usaban tarjetas perforadas para la entrada, salida y almacenamiento de datos. [3] [4] El formato de tarjeta perforada de 12 filas y 80 columnas de IBM llegó a dominar la industria. Muchas de las primeras computadoras digitales usaban tarjetas perforadas como medio principal para la entrada de programas y datos de computadora .

Los datos se pueden introducir en una tarjeta perforada mediante una máquina perforadora .

Si bien las tarjetas perforadas ahora están obsoletas como medio de almacenamiento , a partir de 2012, algunas máquinas de votación todavía usaban tarjetas perforadas para registrar votos. [5] Las tarjetas perforadas también tuvieron un impacto cultural significativo en el siglo XX.

La idea de controlar y almacenar datos mediante perforaciones fue desarrollada independientemente en varias ocasiones durante la época moderna. En la mayoría de los casos no hay evidencia de que cada uno de los inventores conociera el trabajo anterior.

Basile Bouchon desarrolló el control de un telar mediante agujeros perforados en cinta de papel en 1725. El diseño fue mejorado por su asistente Jean-Baptiste Falcon y por Jacques Vaucanson . [6] Aunque estas mejoras controlaban los patrones tejidos, todavía requerían un asistente para operar el mecanismo.

En 1804, Joseph Marie Jacquard demostró un mecanismo para automatizar el funcionamiento del telar. Se unían varias tarjetas perforadas en una cadena de cualquier longitud. Cada tarjeta contenía las instrucciones para calar (subir y bajar la urdimbre ) y seleccionar la lanzadera para una sola pasada. [7]

Se dice que Semyon Korsakov fue el primero en proponer tarjetas perforadas para almacenar y buscar información en informática. Korsakov anunció su nuevo método y sus máquinas en septiembre de 1832. [8]

Charles Babbage propuso el uso de "tarjetas numéricas", "perforadas con ciertos agujeros y colocadas frente a palancas conectadas con un conjunto de ruedas numéricas... a medida que avanzan, empujan esas palancas opuestas a las cuales no hay agujeros en las tarjetas y así transfieren ese número junto con su signo" en su descripción del almacén de la máquina de cálculo. [9] No hay evidencia de que haya construido un ejemplo práctico.

En 1881, Jules Carpentier desarrolló un método para grabar y reproducir interpretaciones en un armonio mediante tarjetas perforadas. El sistema se llamó Mélographe Répétiteur y "escribe la música corriente tocada en el teclado en el lenguaje de Jacquard", [10] es decir, perforando agujeros en una serie de tarjetas. En 1887, Carpentier había separado el mecanismo en el Melograph , que registraba las pulsaciones de teclas del ejecutante, y el Melotrope , que reproducía la música. [11] [12]

A finales del siglo XIX, Herman Hollerith creó un método para registrar datos en un medio que luego pudiera ser leído por una máquina, [13] [14] [15] [16] desarrollando la tecnología de procesamiento de datos de tarjetas perforadas para el censo de EE. UU . de 1890. [17] Sus máquinas de tabulación leyeron y resumieron datos almacenados en tarjetas perforadas y comenzaron a usarse para el procesamiento de datos gubernamentales y comerciales.

Inicialmente, estas máquinas electromecánicas solo contaban agujeros, pero en la década de 1920 tenían unidades para realizar operaciones aritméticas básicas. [18] : 124 Hollerith fundó la Tabulating Machine Company (1896), que fue una de las cuatro empresas que se fusionaron mediante la adquisición de acciones para formar una quinta empresa, Computing-Tabulating-Recording Company (CTR) en 1911, posteriormente rebautizada como International Business Machines Corporation (IBM) en 1924. Otras empresas que entraron en el negocio de las tarjetas perforadas fueron The Tabulator Limited (Gran Bretaña, 1902), Deutsche Hollerith-Maschinen Gesellschaft mbH (Dehomag) (Alemania, 1911), Powers Accounting Machine Company (EE. UU., 1911), Remington Rand (EE. UU., 1927) y HW Egli Bull (Francia, 1931). [19] Estas empresas, y otras, fabricaron y comercializaron una variedad de tarjetas perforadas y máquinas de registro unitario para crear, clasificar y tabular tarjetas perforadas, incluso después del desarrollo de las computadoras electrónicas en la década de 1950.

Tanto IBM como Remington Rand vincularon las compras de tarjetas perforadas a los alquileres de máquinas, una violación de la Ley Antimonopolio Clayton de 1914 de EE. UU . En 1932, el gobierno de EE. UU. llevó a ambas empresas a los tribunales por este asunto. Remington Rand llegó a un acuerdo rápidamente. IBM consideraba que su negocio consistía en proporcionar un servicio y que las tarjetas eran parte de la máquina. IBM luchó hasta llegar a la Corte Suprema y perdió en 1936; el tribunal dictaminó que IBM solo podía establecer las especificaciones de las tarjetas. [20] [21] : 300–301

"En 1937... IBM tenía 32 prensas funcionando en Endicott, Nueva York, imprimiendo, cortando y apilando de cinco a diez millones de tarjetas perforadas cada día." [22] Las tarjetas perforadas se utilizaban incluso como documentos legales, como los cheques del gobierno de Estados Unidos [23] y los bonos de ahorro. [24]

Durante la Segunda Guerra Mundial, los aliados utilizaron equipos de tarjetas perforadas en algunos de sus esfuerzos por descifrar las comunicaciones del Eje. Véase, por ejemplo, Central Bureau en Australia. En Bletchley Park , Inglaterra, "se producían unos 2 millones de tarjetas perforadas por semana, lo que indica la magnitud de esta parte de la operación". [25] En la Alemania nazi, se utilizaron tarjetas perforadas para los censos de varias regiones y otros fines [26] [27] (véase IBM y el Holocausto ).

La tecnología de las tarjetas perforadas se convirtió en una herramienta poderosa para el procesamiento de datos comerciales. En 1950, las tarjetas perforadas se habían vuelto omnipresentes en la industria y el gobierno. "No doblar, doblar ni mutilar", una advertencia que aparecía en algunas tarjetas perforadas que se distribuían como documentos, como cheques y facturas de servicios públicos, que debían devolverse para su procesamiento, se convirtió en un lema de la era posterior a la Segunda Guerra Mundial . [28] [29]

En 1956 [30] IBM firmó un decreto de consentimiento que exigía, entre otras cosas, que IBM no tuviera más de la mitad de la capacidad de fabricación de tarjetas perforadas en los Estados Unidos en 1962. La decisión de Tom Watson Jr. de firmar este decreto, en el que IBM consideraba que las disposiciones sobre tarjetas perforadas eran el punto más importante, completó la transferencia de poder de manos de Thomas Watson Sr. [21] .

El Univac UNITYPER introdujo la cinta magnética para la entrada de datos en la década de 1950. Durante la década de 1960, la tarjeta perforada fue reemplazada gradualmente como el medio principal para el almacenamiento de datos por la cinta magnética , a medida que estaban disponibles computadoras mejores y más capaces. Mohawk Data Sciences introdujo un codificador de cinta magnética en 1965, un sistema comercializado como un reemplazo de la perforadora de teclas que tuvo cierto éxito. Las tarjetas perforadas todavía se usaban comúnmente para ingresar datos y programas de computadora hasta mediados de la década de 1980, cuando la combinación de almacenamiento en disco magnético de menor costo y terminales interactivas asequibles en minicomputadoras menos costosas hicieron que las tarjetas perforadas también quedaran obsoletas para estas funciones. [31] : 151 Sin embargo, su influencia sigue viva a través de muchas convenciones estándar y formatos de archivo. Las terminales que reemplazaron a las tarjetas perforadas, la IBM 3270 por ejemplo, mostraban 80 columnas de texto en modo texto , para compatibilidad con el software existente. Algunos programas aún funcionan con la convención de 80 columnas de texto, aunque cada vez son menos los que lo hacen porque los sistemas más nuevos emplean interfaces gráficas de usuario con fuentes de ancho variable.

Los términos tarjeta perforada , tarjeta perforada y tarjeta perforada eran de uso común, al igual que tarjeta IBM y tarjeta Hollerith (en honor a Herman Hollerith ). [1] IBM utilizó "tarjeta IBM" o, más tarde, "tarjeta perforada" en la primera mención en su documentación y, a partir de entonces, simplemente "tarjeta" o "tarjetas". [33] [34] Los formatos específicos a menudo se indicaban por el número de posiciones de caracteres disponibles, por ejemplo, tarjeta de 80 columnas . Una secuencia de tarjetas que se ingresa o se obtiene de algún paso en el procesamiento de una aplicación se denomina mazo de tarjetas o simplemente mazo . Los trozos de papel rectangulares, redondos u ovalados perforados se llamaban chad ( chads ) o chips (en el uso de IBM). Las columnas de tarjetas secuenciales asignadas para un uso específico, como nombres, direcciones, números de varios dígitos, etc., se conocen como campo . La primera tarjeta de un grupo de tarjetas, que contiene información fija o indicativa para ese grupo, se conoce como tarjeta maestra . Las tarjetas que no son tarjetas maestras son tarjetas de detalle .

Las tarjetas perforadas Hollerith utilizadas para el censo de los EE. UU. de 1890 estaban en blanco. [35] Después de eso, las tarjetas comúnmente tenían impresión de modo que la posición de fila y columna de un agujero pudiera verse fácilmente. La impresión podía incluir tener campos nombrados y marcados por líneas verticales, logotipos y más. [36] También estaban disponibles diseños de "propósito general" (ver, por ejemplo, el IBM 5081 a continuación). Para aplicaciones que requerían que las tarjetas maestras se separaran de las tarjetas de detalles posteriores, las respectivas tarjetas tenían diferentes cortes diagonales en las esquinas superiores y, por lo tanto, podían separarse mediante un clasificador. [37] Otras tarjetas típicamente tenían un corte diagonal en la esquina superior para que las tarjetas no orientadas correctamente, o las tarjetas con diferentes cortes en las esquinas, pudieran identificarse.

En 1889, a Herman Hollerith se le concedieron tres patentes [39] por máquinas tabuladoras electromecánicas . Estas patentes describían tanto la cinta de papel como las tarjetas rectangulares como posibles medios de registro. La tarjeta que se muestra en la patente estadounidense 395.781 del 8 de enero se imprimió con una plantilla y tenía posiciones de orificios dispuestas cerca de los bordes para que pudieran ser alcanzadas por el perforador de billetes de un conductor de ferrocarril , con el centro reservado para descripciones escritas. Hollerith se inspiró originalmente en los billetes de ferrocarril que permitían al conductor codificar una descripción aproximada del pasajero:

Estaba viajando por el Oeste y tenía un billete con lo que creo que se llamaba una fotografía perforada... el conductor... perforaba una descripción del individuo, como pelo claro, ojos oscuros, nariz grande, etc. Así que, como veis, yo sólo hice una fotografía perforada de cada persona. [18] : 15

Cuando el uso de la perforadora de billetes resultó cansador y propenso a errores, Hollerith desarrolló el "perforador de teclado" con pantógrafo . Este presentaba un diagrama ampliado de la tarjeta, que indicaba las posiciones de los agujeros que se debían perforar. Se podía colocar un tablero de lectura impreso debajo de la tarjeta que se iba a leer manualmente. [35] : 43

Hollerith imaginó varios tamaños de tarjetas. En un artículo que escribió en el que describía su sistema propuesto para tabular el censo de EE. UU. de 1890 , Hollerith sugirió una tarjeta de 3 por 5+1 ⁄ 2 pulgadas (7,6 por 14,0 cm) de papel de Manila "sería suficiente para responder a todos los propósitos ordinarios". [40] Las tarjetas utilizadas en el censo de 1890 tenían agujeros redondos, 12 filas y 24 columnas. Se puede ver un tablero de lectura para estas tarjetas en el sitio de Historia de la Computación de la Universidad de Columbia. [41] En algún momento, 3+1 ⁄ 4 por 7+3 ⁄ 8 pulgadas (83 por 187 mm) se convirtieron en el tamaño estándar de las tarjetas. Estas son las dimensiones del papel moneda vigente en ese momento entre 1862 y 1923. [42] Este tamaño era necesario para utilizar el almacenamiento de tipo bancario disponible para los 60.000.000 de tarjetas perforadas que llegarían a todo el país. [41]

El sistema original de Hollerith utilizaba un sistema de codificación ad hoc para cada aplicación, con grupos de agujeros a los que se les asignaban significados específicos, por ejemplo, sexo o estado civil. Su máquina tabuladora tenía hasta 40 contadores, cada uno con un dial dividido en 100 divisiones, con dos manecillas indicadoras; una que avanzaba una unidad con cada pulso de conteo, la otra que avanzaba una unidad cada vez que el otro dial daba una vuelta completa. Esta disposición permitía un conteo de hasta 9.999. Durante una ejecución de tabulación determinada, a los contadores se les asignaban agujeros específicos o, utilizando lógica de relés , una combinación de agujeros. [40]

Los diseños posteriores dieron lugar a una tarjeta con diez filas, a cada fila se le asignaba un valor numérico, del 0 al 9, y 45 columnas. [43] Esta tarjeta proporcionaba campos para registrar números de varios dígitos que los tabuladores podían sumar, en lugar de simplemente contar las tarjetas. Las tarjetas perforadas de 45 columnas de Hollerith se ilustran en The application of the Hollerith Tabulating Machine to Brown's Tables of the Moon de Comrie . [44]

A finales de la década de 1920, los clientes querían almacenar más datos en cada tarjeta perforada. Thomas J. Watson Sr. , director de IBM, pidió a dos de sus principales inventores, Clair D. Lake y J. Royden Pierce, que desarrollaran de forma independiente formas de aumentar la capacidad de datos sin aumentar el tamaño de la tarjeta perforada. Pierce quería mantener los agujeros redondos y las 45 columnas, pero permitir que cada columna almacenara más datos; Lake sugirió agujeros rectangulares, que podrían espaciarse de forma más ajustada, lo que permitiría 80 columnas por tarjeta perforada, con lo que casi duplicaría la capacidad del formato anterior. [45] Watson eligió esta última solución, presentada como The IBM Card , en parte porque era compatible con los diseños de tabuladores existentes y en parte porque podía protegerse mediante patentes y dar a la empresa una ventaja distintiva. [46]

Este formato de tarjeta IBM, introducido en 1928, [47] tiene agujeros rectangulares, 80 columnas y 10 filas. [48] El tamaño de la tarjeta es de 7+3 ⁄ 8 por 3+1 ⁄ 4 pulgadas (187 por 83 mm). Las tarjetas están hechas de papel liso, de 0,007 pulgadas (180 μm) de espesor. Hay alrededor de 143 tarjetas por pulgada (56/cm). En 1964, IBM cambió de esquinas cuadradas a redondeadas. [49] Por lo general, vienen en cajas de 2000 tarjetas [50] o como tarjetas de formato continuo . Las tarjetas de formato continuo pueden estar prenumeradas y preperforadas para el control de documentos (cheques, por ejemplo). [51]

Inicialmente diseñado para registrar respuestas a preguntas de sí o no , se agregó soporte para caracteres numéricos, alfabéticos y especiales mediante el uso de columnas y zonas. Las tres posiciones superiores de una columna se denominan posiciones de perforación de zona , 12 (arriba), 11 y 0 (0 puede ser una perforación de zona o una perforación de dígito). [52] Para datos decimales, las diez posiciones inferiores se denominan posiciones de perforación de dígito , 0 (arriba) a 9. [52] Se puede especificar un signo aritmético para un campo decimal perforando sobre la columna más a la derecha del campo con una perforación de zona: 12 para más, 11 para menos (CR). Para la libra esterlina, la moneda anterior a la decimalización, una columna de centavos representa los valores del cero al once; 10 (arriba), 11, luego del 0 al 9 como se indicó anteriormente. Se puede perforar un signo aritmético en la columna de chelines adyacente . [53] : 9 Las perforaciones de zona tenían otros usos en el procesamiento, como indicar una tarjeta maestra. [54]

Diagrama: [55] Nota: Las zonas 11 y 12 también se denominaron zonas X e Y, respectivamente.

_______________________________________________ / &-0123456789ABCDEFGHIJKLMNOPQR/STUVWXYZ12| x xxxxxxxxx11| x xxxxxxxxx 0| x xxxxxxxxx 1| xxxx 2| xxxx 3| xxxx 4| xxxx 5| xxxx 6| xxxx 7| xxxx 8| xxxx 9| xxxx |________________________________________________

En 1931, IBM comenzó a introducir letras mayúsculas y caracteres especiales (Powers-Samas había desarrollado la primera representación comercial de tarjetas perforadas alfabéticas en 1921). [56] [57] [nb 1] Las 26 letras tienen dos perforaciones (zona [12,11,0] + dígito [1–9]). Los idiomas de Alemania, Suecia, Dinamarca, Noruega, España, Portugal y Finlandia requieren hasta tres letras adicionales; su perforación no se muestra aquí. [58] : 88–90 La mayoría de los caracteres especiales tienen dos o tres perforaciones (zona [12,11,0 o ninguna] + dígito [2–7] + 8); unos pocos caracteres especiales fueron excepciones: "&" es solo 12, "-" es solo 11 y "/" es 0 + 1). El carácter de espacio no tiene perforaciones. [58] : 38 La información representada en una columna por una combinación de zonas [12, 11, 0] y dígitos [0–9] depende del uso de esa columna. Por ejemplo, la combinación "12-1" es la letra "A" en una columna alfabética, un dígito con signo más "1" en una columna numérica con signo, o un dígito sin signo "1" en una columna donde el "12" tiene algún otro uso. La introducción de EBCDIC en 1964 definió columnas con hasta seis perforaciones (zonas [12,11,0,8,9] + dígito [1–7]). IBM y otros fabricantes utilizaron muchas codificaciones de caracteres de tarjetas de 80 columnas diferentes . [59] [60] Una Norma Nacional Estadounidense de 1969 definió las perforaciones para 128 caracteres y se denominó Código de Tarjeta Perforada Hollerith (a menudo denominado simplemente Código de Tarjeta Hollerith ), en honor a Hollerith. [58] : 7

Para algunas aplicaciones informáticas se utilizaron formatos binarios , donde cada agujero representaba un único dígito binario (o " bit "), cada columna (o fila) se trataba como un simple campo de bits y se permitía cualquier combinación de agujeros.

Por ejemplo, en el IBM 701 [61] y el IBM 704 [62] , los datos de las tarjetas se leían, utilizando un IBM 711 , en la memoria en formato binario de filas. Para cada una de las doce filas de la tarjeta, 72 de las 80 columnas, saltándose las otras ocho, se leían en dos palabras de 36 bits , requiriendo 864 bits para almacenar toda la tarjeta; se utilizaba un panel de control para seleccionar las 72 columnas que se leerían. El software traduciría estos datos al formato deseado. Una convención era utilizar las columnas 1 a 72 para los datos, y las columnas 73 a 80 para numerar secuencialmente las tarjetas, como se muestra en la imagen de arriba de una tarjeta perforada para FORTRAN. Dichas tarjetas numeradas podían ser ordenadas por máquina de modo que si se caía una baraja, la máquina de clasificación podía utilizarse para volver a ordenarla. Esta convención continuó utilizándose en FORTRAN, incluso en sistemas posteriores en los que se podían leer los datos de las 80 columnas.

Los lectores de tarjetas IBM 3504, 3505 y la unidad multifunción 3525 utilizaban un esquema de codificación diferente para los datos binarios de columna, también conocido como imagen de tarjeta , donde cada columna, dividida en dos filas de 6 (12–3 y 4–9), se codificaba en dos bytes de 8 bits, con los huecos en cada grupo representados por los bits 2 a 7 ( numeración MSb , bit 0 y 1 sin usar) en bytes sucesivos. Esto requería 160 bytes de 8 bits, o 1280 bits, para almacenar toda la tarjeta. [63]

Como ayuda a los humanos que tenían que lidiar con las tarjetas perforadas, las máquinas perforadoras IBM 026 y posteriormente 029 y 129 podían imprimir texto legible por humanos sobre cada una de las 80 columnas.

Como broma, se podían fabricar tarjetas perforadas en las que cada posible posición de perforación tuviera un agujero. Estas " tarjetas de encaje " carecían de resistencia estructural y con frecuencia se doblaban y se atascaban dentro de la máquina. [64]

El formato de tarjeta perforada de 80 columnas de IBM dominó la industria, llegando a conocerse simplemente como tarjetas IBM , aunque otras empresas fabricaban tarjetas y equipos para procesarlas. [65]

Uno de los formatos de tarjetas perforadas más comunes es el formato de tarjeta IBM 5081, un diseño de uso general sin divisiones de campos. Este formato tiene dígitos impresos que corresponden a las posiciones de perforación de los dígitos en cada una de las 80 columnas. Otros proveedores de tarjetas perforadas fabricaron tarjetas con este mismo diseño y número.

Había tarjetas largas disponibles con un trozo ranurado en cada extremo que, al arrancarse, dejaba una tarjeta de 80 columnas. La tarjeta arrancada se llama tarjeta de trozo .

Se disponía de tarjetas de 80 columnas ranuradas en cada extremo, lo que creaba una tarjeta corta y una tarjeta de resguardo cuando se rompían. Las tarjetas cortas pueden ser procesadas por otras máquinas IBM. [51] [66] Una longitud común para las tarjetas de resguardo era de 51 columnas. Las tarjetas de resguardo se utilizaban en aplicaciones que requerían etiquetas, rótulos o copias de carbón. [51]

Según el Archivo IBM: La División de Suministros de IBM introdujo la Port-A-Punch en 1958 como un medio rápido y preciso de perforar manualmente agujeros en tarjetas perforadas IBM especialmente marcadas. Diseñada para caber en el bolsillo, la Port-A-Punch hizo posible crear documentos de tarjetas perforadas en cualquier lugar. El producto estaba destinado a operaciones de registro "en el lugar" (como inventarios físicos, órdenes de trabajo y encuestas estadísticas) porque eliminaba la necesidad de escribir o mecanografiar previamente los documentos fuente. [67]

En 1969, IBM introdujo un nuevo formato de tarjeta más pequeño, con agujeros redondos y 96 columnas junto con la computadora empresarial de gama baja IBM System/3 . Estas tarjetas tienen pequeños agujeros circulares de 1 mm de diámetro, más pequeños que los de la cinta de papel . Los datos se almacenan en BCD de 6 bits , con tres filas de 32 caracteres cada una, o EBCDIC de 8 bits . En este formato, cada columna de los niveles superiores se combina con dos filas perforadas del nivel inferior para formar un byte de 8 bits, y el nivel medio se combina con dos filas perforadas más, de modo que cada tarjeta contiene 64 bytes de datos codificados en binario de 8 bits por byte. [68] Al igual que en la tarjeta de 80 columnas, el texto legible se imprimía en la sección superior de la tarjeta. También había una cuarta fila de 32 caracteres que se podían imprimir. Este formato nunca se utilizó ampliamente; Era exclusivo de IBM, pero no lo admitían en ningún equipo más allá del System/3, donde fue rápidamente reemplazado por el sistema de entrada de datos IBM 3740 de 1973, que utilizaba disquetes de 8 pulgadas .

El formato de tarjeta de Powers/Remington Rand era inicialmente el mismo que el de Hollerith: 45 columnas y agujeros redondos. En 1930, Remington Rand superó el formato de 80 columnas de IBM de 1928 al codificar dos caracteres en cada una de las 45 columnas, lo que produjo lo que ahora se denomina comúnmente la tarjeta de 90 columnas. [31] : 142 Hay dos conjuntos de seis filas en cada tarjeta. Las filas de cada conjunto están etiquetadas como 0, 1/2, 3/4, 5/6, 7/8 y 9. Los números pares de un par se forman combinando ese punzón con un punzón de 9. Los caracteres alfabéticos y especiales utilizan 3 o más punzones. [69] [70]

La compañía británica Powers-Samas utilizó una variedad de formatos de tarjeta para su equipo de registro de unidades . Comenzaron con 45 columnas y agujeros redondos. Más tarde se proporcionaron tarjetas de 36, 40 y 65 columnas. También estaba disponible una tarjeta de 130 columnas, formada dividiendo la tarjeta en dos filas, cada fila con 65 columnas y cada espacio de carácter con 5 posiciones de perforación. Una tarjeta de 21 columnas era comparable a la tarjeta IBM Stub. [53] : 47–51

Las tarjetas de detección de marcas ( electrográficas ), desarrolladas por Reynold B. Johnson en IBM, [71] tienen óvalos impresos que se pueden marcar con un lápiz electrográfico especial. Las tarjetas normalmente se perforan con alguna información inicial, como el nombre y la ubicación de un artículo del inventario. La información que se agregará, como la cantidad del artículo disponible, se marcará en los óvalos. Los perforadores de tarjetas con una opción para detectar tarjetas de detección de marcas podrían perforar la información correspondiente en la tarjeta.

Las tarjetas con abertura tienen un orificio recortado en el lado derecho de la tarjeta perforada. En el orificio se monta un trozo de microfilm de 35 mm que contiene una imagen en microforma . Las tarjetas con abertura se utilizan para dibujos de ingeniería de todas las disciplinas de ingeniería. La información sobre el dibujo, por ejemplo, el número de dibujo, normalmente se perfora e imprime en el resto de la tarjeta.

Fred M. Carroll [72], de IBM, desarrolló una serie de prensas rotativas que se utilizaban para producir tarjetas perforadas, incluido un modelo de 1921 que funcionaba a 460 tarjetas por minuto (cpm). En 1936, presentó una prensa completamente diferente que funcionaba a 850 cpm. [22] [73] La prensa de alta velocidad de Carroll, que contenía un cilindro de impresión, revolucionó la fabricación de tarjetas perforadas de la empresa. [74] Se estima que entre 1930 y 1950, la prensa de Carroll representó hasta el 25 por ciento de las ganancias de la empresa. [21]

Las planchas de impresión descartadas de estas prensas de tarjetas, cada una del tamaño de una tarjeta IBM y con forma de cilindro, a menudo se usaban como soportes para lápices o bolígrafos de escritorio, e incluso hoy en día son artefactos coleccionables de IBM (cada diseño de tarjeta [75] tenía su propia plancha de impresión).

A mediados de la década de 1930, una caja de 1.000 tarjetas costaba 1,05 dólares (equivalente a 23 dólares en 2023). [76]

.jpg/440px-Photograph_of_Federal_Records_Center,_Alexandria,_Virginia_(34877725360).jpg)

Si bien las tarjetas perforadas no se han utilizado ampliamente durante generaciones, su impacto fue tan grande durante la mayor parte del siglo XX que aún aparecen de vez en cuando en la cultura popular. Por ejemplo:

metáfora... símbolo del "sistema" —primero el sistema de registro y luego los sistemas burocráticos en general... un símbolo de alienación... Las tarjetas perforadas eran el símbolo de las máquinas de información, y por eso se convirtieron en el punto simbólico de ataque. Las tarjetas perforadas, utilizadas para el registro de clases, eran ante todo un símbolo de uniformidad... Un estudiante podía sentir que "es una de las 27.500 tarjetas IBM"... El presidente de la Asociación de Estudiantes de Grado criticó a la Universidad como "una máquina... modelo de educación IBM"... Robert Blaumer explicó el simbolismo: se refirió a la "sensación de impersonalidad... simbolizada por la tecnología IBM"...

- —Steven Lubar [28]

Un ejemplo común de las solicitudes que a menudo se imprimían en tarjetas perforadas que debían manipularse individualmente, especialmente aquellas destinadas al uso y devolución del público, es "No doblar, engrapar o mutilar" (en el Reino Unido, "No doblar, clavar, doblar o mutilar"). [28] : 43–55 Acuñado por Charles A. Phillips, [86] se convirtió en un lema [87] para la era posterior a la Segunda Guerra Mundial (aunque muchas personas no tenían idea de lo que significaba el huso), y fue ampliamente burlado y satirizado. Algunos estudiantes de la década de 1960 en Berkeley usaban botones que decían: "No doblar, engrapar o mutilar. Soy estudiante". [88] El lema también se usó para un libro de 1970 de Doris Miles Disney [89] con una trama basada en un servicio de citas por computadora temprano y una película hecha para televisión de 1971 basada en ese libro, y un cortometraje canadiense de 1967 con un título similar, No doblar, engrapar, engrapar o mutilar .

El procesamiento de tarjetas perforadas se realizaba mediante diversas máquinas, entre ellas:

semiautomático

En esta etapa temprana, el mecanismo de reproducción correspondiente, el Mélotrope, se instaló de forma permanente dentro del mismo armonio utilizado para el proceso de grabación, pero en 1887 Carpentier había modificado ambos dispositivos, restringiendo el rango a tres octavas, lo que permitió que el Mélotrope se pudiera conectar a cualquier estilo de instrumento de teclado y diseñando y construyendo una máquina perforadora automática para producción en masa.

Después de algunas pruebas iniciales con cinta de papel, se decidió por las tarjetas perforadas...

1962: 20.º año […] produciendo bonos de ahorro […] 1964: $75 bono de ahorro […] producir

Los controles de seguridad emitidos a partir de 1936 […](13 páginas); Lubar, Steven (mayo de 1991). "No doblar, enhebrar ni mutilar: una historia cultural de la tarjeta perforada". Instituto Smithsoniano . Archivado desde el original el 30 de agosto de 2006.(NB. Una versión anterior de este documento fue presentada en la Celebración del Centenario de la Máquina Hollerith de la Oficina del Censo el 20 de junio de 1990.)

Una vez que las tarjetas estaban ordenadas en una baraja, el programador solía dibujar una línea diagonal larga en los bordes superiores de las tarjetas, de modo que si alguna se desorganizaba, se notara fácilmente

Una función importante de IBM Accounting es la preparación automática de tarjetas IBM.

El lector y perforador de tarjetas IBM 1402 proporciona al sistema la entrada y salida simultánea de tarjetas perforadas. Esta unidad tiene dos alimentadores de tarjetas.

Tarjeta maestra: La primera tarjeta de un grupo que contiene información fija o indicativa para ese grupo.

La función de alimentación de tarjetas de longitud variable en el modelo 24 o 26 permite el procesamiento de tarjetas de 51, 60, 66 y 80 columnas (Figura 20)

Edward Ziegler [...] editor del Reader's Digest [...] escribió una novela de ciencia ficción,

The Man Whose Name Wouldn't Fit

, bajo el seudónimo de Theodore Tyler.

Al pie del billete decía […] y Jane, enfadada, […]