_working_for_Counter_Intelligence_Corps,_are_accounted_for_by_Captain..._-_NARA_-_198977.tif/lossy-page1-440px-Civilian_Photo_Technicians_(in_back_of_jeep)_working_for_Counter_Intelligence_Corps,_are_accounted_for_by_Captain..._-_NARA_-_198977.tif.jpg)

La contrainteligencia ( counter-intelligence ) o contraespionaje ( counter-espionage ) es cualquier actividad destinada a proteger el programa de inteligencia de una agencia del servicio de inteligencia de una oposición. [1] Incluye la recopilación de información y la realización de actividades para prevenir el espionaje , el sabotaje , los asesinatos u otras actividades de inteligencia realizadas por, para o en nombre de potencias, organizaciones o personas extranjeras.

Muchos países contarán con múltiples organizaciones que se centrarán en un aspecto diferente de la contrainteligencia, como la nacional, la internacional y la lucha contra el terrorismo. Algunos estados la formalizarán como parte de la estructura policial , como el Buró Federal de Investigaciones (FBI) de los Estados Unidos . Otros establecerán organismos independientes, como el MI5 del Reino Unido , y otros agruparán tanto la inteligencia como la contrainteligencia bajo la misma agencia, como el Servicio Canadiense de Inteligencia de Seguridad (CSIS).

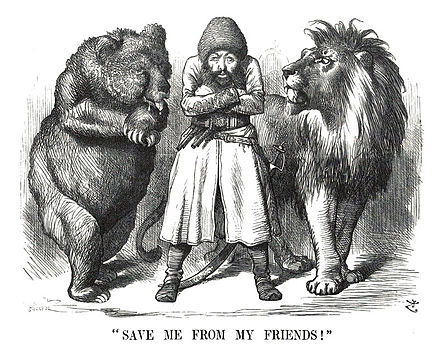

Las tácticas modernas de espionaje y las agencias de inteligencia gubernamentales especializadas se desarrollaron a lo largo del siglo XIX. Un antecedente clave para este desarrollo fue el Gran Juego : la rivalidad estratégica y el conflicto entre el Imperio Británico y el Imperio Ruso en toda Asia Central entre 1830 y 1895. Para contrarrestar las ambiciones rusas en la región y la amenaza potencial que representaban para la posición británica en la India , el Servicio Civil Indio construyó un sistema de vigilancia, inteligencia y contrainteligencia. La existencia de este conflicto sombrío se popularizó en el famoso libro de espías de Rudyard Kipling , Kim (1901), donde retrató el Gran Juego (una frase que Kipling popularizó) como un conflicto de espionaje e inteligencia que "nunca cesa, de día o de noche". [2]

La creación de organizaciones especializadas en inteligencia y contrainteligencia tuvo mucho que ver con las rivalidades coloniales entre las principales potencias europeas y con el desarrollo acelerado de la tecnología militar. A medida que el espionaje se hizo más utilizado, se hizo imperativo ampliar el papel de la policía y las fuerzas de seguridad interna existentes para que desempeñaran un papel de detección y lucha contra los espías extranjeros. El Evidenzbureau (fundado en el Imperio austríaco en 1850) tuvo la función, desde finales del siglo XIX, de contrarrestar las acciones del movimiento paneslavista que operaba desde Serbia .

Después de las consecuencias del caso Dreyfus de 1894-1906 en Francia, la responsabilidad del contraespionaje militar francés pasó en 1899 a la Sûreté générale —una agencia originalmente responsable de la aplicación del orden y la seguridad pública— y supervisada por el Ministerio del Interior . [3]

La Okhrana [4], formada inicialmente en 1880 para combatir el terrorismo político y la actividad revolucionaria de izquierda en todo el Imperio ruso , también tenía la tarea de contrarrestar el espionaje enemigo. [5] Su principal preocupación eran las actividades de los revolucionarios, que a menudo trabajaban y planeaban acciones subversivas desde el extranjero. Estableció una sucursal en París , dirigida por Pyotr Rachkovsky , para monitorear sus actividades. La agencia utilizó muchos métodos para lograr sus objetivos, incluidas operaciones encubiertas , agentes encubiertos y "perlustración", la interceptación y lectura de correspondencia privada. La Okhrana se hizo famosa por su uso de agentes provocadores , que a menudo lograron penetrar en las actividades de los grupos revolucionarios, incluidos los bolcheviques . [6]

También se crearon agencias integradas de contrainteligencia dirigidas directamente por los gobiernos. El gobierno británico fundó la Oficina del Servicio Secreto en 1909 como la primera agencia independiente e interdepartamental que tenía pleno control sobre todas las actividades de contrainteligencia del gobierno.

Debido al intenso cabildeo de William Melville y después de obtener planes de movilización alemanes y pruebas de su apoyo financiero a los bóers , el gobierno británico autorizó la formación de una nueva sección de inteligencia en el Ministerio de Guerra , MO3 (posteriormente redesignada MO5) encabezada por Melville, en 1903. Trabajando de forma encubierta desde un apartamento en Londres, Melville dirigió operaciones de contrainteligencia e inteligencia extranjera, capitalizando el conocimiento y los contactos extranjeros que había acumulado durante sus años al frente de la Rama Especial .

Debido a su éxito, el Comité Gubernamental de Inteligencia, con el apoyo de Richard Haldane y Winston Churchill , estableció la Oficina del Servicio Secreto en 1909 como una iniciativa conjunta del Almirantazgo , el Ministerio de Guerra y el Ministerio de Asuntos Exteriores para controlar las operaciones de inteligencia secreta en el Reino Unido y en el extranjero, concentrándose particularmente en las actividades del gobierno imperial alemán . Su primer director fue el capitán Sir George Mansfield Smith-Cumming alias "C". [7] La Oficina del Servicio Secreto se dividió en un servicio nacional de contrainteligencia y otro de exterior en 1910. Este último, encabezado por Sir Vernon Kell , originalmente tenía como objetivo calmar los temores públicos sobre el espionaje alemán a gran escala. [8] Como el Servicio no estaba autorizado con poderes policiales, Kell se relacionó ampliamente con la Rama Especial de Scotland Yard (encabezada por Basil Thomson ), y logró interrumpir el trabajo de los revolucionarios indios que colaboraban con los alemanes durante la guerra. En lugar de un sistema mediante el cual departamentos rivales y servicios militares trabajarían en sus propias prioridades con poca o ninguna consulta o cooperación entre sí, el recién creado Servicio de Inteligencia Secreto era interdepartamental y enviaba sus informes de inteligencia a todos los departamentos gubernamentales pertinentes. [9]

Por primera vez, los gobiernos tuvieron acceso a una burocracia de inteligencia y contrainteligencia centralizada e independiente en tiempos de paz, con registros indexados y procedimientos definidos, a diferencia de los métodos más ad hoc utilizados anteriormente.

La contrainteligencia colectiva consiste en obtener información sobre las capacidades de recopilación de inteligencia de un oponente cuyo objetivo es una entidad.

La contrainteligencia defensiva consiste en frustrar los esfuerzos de servicios de inteligencia hostiles por penetrar el servicio.

La contrainteligencia ofensiva consiste en identificar los esfuerzos del oponente contra el sistema y tratar de manipular estos ataques ya sea "convirtiendo" a los agentes del oponente en agentes dobles o alimentándolos con información falsa para que la reporten. [10]

Muchos gobiernos organizan agencias de contrainteligencia de forma independiente y distinta de sus servicios de recopilación de inteligencia. En la mayoría de los países, la misión de contrainteligencia se distribuye entre varias organizaciones, aunque normalmente predomina una. Suele haber un servicio de contrainteligencia nacional, que suele formar parte de una organización policial más grande, como el FBI en los Estados Unidos . [11]

El Reino Unido cuenta con un Servicio de Seguridad independiente , también conocido como MI5, que no tiene poderes policiales directos pero trabaja en estrecha colaboración con las fuerzas del orden, especialmente la Brigada Especial , que puede llevar a cabo arrestos, hacer registros con una orden judicial, etc. [12]

La principal organización de seguridad interna de la Federación Rusa es el FSB , que surgió principalmente de la Segunda Dirección General y la Tercera Dirección General del KGB de la URSS .

Canadá separa las funciones de contrainteligencia defensiva general ( contre-ingérence ), inteligencia de seguridad (la preparación de inteligencia necesaria para llevar a cabo contrainteligencia ofensiva), inteligencia policial y contrainteligencia ofensiva.

Las organizaciones militares tienen sus propias fuerzas de contrainteligencia, capaces de llevar a cabo operaciones de protección tanto en el país como cuando se despliegan en el extranjero. [13] Dependiendo del país, puede haber varias mezclas de civiles y militares en operaciones en el extranjero. Por ejemplo, mientras que la contrainteligencia ofensiva es una misión del Servicio Clandestino Nacional de la CIA de EE. UU. , la contrainteligencia defensiva es una misión del Servicio de Seguridad Diplomática (DSS) de EE. UU., del Departamento de Estado , que trabaja en la seguridad protectora del personal y la información procesada en el extranjero en las Embajadas y Consulados de EE. UU. [14]

El término contraespionaje es realmente específico para contrarrestar la HUMINT , pero, dado que prácticamente toda la contrainteligencia ofensiva implica la explotación de fuentes humanas, el término "contrainteligencia ofensiva" se utiliza aquí para evitar algunas expresiones ambiguas.

Otros países también se ocupan de la organización adecuada de las defensas contra los Servicios de Inteligencia Extranjera (FIS), a menudo con servicios separados sin una autoridad común por debajo del jefe de gobierno.

Francia , por ejemplo, construye su lucha antiterrorista interna en un marco de aplicación de la ley. En Francia, un magistrado antiterrorista de alto rango está a cargo de la defensa contra el terrorismo. Los magistrados franceses tienen múltiples funciones que se superponen con las funciones de los investigadores, fiscales y jueces de Estados Unidos y el Reino Unido. Un magistrado antiterrorista puede recurrir al servicio de inteligencia interior francés, Direction générale de la sécurité intérieure (DGSI), que puede trabajar con la Direction générale de la sécurité extérieure (DGSE), el servicio de inteligencia exterior.

España otorga a su Ministerio del Interior, con apoyo militar, el liderazgo en la lucha antiterrorista interna. En cuanto a las amenazas internacionales, la responsabilidad recae en el Centro Nacional de Inteligencia (CNI). El CNI, que depende directamente del Presidente del Gobierno, está integrado principalmente por militares que están subordinados directamente a la oficina del Presidente del Gobierno. Después de los atentados del 11 de marzo de 2004 en los trenes de Madrid , la investigación nacional encontró problemas entre el Ministerio del Interior y el CNI y, como resultado, se creó el Centro Nacional de Coordinación Antiterrorista. La Comisión del 11-M de España pidió que este centro se encargara de la coordinación operativa, así como de la recopilación y difusión de información. [15] El ejército tiene contrainteligencia orgánica para satisfacer necesidades militares específicas.

Frank Wisner , un conocido ejecutivo de operaciones de la CIA, dijo sobre la autobiografía del director de la CIA, Allen W. Dulles [16] , que Dulles "elimina la idea errónea popular de que la contrainteligencia es esencialmente una actividad negativa y reactiva, que se mueve sólo o principalmente en reacción a las situaciones que se le imponen y en contra de las iniciativas montadas por la oposición". En cambio, ve que puede ser más eficaz, tanto en la recopilación de información como en la protección de los servicios de inteligencia amigos, cuando ataca de manera creativa pero enérgica la "estructura y el personal de los servicios de inteligencia hostiles". [17] Las misiones de contrainteligencia de hoy se han ampliado desde la época en que la amenaza estaba restringida a los servicios de inteligencia extranjeros (SII) bajo el control de los estados-nación. Las amenazas se han ampliado para incluir amenazas de grupos no nacionales o transnacionales, incluidos insurgentes internos, crimen organizado y grupos con base transnacional (a menudo llamados "terroristas", pero eso es limitante). Aun así, el término FIS sigue siendo la forma habitual de referirse a la amenaza contra la que protege la contrainteligencia.

En la práctica moderna, varias misiones están asociadas a la contrainteligencia, desde el nivel nacional hasta el nivel de terreno.

La contrainteligencia es parte de la seguridad del ciclo de inteligencia , que, a su vez, es parte de la gestión del ciclo de inteligencia . Una variedad de disciplinas de seguridad también caen dentro de la gestión de la seguridad de la inteligencia y complementan la contrainteligencia, incluyendo:

Las disciplinas involucradas en la "seguridad positiva", medidas mediante las cuales la propia sociedad recopila información sobre su seguridad real o potencial, complementan la seguridad. Por ejemplo, cuando la inteligencia de comunicaciones identifica un transmisor de radio particular como uno utilizado únicamente por un país en particular, detectar ese transmisor dentro del propio país sugiere la presencia de un espía al que la contrainteligencia debería apuntar. En particular, la contrainteligencia tiene una relación significativa con la disciplina de recopilación de información HUMINT y al menos alguna relación con las otras. La contrainteligencia puede tanto producir información como protegerla.

Todos los departamentos y agencias estadounidenses con funciones de inteligencia son responsables de su propia seguridad en el exterior, excepto aquellos que están bajo la autoridad del Jefe de Misión . [18]

Los gobiernos intentan proteger tres cosas:

En muchos gobiernos, la responsabilidad de proteger estas cosas está dividida. Históricamente, la CIA asignó la responsabilidad de proteger a su personal y operaciones a su Oficina de Seguridad, mientras que asignó la seguridad de las operaciones a múltiples grupos dentro de la Dirección de Operaciones: el personal de contrainteligencia y la unidad de área (o funcional), como la División de Rusia Soviética. En un momento, la unidad de contrainteligencia operó de manera bastante autónoma, bajo la dirección de James Jesus Angleton . Más tarde, las divisiones operativas tuvieron ramas de contrainteligencia subordinadas, así como un personal de contrainteligencia central más pequeño. Aldrich Ames estaba en la Rama de Contrainteligencia de la División de Europa, donde era responsable de dirigir el análisis de las operaciones de inteligencia soviéticas. Los servicios militares estadounidenses han tenido una división similar e incluso más compleja.

Este tipo de división exige claramente una coordinación estrecha, y de hecho esto ocurre a diario. La interdependencia de la comunidad de contrainteligencia estadounidense también se manifiesta en sus relaciones con los servicios de enlace. La comunidad de contrainteligencia no puede cortar estas relaciones por preocupaciones sobre la seguridad, pero la experiencia ha demostrado que debe calcular los riesgos involucrados. [18]

Por otra parte, el contraespionaje tiene un propósito que trasciende a todos los demás en importancia: la penetración. El énfasis que el KGB pone en la penetración es evidente en los casos ya analizados desde el punto de vista defensivo o de seguridad. El mejor sistema de seguridad del mundo no puede proporcionar una defensa adecuada contra ella porque la técnica implica personas. La única manera de estar seguros de que se ha contenido a un enemigo es conocer sus planes de antemano y en detalle.

Además, sólo una penetración de alto nivel en la oposición puede decirte si tu propio servicio ha sido penetrado. Un desertor de alto nivel también puede hacer esto, pero el adversario sabe que desertó y, dentro de ciertos límites, puede tomar medidas correctivas. Llevar a cabo una CE sin la ayuda de penetraciones es como luchar en la oscuridad. Llevar a cabo una CE con penetraciones puede ser como pescar en un barril . [18]

En el servicio británico, los casos de los Cinco de Cambridge y las sospechas posteriores sobre el jefe del MI5, Sir Roger Hollis, causaron una gran disensión interna. Claramente, Philby infiltró información en los británicos, pero nunca se ha determinado, en ningún foro público, si hubo otras incursiones serias. En el servicio estadounidense, también hubo una importante disrupción por las acusaciones contradictorias sobre topos de los desertores Anatoliy Golitsyn y Yuri Nosenko , y sus respectivos partidarios en la CIA y el Servicio de Seguridad Británico (MI5) . Angleton generalmente creyó a Golitsyn. George Kisevalter , el oficial de operaciones de la CIA que estaba del lado de la CIA en el manejo conjunto de EE. UU. y el Reino Unido de Oleg Penkovsky , no creía la teoría de Angleton de que Nosenko era una infiltración de la KGB . Nosenko había expuesto a John Vassall , un activo de la KGB principalmente en el Almirantazgo británico, pero había argumentos de que Vassall era un sacrificio de la KGB para proteger otras operaciones, incluyendo a Nosenko y una fuente posiblemente más valiosa sobre la Marina Real.

La contrainteligencia defensiva comienza por buscar lugares en la propia organización que puedan ser fácilmente explotados por los servicios de inteligencia extranjeros (SII). SII es un término técnico establecido en la comunidad de contrainteligencia y, en el mundo actual, "extranjero" es una forma abreviada de "oposición". La oposición puede ser, en efecto, un país, pero también puede ser un grupo transnacional o un grupo insurgente interno. Las operaciones contra un SII pueden ser contra la propia nación o contra otra nación amiga. La gama de acciones que pueden llevarse a cabo para apoyar a un gobierno amigo puede incluir una amplia gama de funciones, incluidas, por supuesto, actividades militares o de contrainteligencia, pero también ayuda humanitaria y ayuda al desarrollo ("construcción de naciones"). [19]

La terminología en este ámbito aún está en desarrollo y el término "grupo transnacional" podría incluir no sólo a grupos terroristas sino también a organizaciones criminales transnacionales. Entre las organizaciones criminales transnacionales se incluyen el tráfico de drogas, el lavado de dinero, la extorsión dirigida contra sistemas informáticos o de comunicaciones, el contrabando, etc.

"Insurgente" podría ser un grupo que se opone a un gobierno reconocido por medios criminales o militares, así como que realiza operaciones clandestinas de inteligencia y operaciones encubiertas contra el gobierno en cuestión, que puede ser el propio o uno amigo.

Los análisis de contrainteligencia y contraterrorismo brindan evaluaciones estratégicas de la inteligencia extranjera y de los grupos terroristas y preparan opciones tácticas para operaciones e investigaciones en curso. El contraespionaje puede implicar actos proactivos contra los servicios de inteligencia extranjeros, como agentes dobles , engaños o reclutamiento de oficiales de inteligencia extranjeros. Si bien las fuentes clandestinas de HUMINT pueden brindar la mayor perspectiva sobre el pensamiento del adversario, también pueden ser más vulnerables a los ataques del adversario contra la propia organización. Antes de confiar en un agente enemigo, recuerde que esas personas comenzaron siendo confiables para sus propios países y aún pueden ser leales a ese país.

Wisner hizo hincapié en su propia opinión y en la de Dulles de que la mejor defensa contra los ataques extranjeros a los servicios de inteligencia o la infiltración en ellos son las medidas activas contra esos servicios hostiles. [17] Esto se suele llamar contraespionaje : medidas adoptadas para detectar el espionaje enemigo o los ataques físicos contra los servicios de inteligencia amigos, evitar daños y pérdidas de información y, cuando sea posible, revertir el intento contra su autor. El contraespionaje va más allá de ser reactivo y trata activamente de subvertir el servicio de inteligencia hostil, reclutando agentes en el servicio exterior, desacreditando al personal realmente leal a su propio servicio y quitándole recursos que serían útiles al servicio hostil. Todas estas acciones se aplican tanto a las amenazas no nacionales como a las organizaciones nacionales.

Si la acción hostil se produce en el propio país o en un país amigo con una policía que coopera, los agentes hostiles pueden ser arrestados o, si son diplomáticos, declarados personas non gratas . Desde la perspectiva del propio servicio de inteligencia, explotar la situación en beneficio del propio bando suele ser preferible a la detención o a acciones que puedan dar lugar a la muerte de la amenaza. La prioridad de la inteligencia a veces entra en conflicto con los instintos de las propias organizaciones de aplicación de la ley, especialmente cuando la amenaza extranjera combina personal extranjero con ciudadanos del propio país.

En algunas circunstancias, el arresto puede ser un primer paso en el que se le da al prisionero la opción de cooperar o enfrentar consecuencias severas, que pueden incluir la pena de muerte, por espionaje. La cooperación puede consistir en decir todo lo que se sabe sobre el otro servicio, pero preferiblemente ayudar activamente en acciones engañosas contra el servicio hostil.

La contrainteligencia defensiva, en particular para los servicios de inteligencia, implica la evaluación de los riesgos de su cultura, fuentes, métodos y recursos. La gestión de riesgos debe reflejar constantemente esas evaluaciones, ya que las operaciones de inteligencia eficaces suelen implicar riesgos. Incluso cuando se asumen riesgos calculados, los servicios deben mitigarlos con contramedidas adecuadas.

Los FIS son especialmente capaces de explorar sociedades abiertas y, en ese entorno, han podido subvertir a los infiltrados en la comunidad de inteligencia. El contraespionaje ofensivo es la herramienta más poderosa para encontrar a los infiltrados y neutralizarlos, pero no es la única. El objetivo del Proyecto Slammer es comprender qué lleva a los individuos a volverse contra su propio bando. Sin violaciones indebidas de la privacidad personal, se pueden desarrollar sistemas para detectar comportamientos anómalos, especialmente en el uso de los sistemas de información.

Los encargados de tomar decisiones necesitan información que no esté sujeta a control hostil ni manipulación. Dado que todas las disciplinas de inteligencia están sujetas a manipulación por parte de nuestros adversarios, es esencial validar la fiabilidad de la información obtenida de todas las plataformas de recopilación de información. En consecuencia, cada organización de contrainteligencia validará la fiabilidad de las fuentes y los métodos relacionados con la misión de contrainteligencia de acuerdo con estándares comunes. Para otras áreas de misión, el USIC examinará las prácticas de recopilación, análisis y difusión, y otras actividades de inteligencia, y recomendará mejoras, mejores prácticas y estándares comunes. [20]

La inteligencia es vulnerable no sólo a amenazas externas sino también internas. La subversión, la traición y las filtraciones exponen vulnerabilidades, secretos gubernamentales y comerciales, y fuentes y métodos de inteligencia. La amenaza interna ha sido una fuente de extraordinario daño a la seguridad nacional de Estados Unidos, como sucedió con Aldrich Ames , Robert Hanssen y Edward Lee Howard , todos los cuales tuvieron acceso a importantes actividades clandestinas. Si hubiera existido un sistema electrónico para detectar anomalías en la exploración de archivos de contrainteligencia, las búsquedas de Robert Hanssen de sospechas sobre actividades de sus pagadores soviéticos (y luego rusos) podrían haber salido a la luz con anticipación. Las anomalías podrían simplemente mostrar que un analista especialmente creativo tiene una intuición entrenada para detectar posibles conexiones y está tratando de investigarlas.

Al añadir nuevas herramientas y técnicas a [los arsenales nacionales], la comunidad de contrainteligencia buscará manipular a los espías extranjeros, realizar investigaciones agresivas, efectuar arrestos y, cuando estén involucrados funcionarios extranjeros, expulsarlos por participar en prácticas incompatibles con su estatus diplomático o explotarlos como un canal involuntario para el engaño, o convertirlos en agentes dobles conscientes. [20] "Consciente" es un término del arte de la inteligencia que indica que uno no solo es consciente de un hecho o pieza de información sino también de su conexión con actividades de inteligencia.

Victor Suvorov , el seudónimo de un ex oficial de inteligencia militar soviética ( GRU ), señala que un oficial de HUMINT desertor es una amenaza especial para los voluntarios que ingresan al país o para otros voluntarios que se encuentran en él. Los voluntarios que son "recibidos calurosamente" no toman en cuenta el hecho de que son despreciados por agentes de inteligencia hostiles.

El oficial de operaciones soviético, que ha visto mucho del feo rostro del comunismo, con mucha frecuencia siente la mayor repulsión hacia aquellos que se venden a él voluntariamente. Y cuando un oficial del GRU o del KGB decide romper con su organización criminal, algo que afortunadamente sucede con bastante frecuencia, lo primero que hará será tratar de desenmascarar al odiado voluntario. [21]

Los ataques contra instalaciones militares, diplomáticas y afines son una amenaza muy real, como lo demostraron los ataques de 1983 contra las fuerzas de paz francesas y estadounidenses en Beirut, el ataque de 1996 a las Torres Khobar en Arabia Saudita, los ataques de 1998 a las bases colombianas y a las embajadas estadounidenses (y edificios locales) en Kenia y Tanzania, el ataque de 2000 al USS Cole , y muchos otros. Las medidas de protección de la fuerza militar de los EE. UU. son el conjunto de acciones tomadas contra el personal militar y sus familiares, los recursos, las instalaciones y la información crítica, y la mayoría de los países tienen una doctrina similar para proteger esas instalaciones y conservar el potencial de las fuerzas. La protección de la fuerza se define como una defensa contra ataques deliberados, no accidentes o desastres naturales.

Las operaciones de protección de fuentes de la fuerza de contrainteligencia (CFSO, por sus siglas en inglés) son operaciones de fuentes humanas, normalmente de naturaleza clandestina, llevadas a cabo en el extranjero y que tienen como objetivo llenar el vacío existente en la cobertura a nivel nacional, así como satisfacer los requisitos de inteligencia del comandante combatiente. [22] La policía militar y otras patrullas que se mezclan con la población local pueden ser de hecho valiosas fuentes de HUMINT para el conocimiento de la contrainteligencia, pero no es probable que sean CFSO. Gleghorn distingue entre la protección de los servicios de inteligencia nacionales y la inteligencia necesaria para proporcionar a los comandos combatientes la información que necesitan para la protección de la fuerza. Hay otras fuentes de HUMINT, como las patrullas de reconocimiento militar que evitan mezclarse con personal extranjero, que de hecho pueden proporcionar HUMINT, pero no HUMINT especialmente relevante para la contrainteligencia. [23] Las contramedidas activas, ya sea para la protección de la fuerza, la protección de los servicios de inteligencia o la protección de los intereses de seguridad nacional, tienden a involucrar disciplinas HUMINT , con el propósito de detectar agentes del FIS, que involucran la selección y el interrogatorio de fuentes humanas no asignadas, también llamadas fuentes casuales o incidentales, tales como:

La seguridad física es importante, pero no anula el papel de la inteligencia de protección de la fuerza... Aunque todas las disciplinas de inteligencia pueden utilizarse para reunir inteligencia de protección de la fuerza, la HUMINT recopilada por las agencias de inteligencia y de información confidencial desempeña un papel clave al proporcionar indicaciones y advertencias sobre amenazas terroristas y otras amenazas de protección de la fuerza. [24]

La protección de las fuerzas desplegadas en los países anfitriones, en misiones de ocupación e incluso en el propio país puede no contar con el apoyo suficiente de una organización antiterrorista de nivel nacional por sí sola. En un país, la ubicación del personal de la FPCI, de todos los servicios, en unidades de asistencia y asesoramiento militar permite a los agentes establecer relaciones con las agencias de inteligencia y de aplicación de la ley del país anfitrión, conocer los entornos locales y mejorar sus conocimientos lingüísticos. La FPCI necesita una capacidad nacional legal para hacer frente a las amenazas terroristas internas.

Como ejemplo de los ciclos de planificación de un ataque terrorista, el ataque a las Torres Khobar muestra la necesidad de una FPCI a largo plazo. "Los agentes de Hizbulá que se cree que llevaron a cabo este ataque comenzaron a recopilar información y a planificar actividades en 1993. Reconocieron que había personal militar estadounidense alojado en las Torres Khobar en el otoño de 1994 y comenzaron a vigilar las instalaciones, y continuaron con la planificación, en junio de 1995. En marzo de 1996, los guardias fronterizos de Arabia Saudita arrestaron a un miembro de Hizbulá que intentaba introducir un explosivo plástico en el país, lo que llevó al arresto de otros dos miembros de Hizbulá. Los líderes de Hizbulá reclutaron reemplazos para los arrestados y continuaron con la planificación del ataque". [25]

En la doctrina estadounidense, aunque no necesariamente en la de otros países, la CI se considera ahora principalmente como una contrapartida a la FIS HUMINT . En el manual de contrainteligencia del ejército estadounidense de 1995, la CI tenía un alcance más amplio en relación con las diversas disciplinas de recopilación de inteligencia. Algunas de las tareas generales de la CI se describen como

La doctrina estadounidense de inteligencia conjunta más reciente [26] limita su ámbito principal a la lucha contra la inteligencia humana, que normalmente incluye la lucha contra el terrorismo. No siempre está claro, según esta doctrina, quién es responsable de todas las amenazas de recopilación de inteligencia contra un recurso militar o de otro tipo. El alcance completo de la doctrina estadounidense de contrainteligencia militar se ha trasladado a una publicación clasificada, la Publicación Conjunta (JP) 2-01.2, Contrainteligencia y apoyo de inteligencia humana a operaciones conjuntas .

A continuación se enumeran contramedidas más específicas contra las disciplinas de recopilación de inteligencia.

La contrainteligencia humana se ocupa tanto de la detección de fuentes de inteligencia humana hostiles dentro de una organización, como de la detección de individuos que probablemente se conviertan en fuentes de inteligencia humana hostiles, como espías o agentes dobles. Existe una categoría adicional relevante para el amplio espectro de la contrainteligencia: por qué uno se convierte en terrorista. [ cita requerida ]

El acrónimo MICE :

En este artículo se describen las razones más comunes por las que las personas rompen la confianza y revelan material clasificado, revelan operaciones a servicios hostiles o se unen a grupos terroristas. Por lo tanto, tiene sentido vigilar al personal de confianza para detectar riesgos en estas áreas, como estrés financiero, opiniones políticas extremas, vulnerabilidades potenciales al chantaje y necesidad excesiva de aprobación o intolerancia a las críticas. Con suerte, los problemas de un empleado se pueden detectar a tiempo, se puede brindar asistencia para corregirlos y no solo se evita el espionaje, sino que se retiene a un empleado útil.

En ocasiones, las tareas preventivas y de neutralización se superponen, como en el caso de Earl Edwin Pitts . Pitts había sido un agente del FBI que había vendido información secreta a los soviéticos y, tras la caída de la URSS, a los rusos. Fue atrapado en una operación de falsa bandera del FBI, en la que agentes del FBI, haciéndose pasar por agentes del FSB ruso, acudieron a Pitts con una oferta para "reactivarlo". Sus actividades parecían motivadas tanto por el dinero como por el ego por el maltrato percibido cuando era agente del FBI. Su sentencia le exigía que le dijera al FBI todo lo que sabía de los agentes extranjeros. Irónicamente, les contó las acciones sospechosas de Robert Hanssen , que no se tomaron en serio en ese momento.

Para ir más allá de los eslóganes, el Proyecto Slammer fue un esfuerzo del personal de la Comunidad de Inteligencia, bajo la dirección del Director de la CIA, para determinar las características de un individuo que probablemente cometa espionaje contra los Estados Unidos. "Examina el espionaje entrevistando y evaluando psicológicamente a los sujetos reales del espionaje. Además, se contacta a personas con conocimiento de los sujetos para comprender mejor la vida privada de los sujetos y cómo los perciben los demás mientras realizan espionaje". [27]

Según un informe de prensa sobre el Proyecto Slammer y la supervisión del contraespionaje por parte del Congreso, una función bastante básica es observar al propio personal en busca de comportamientos que sugieran que podrían ser objetivos de la HUMINT extranjera o que ya pueden haber sido subvertidos. Los informes de prensa indican que, en retrospectiva, había señales de alerta ondeando pero no se notaron. [28] En varias penetraciones importantes de los servicios estadounidenses, como Aldrich Ames , el anillo Walker o Robert Hanssen , el individuo mostró patrones de gasto incompatibles con su salario. Algunas personas con gastos modificados pueden tener una razón perfectamente válida, como una herencia o incluso ganar la lotería, pero esos patrones no deben ignorarse.

El personal que ocupa puestos sensibles y tiene dificultades para relacionarse con sus compañeros puede convertirse en un riesgo para él si se le aplica un enfoque basado en el ego. William Kampiles , un trabajador de bajo nivel del Centro de Vigilancia de la CIA, vendió por una pequeña suma el manual de operaciones crucial del satélite de reconocimiento KH-11 . En una entrevista, Kampiles sugirió que si alguien hubiera notado su "problema" (conflictos constantes con supervisores y compañeros de trabajo) y hubiera traído asesoramiento externo, tal vez no hubiera robado el manual del KH-11. [28]

En 1997, el trabajo del Proyecto Slammer se presentó en reuniones públicas del Consejo Asesor de Políticas de Seguridad. [29] Si bien un recorte de financiación provocó la pérdida de impulso a mediados de los noventa, existen datos de investigación utilizados en toda la comunidad de seguridad que enfatizan la

Patrones motivacionales esenciales y multifacéticos que subyacen al espionaje. Los futuros análisis de Slammer se centrarán en cuestiones de reciente aparición en el espionaje, como el papel del dinero, las nuevas dimensiones de la lealtad y lo que parece ser una tendencia en desarrollo hacia el espionaje económico.

Las organizaciones militares y de seguridad proporcionarán comunicaciones seguras y podrán supervisar sistemas menos seguros, como teléfonos comerciales o conexiones generales a Internet, para detectar información inapropiada que pase a través de ellos. Educación sobre la necesidad de utilizar comunicaciones seguras e instrucciones sobre cómo utilizarlas correctamente para que no se vuelvan vulnerables a la interceptación técnica especializada .

Los métodos básicos para contrarrestar la IMINT son saber cuándo el oponente utilizará la fotografía contra el propio bando e interferir en la toma de imágenes. En algunas situaciones, especialmente en sociedades libres, debe aceptarse que los edificios públicos siempre pueden ser objeto de fotografías u otras técnicas.

Las contramedidas incluyen la colocación de escudos visuales sobre objetivos sensibles o su camuflaje. Al contrarrestar amenazas como los satélites de imágenes, el conocimiento de las órbitas puede guiar al personal de seguridad a detener una actividad, o tal vez cubrir las partes sensibles, cuando el satélite está sobrevolando. Esto también se aplica a las imágenes de aeronaves y vehículos aéreos no tripulados, aunque el expediente más directo de derribarlos, o atacar su área de lanzamiento y apoyo, es una opción en tiempos de guerra.

Si bien el concepto precede con creces al reconocimiento de una disciplina de OSINT , la idea de censurar material directamente relevante para la seguridad nacional es una defensa básica de OSINT. En las sociedades democráticas, incluso en tiempos de guerra, la censura debe vigilarse con atención para que no viole la libertad de prensa razonable, pero el equilibrio se establece de manera diferente en diferentes países y en diferentes momentos.

En general, se considera que el Reino Unido tiene una prensa muy libre, pero existe el sistema DA-Notice, anteriormente D-notice . Muchos periodistas británicos consideran que el sistema se utiliza de forma justa, pero siempre habrá discusiones. En el contexto específico de la contrainteligencia, cabe señalar que Peter Wright , un ex miembro de alto rango del Servicio de Seguridad que dejó su servicio sin su pensión, se mudó a Australia antes de publicar su libro Spycatcher . Si bien gran parte del libro era un comentario razonable, revelaba algunas técnicas específicas y sensibles, como la Operación RAFTER , un medio para detectar la existencia y configuración de receptores de radio.

Se menciona aquí MASINT para completar el análisis, pero la disciplina contiene una gama tan variada de tecnologías que una estrategia tipo por tipo está fuera del alcance actual. Sin embargo, un ejemplo puede ser la técnica Operation RAFTER revelada en el libro de Wright. Con el conocimiento de que se estaba utilizando MASINT de radiofrecuencia para captar una frecuencia interna en receptores de radio, sería posible diseñar un receptor blindado que no irradiara la señal que monitoreaba RAFTER.

Las técnicas ofensivas de la doctrina actual de contrainteligencia se dirigen principalmente contra fuentes humanas, por lo que el contraespionaje puede considerarse un sinónimo de contrainteligencia ofensiva. En el centro de las operaciones de explotación se encuentra el objetivo de degradar la eficacia del servicio de inteligencia de un adversario o de una organización terrorista. El contraespionaje ofensivo (y el contraterrorismo) se lleva a cabo de dos maneras: manipulando al adversario (el FIS o el terrorista) de alguna manera o alterando las operaciones normales del adversario.

Las operaciones de contrainteligencia defensiva que logran desmantelar una red clandestina deteniendo a las personas involucradas o revelando sus acciones demuestran que la desarticulación es bastante medible y eficaz contra el FIS si se toman las medidas adecuadas. Si la contrainteligencia defensiva detiene los ataques terroristas, ha tenido éxito.

La contrainteligencia ofensiva busca dañar la capacidad a largo plazo del adversario. Si puede llevar a un adversario nacional a invertir grandes recursos en protegerse de una amenaza inexistente, o si puede llevar a los terroristas a suponer que todos sus agentes "dormidos" en un país se han vuelto poco fiables y deben ser reemplazados (y posiblemente eliminados como riesgos de seguridad), hay un mayor nivel de éxito que el que se puede ver con las operaciones defensivas únicamente. Sin embargo, para llevar a cabo la contrainteligencia ofensiva, el servicio debe hacer más que detectar; debe manipular a las personas asociadas con el adversario.

El Departamento de Defensa Nacional de Canadá hace algunas distinciones lógicas útiles en su Directiva sobre su Unidad Nacional de Contrainteligencia [30] . La terminología no es la misma que utilizan otros servicios, pero las distinciones son útiles:

El DND hace además una aclaración útil: [31] "El proceso de inteligencia de seguridad no debe confundirse con el enlace llevado a cabo por miembros del Servicio Nacional de Investigación de las Fuerzas Canadienses (CFNIS) con el fin de obtener inteligencia criminal, ya que la recopilación de este tipo de información está dentro de su mandato".

Manipular a un profesional de inteligencia, formado él mismo en contrainteligencia, no es tarea fácil, a menos que ya esté predispuesto hacia el bando contrario. Cualquier esfuerzo que no comience con una persona simpática requerirá un compromiso a largo plazo y un pensamiento creativo para superar las defensas de alguien que sabe que es un objetivo de contrainteligencia y que también conoce técnicas de contrainteligencia.

Por otra parte, los terroristas, aunque recurren al engaño como una forma de proteger su seguridad, parecen ser más propensos a la manipulación o el engaño por parte de un adversario bien situado que los servicios de inteligencia extranjeros. Esto se debe en parte al hecho de que muchos grupos terroristas, cuyos miembros "a menudo desconfían y se pelean entre sí, están en desacuerdo y tienen distintas convicciones", no están tan cohesionados internamente como los servicios de inteligencia extranjeros, lo que los hace potencialmente más vulnerables tanto al engaño como a la manipulación.