Un sistema operativo ( OS ) es un software de sistema que administra los recursos de hardware y software de la computadora y proporciona servicios comunes para los programas de computadora .

Los sistemas operativos de tiempo compartido programan tareas para un uso eficiente del sistema y también pueden incluir software de contabilidad para la asignación de costos de tiempo de procesador , almacenamiento masivo , periféricos y otros recursos.

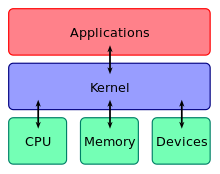

Para funciones de hardware como entrada y salida y asignación de memoria , el sistema operativo actúa como intermediario entre los programas y el hardware de la computadora, [1] [2] aunque el código de la aplicación generalmente se ejecuta directamente por el hardware y con frecuencia realiza llamadas al sistema a un funcionamiento del sistema operativo o se ve interrumpido por este. Los sistemas operativos se encuentran en muchos dispositivos que contienen una computadora, desde teléfonos celulares y consolas de videojuegos hasta servidores web y supercomputadoras .

En el mercado de las computadoras personales , en septiembre de 2023 [actualizar], Microsoft Windows tiene una participación de mercado dominante de alrededor del 68%. macOS de Apple Inc. ocupa el segundo lugar (20%), y las variedades de Linux , incluido ChromeOS , ocupan colectivamente el tercer lugar (7%). [3] En el sector móvil (incluidos teléfonos inteligentes y tabletas ), a septiembre de 2023 [actualizar], la participación de Android es del 68,92%, seguida por iOS y iPadOS de Apple con un 30,42%, y otros sistemas operativos con un 0,66%. [4] Las distribuciones de Linux son dominantes en los sectores de servidores y supercomputación. Existen otras clases especializadas de sistemas operativos (sistemas operativos de propósito especial), [5] [6] , como sistemas integrados y en tiempo real, para muchas aplicaciones. También existen sistemas operativos centrados en la seguridad . Algunos sistemas operativos tienen requisitos de sistema bajos (por ejemplo, una distribución Linux liviana ). Otros pueden tener requisitos de sistema más altos.

Algunos sistemas operativos requieren instalación o pueden venir preinstalados con las computadoras compradas ( instalación OEM ), mientras que otros pueden ejecutarse directamente desde un medio (es decir, un CD en vivo ) o una memoria flash (es decir, una memoria USB ).

Un sistema monotarea sólo puede ejecutar un programa a la vez, mientras que un sistema operativo multitarea permite ejecutar más de un programa al mismo tiempo . Esto se logra mediante el tiempo compartido , donde el tiempo disponible del procesador se divide entre múltiples procesos. Cada uno de estos procesos es interrumpido repetidamente en intervalos de tiempo por un subsistema de programación de tareas del sistema operativo. La multitarea puede caracterizarse en tipos preventivos y cooperativos. En la multitarea preventiva , el sistema operativo divide el tiempo de la CPU y dedica una ranura a cada uno de los programas. Los sistemas operativos tipo Unix , como Linux , así como los que no son similares a Unix, como AmigaOS , admiten la multitarea preventiva. La multitarea cooperativa se logra confiando en que cada proceso proporcione tiempo a los demás procesos de una manera definida. Las versiones de 16 bits de Microsoft Windows utilizaban multitarea cooperativa; Las versiones de 32 bits de Windows NT y Win9x utilizaban multitarea preventiva.

Los sistemas operativos de un solo usuario no tienen funciones para distinguir a los usuarios, pero pueden permitir que se ejecuten múltiples programas en conjunto . [7] Un sistema operativo multiusuario amplía el concepto básico de multitarea con funciones que identifican procesos y recursos, como el espacio en disco, que pertenecen a varios usuarios, y el sistema permite que varios usuarios interactúen con el sistema al mismo tiempo. . Los sistemas operativos de tiempo compartido programan tareas para un uso eficiente del sistema y también pueden incluir software de contabilidad para la asignación de costos de tiempo de procesamiento, almacenamiento masivo, impresión y otros recursos a múltiples usuarios.

Un sistema operativo distribuido administra un grupo de computadoras distintas en red y las hace parecer una sola computadora, ya que todos los cálculos están distribuidos (divididos entre las computadoras que lo componen). [8]

Los sistemas operativos integrados están diseñados para usarse en sistemas informáticos integrados . Están diseñados para funcionar en máquinas pequeñas y con menor autonomía (por ejemplo, PDA ). Son muy compactos y extremadamente eficientes por diseño y pueden operar con una cantidad limitada de recursos. Windows CE y Minix 3 son algunos ejemplos de sistemas operativos integrados.

Un sistema operativo en tiempo real es un sistema operativo que garantiza procesar eventos o datos en un momento específico en el tiempo. Un sistema operativo en tiempo real puede ser monotarea o multitarea, pero cuando lo hace, utiliza algoritmos de programación especializados para lograr una naturaleza determinista de comportamiento. Un sistema basado en eventos de este tipo cambia entre tareas según sus prioridades o eventos externos, mientras que los sistemas operativos de tiempo compartido cambian las tareas según las interrupciones del reloj .

Un sistema operativo de biblioteca es aquel en el que los servicios que proporciona un sistema operativo típico, como las redes, se proporcionan en forma de bibliotecas y se componen con la aplicación y el código de configuración para construir un unikernel : una imagen de máquina especializada y de un solo espacio de direcciones. que se puede implementar en la nube o en entornos integrados. [ Se necesita más explicación ]

Las primeras computadoras se construyeron para realizar una serie de tareas únicas, como una calculadora. Las características básicas del sistema operativo se desarrollaron en la década de 1950, como las funciones de monitor residente que podían ejecutar automáticamente diferentes programas en sucesión para acelerar el procesamiento. Los sistemas operativos no existieron en sus formas modernas y más complejas hasta principios de los años 1960. [9] Se agregaron características de hardware que permitieron el uso de bibliotecas de tiempo de ejecución , interrupciones y procesamiento paralelo . Cuando las computadoras personales se hicieron populares en la década de 1980, se crearon sistemas operativos similares en concepto a los utilizados en computadoras más grandes.

En la década de 1940, los primeros sistemas digitales electrónicos no tenían sistemas operativos. Los sistemas electrónicos de esta época se programaban en filas de interruptores mecánicos o mediante cables de puente en tableros de enchufes . Se trataba de sistemas especiales que, por ejemplo, generaban tablas balísticas para el ejército o controlaban la impresión de cheques de nómina a partir de datos en tarjetas de papel perforadas. Después de que se inventaron las computadoras programables de propósito general, se introdujeron lenguajes de máquina (que consisten en cadenas de dígitos binarios 0 y 1 en una cinta de papel perforada) que aceleraron el proceso de programación (Stern, 1981). [ se necesita cita completa ]

A principios de la década de 1950, una computadora sólo podía ejecutar un programa a la vez. Cada usuario tenía uso exclusivo del ordenador durante un tiempo limitado y llegaba a una hora prevista con su programa y datos en tarjetas de papel perforadas o cinta perforada . El programa se cargaría en la máquina y la máquina se configuraría para funcionar hasta que el programa se completara o fallara . Por lo general, los programas se pueden depurar a través de un panel frontal mediante interruptores de palanca y luces del panel. Se dice que Alan Turing era un maestro en esto en la primera máquina Manchester Mark 1 , y ya estaba derivando la concepción primitiva de un sistema operativo a partir de los principios de la máquina universal de Turing . [9]

Las máquinas posteriores vinieron con bibliotecas de programas, que se vincularían al programa de un usuario para ayudar en operaciones como entrada y salida y compilación (generación de código de máquina a partir de código simbólico legible por humanos ). Esta fue la génesis del sistema operativo moderno. Sin embargo, las máquinas todavía realizaban un solo trabajo a la vez. En la Universidad de Cambridge, en Inglaterra, la cola de trabajos era en un momento un tendedero del que se colgaban cintas con pinzas para la ropa de diferentes colores para indicar la prioridad del trabajo. [ cita necesaria ]

A finales de la década de 1950, comenzaron a aparecer programas que uno reconocería como un sistema operativo. A menudo se señala como el primer ejemplo reconocible el GM-NAA I/O , lanzado en 1956 en el IBM 704 . El primer ejemplo conocido que realmente se refirió a sí mismo fue el sistema operativo SHARE , un desarrollo de GM-NAA I/O, lanzado en 1959. En un artículo de mayo de 1960 que describía el sistema, George Ryckman señaló:

El desarrollo de los sistemas operativos de computadora ha ayudado materialmente al problema de introducir y sacar un programa o una serie de programas de la computadora de manera eficiente. [10]

Uno de los ejemplos más famosos que se encuentra a menudo en las discusiones sobre los primeros sistemas es Atlas Supervisor , que se ejecutó en Atlas en 1962. [11] Se hizo referencia a él como tal en un artículo de diciembre de 1961 que describe el sistema, pero el contexto de " el Sistema Operativo" es más parecido a "el sistema funciona a la moda". El propio equipo de Atlas utilizó el término "supervisor", [12] que se utilizó ampliamente junto con "monitor". Brinch Hansen lo describió como "el avance más significativo en la historia de los sistemas operativos". [13]

Durante la década de 1950, muchas características importantes fueron pioneras en el campo de los sistemas operativos en computadoras centrales , incluido el procesamiento por lotes , la interrupción de entrada/salida , el almacenamiento en búfer , la multitarea , la cola de impresión , las bibliotecas de tiempo de ejecución , la carga de enlaces y los programas para clasificar registros en archivos. Estas características se incluyeron o no en el software de la aplicación a opción de los programadores de aplicaciones, en lugar de en un sistema operativo separado utilizado por todas las aplicaciones. En 1959, el sistema operativo SHARE fue lanzado como una utilidad integrada para IBM 704 , y más tarde en los mainframes 709 y 7090 , aunque fue rápidamente suplantado por IBSYS /IBJOB en los 709, 7090 y 7094, lo que a su vez influyó en los posteriores. Sistemas operativos 7040-PR-150 ( 7040/7044 ) y 1410-PR-155 ( 1410/7010 ).

Durante la década de 1960, OS/360 de IBM introdujo el concepto de un único sistema operativo que abarcaba toda una línea de productos, lo cual fue crucial para el éxito de las máquinas System/360. Los sistemas operativos mainframe actuales de IBM son descendientes lejanos de este sistema original y las máquinas modernas son compatibles con aplicaciones escritas para OS/360. [ cita necesaria ]

OS/360 también fue pionero en el concepto de que el sistema operativo realiza un seguimiento de todos los recursos del sistema que se utilizan, incluida la asignación de espacio de datos y programas en la memoria principal y el espacio de archivos en el almacenamiento secundario, y el bloqueo de archivos durante las actualizaciones. Cuando un proceso finaliza por cualquier motivo, el sistema operativo recupera todos estos recursos.

El sistema CP-67 alternativo para el S/360-67 inició toda una línea de sistemas operativos de IBM centrados en el concepto de máquinas virtuales . Otros sistemas operativos utilizados en los mainframes de la serie IBM S/360 incluyeron sistemas desarrollados por IBM: DOS/360 [a] (sistema operativo de disco), TSS/360 (sistema de tiempo compartido), TOS/360 (sistema operativo de cinta), BOS/360 (Sistema operativo básico) y ACP (Programa de control de aerolíneas), así como algunos sistemas que no son de IBM: MTS (Sistema de terminal de Michigan), MUSIC (Sistema multiusuario para computación interactiva) y ORVYL (Sistema de tiempo compartido de Stanford).

Control Data Corporation desarrolló el sistema operativo SCOPE en la década de 1960, para el procesamiento por lotes . En cooperación con la Universidad de Minnesota, durante la década de 1970 se desarrollaron los sistemas operativos Kronos y más tarde NOS , que admitían el uso simultáneo por lotes y de tiempo compartido. Como muchos sistemas comerciales de tiempo compartido, su interfaz era una extensión de los sistemas operativos Dartmouth BASIC , uno de los esfuerzos pioneros en tiempo compartido y lenguajes de programación. A finales de la década de 1970, Control Data y la Universidad de Illinois desarrollaron el sistema operativo PLATO , que utilizaba pantallas de plasma y redes de tiempo compartido de larga distancia. Platón fue notablemente innovador para su época, con chat en tiempo real y juegos gráficos multiusuario.

En 1961, Burroughs Corporation presentó el B5000 con el sistema operativo MCP (Master Control Program). La B5000 era una máquina apilable diseñada para admitir exclusivamente lenguajes de alto nivel sin ensamblador; [b] de hecho, el MCP fue el primer sistema operativo escrito exclusivamente en un lenguaje de alto nivel ( ESPOL , un dialecto de ALGOL ). MCP también introdujo muchas otras innovaciones revolucionarias, como ser la primera implementación comercial de memoria virtual . MCP todavía se utiliza hoy en día en la línea de computadoras MCP/ClearPath de la compañía Unisys .

UNIVAC , el primer fabricante de computadoras comerciales, produjo una serie de sistemas operativos EXEC. [14] [15] [16] Como todos los primeros sistemas de computadora principal, este sistema orientado por lotes administraba tambores magnéticos, discos, lectores de tarjetas e impresoras de líneas. En la década de 1970, UNIVAC produjo el sistema Real-Time Basic (RTB) para soportar el tiempo compartido a gran escala, también inspirado en el sistema Dartmouth BC.

General Electric desarrolló el Supervisor Operativo Integral de General Electric (GECOS), que admitía principalmente el procesamiento por lotes. Tras su adquisición por parte de Honeywell , pasó a denominarse Sistema Operativo Integral General (GCOS).

Bell Labs , [c] General Electric y el MIT desarrollaron el Servicio de Computación e Información Multiplexada ( Multics ), que introdujo el concepto de niveles de privilegios de seguridad anillados.

Digital Equipment Corporation desarrolló muchos sistemas operativos para sus diversas líneas de computadoras, incluidos los sistemas de tiempo compartido TOPS-10 y TOPS-20 para los sistemas de clase PDP-10 de 36 bits. Antes del uso generalizado de UNIX, TOPS-10 era un sistema particularmente popular en las universidades y en la primera comunidad ARPANET . RT-11 era un sistema operativo en tiempo real de usuario único para la minicomputadora clase PDP-11 , y RSX-11 era el sistema operativo multiusuario correspondiente.

Desde finales de la década de 1960 hasta finales de la de 1970, evolucionaron varias capacidades de hardware que permitieron que software similar o adaptado se ejecutara en más de un sistema. Los primeros sistemas habían utilizado la microprogramación para implementar funciones en sus sistemas con el fin de permitir que diferentes arquitecturas informáticas subyacentes parecieran iguales a otras de una serie. De hecho, la mayoría de los 360 posteriores al 360/40 (excepto el 360/44, 360/75, 360/91, 360/95 y 360/195) eran implementaciones microprogramadas.

La enorme inversión en software para estos sistemas realizada desde la década de 1960 hizo que la mayoría de los fabricantes de computadoras originales continuaran desarrollando sistemas operativos compatibles junto con el hardware. Los sistemas operativos de mainframe compatibles notables incluyen:

Las primeras microcomputadoras no tenían la capacidad ni la necesidad de los elaborados sistemas operativos que se habían desarrollado para mainframes y minicomputadoras; Se desarrollaron sistemas operativos minimalistas, a menudo cargados desde ROM y conocidos como monitores . Uno de los primeros sistemas operativos de disco notable fue CP/M , que era compatible con muchas de las primeras microcomputadoras y fue imitado de cerca por el MS-DOS de Microsoft , que se hizo muy popular como el sistema operativo elegido para la PC de IBM (la versión de IBM se llamó IBM DOS o PC DOS ).

En la década de 1980, Apple Computer Inc. (ahora Apple Inc. ) presentó el Apple Macintosh junto con su popular serie de microcomputadoras Apple II . El Macintosh tenía una innovadora interfaz gráfica de usuario (GUI) y un mouse; ejecutaba un sistema operativo conocido más tarde como Mac OS (clásico) .

La introducción del chip CPU Intel 80386 en octubre de 1985, [17] con arquitectura de 32 bits y capacidades de paginación , proporcionó a las computadoras personales la capacidad de ejecutar sistemas operativos multitarea como los de las superminicomputadoras y mainframes anteriores . Microsoft respondió a este progreso contratando a Dave Cutler , quien había desarrollado el sistema operativo VMS para Digital Equipment Corporation . Lideraría el desarrollo del sistema operativo Windows NT , que continúa sirviendo como base para la línea de sistemas operativos de Microsoft. Steve Jobs , cofundador de Apple Inc. , fundó NeXT Computer Inc., que desarrolló el sistema operativo NeXTSTEP . Posteriormente , Apple Inc. adquiriría NeXTSTEP y lo utilizaría, junto con el código de FreeBSD , como el núcleo de Mac OS X (macOS después del último cambio de nombre).

El Proyecto GNU fue iniciado por el activista y programador Richard Stallman con el objetivo de crear un software libre completo que reemplace el sistema operativo propietario UNIX . Si bien el proyecto logró duplicar la funcionalidad de varias partes de UNIX, el desarrollo del núcleo GNU Hurd resultó improductivo. En 1991, el estudiante finlandés de informática Linus Torvalds , con la cooperación de voluntarios que colaboraban a través de Internet, lanzó la primera versión del kernel de Linux . Pronto se fusionó con los componentes del espacio de usuario y el software del sistema de GNU para formar un sistema operativo completo. Desde entonces, la industria del software suele referirse a la combinación de los dos componentes principales simplemente como "Linux", una convención de nomenclatura a la que Stallman y la Free Software Foundation siguen oponiéndose, prefiriendo el nombre GNU/Linux. Berkeley Software Distribution, conocida como BSD , es el derivado de UNIX distribuido por la Universidad de California, Berkeley, a partir de la década de 1970. Distribuido libremente y portado a muchas minicomputadoras, eventualmente también ganó seguidores para su uso en PC, principalmente como FreeBSD , NetBSD y OpenBSD .

Unix fue escrito originalmente en lenguaje ensamblador . [18] Ken Thompson escribió B , basado principalmente en BCPL , basándose en su experiencia en el proyecto MULTICS . B fue reemplazado por C , y Unix, reescrito en C, se desarrolló hasta convertirse en una familia grande y compleja de sistemas operativos interrelacionados que han influido en todos los sistemas operativos modernos (ver Historia ).

La familia tipo Unix es un grupo diverso de sistemas operativos, con varias subcategorías importantes que incluyen System V , BSD y Linux . El nombre " UNIX " es una marca registrada de The Open Group que otorga licencia para su uso con cualquier sistema operativo que se haya demostrado que cumple con sus definiciones. "tipo UNIX" se utiliza comúnmente para referirse al gran conjunto de sistemas operativos que se parecen al UNIX original.

Los sistemas tipo Unix se ejecutan en una amplia variedad de arquitecturas informáticas . Se utilizan mucho para servidores en empresas, así como para estaciones de trabajo en entornos académicos y de ingeniería. Las variantes gratuitas de UNIX, como Linux y BSD , son populares en estas áreas.

Cinco sistemas operativos están certificados por The Open Group (titular de la marca Unix) como Unix. HP -UX de HP y AIX de IBM son descendientes del System V Unix original y están diseñados para ejecutarse únicamente en el hardware de sus respectivos proveedores. Por el contrario, Solaris de Sun Microsystems puede ejecutarse en múltiples tipos de hardware, incluidos servidores x86 y SPARC , y PC. macOS de Apple , un reemplazo del Mac OS clásico anterior (no Unix) de Apple , es una variante BSD híbrida basada en kernel derivada de NeXTSTEP , Mach y FreeBSD . Los servicios del sistema z/OS UNIX de IBM incluyen un shell y utilidades basadas en los productos InterOpen de Mortice Kerns .

Se buscó la interoperabilidad de Unix estableciendo el estándar POSIX . El estándar POSIX se puede aplicar a cualquier sistema operativo, aunque originalmente fue creado para varias variantes de Unix.

Un subgrupo de la familia Unix es la familia Berkeley Software Distribution , que incluye FreeBSD , NetBSD y OpenBSD . Estos sistemas operativos se encuentran más comúnmente en servidores web , aunque también pueden funcionar como sistema operativo de computadora personal. Internet debe gran parte de su existencia a BSD, ya que muchos de los protocolos que ahora usan comúnmente las computadoras para conectarse, enviar y recibir datos a través de una red fueron ampliamente implementados y perfeccionados en BSD. La World Wide Web también se demostró por primera vez en varias computadoras que ejecutaban un sistema operativo basado en BSD llamado NeXTSTEP .

En 1974, la Universidad de California en Berkeley instaló su primer sistema Unix. Con el tiempo, los estudiantes y el personal del departamento de informática comenzaron a agregar nuevos programas para facilitar las cosas, como editores de texto. Cuando Berkeley recibió nuevas computadoras VAX en 1978 con Unix instalado, los estudiantes de la escuela modificaron Unix aún más para aprovechar las posibilidades del hardware de la computadora. La Agencia de Proyectos de Investigación Avanzada de Defensa del Departamento de Defensa de Estados Unidos se interesó y decidió financiar el proyecto. Muchas escuelas, corporaciones y organizaciones gubernamentales se dieron cuenta y comenzaron a utilizar la versión de Unix de Berkeley en lugar de la oficial distribuida por AT&T.

Steve Jobs , al dejar Apple Inc. en 1985, formó NeXT Inc. , una empresa que fabricaba computadoras de alta gama que funcionaban con una variación de BSD llamada NeXTSTEP . Tim Berners-Lee utilizó una de estas computadoras como el primer servidor web para crear la World Wide Web.

Desarrolladores como Keith Bostic alentaron el proyecto a reemplazar cualquier código no libre que se originara en Bell Labs. Sin embargo, una vez hecho esto, AT&T presentó una demanda. Después de dos años de disputas legales, el proyecto BSD generó una serie de derivados libres, como NetBSD y FreeBSD (ambos en 1993) y OpenBSD (de NetBSD en 1995).

macOS (anteriormente "Mac OS X" y posteriormente "OS X") es una línea de sistemas operativos gráficos de núcleo abierto desarrollados, comercializados y vendidos por Apple Inc. , el último de los cuales está precargado en todas las computadoras Macintosh que se comercializan actualmente . macOS es el sucesor del Mac OS clásico original , que había sido el sistema operativo principal de Apple desde 1984. A diferencia de su predecesor, macOS es un sistema operativo UNIX basado en tecnología que se había desarrollado en NeXT durante la segunda mitad de la década de 1980 y hasta Apple compró la empresa a principios de 1997. El sistema operativo se lanzó por primera vez en 1999 como Mac OS X Server 1.0 , seguido en marzo de 2001 por una versión cliente ( Mac OS X v10.0 "Cheetah" ). Desde entonces, se han lanzado seis ediciones más distintas de "cliente" y " servidor " de macOS, hasta que las dos se fusionaron en OS X 10.7 "Lion" .

Antes de fusionarse con macOS, la edición de servidor, macOS Server , era arquitectónicamente idéntica a su contraparte de escritorio y generalmente se ejecutaba en la línea de hardware de servidor Macintosh de Apple . macOS Server incluía herramientas de software de administración y gestión de grupos de trabajo que brindan acceso simplificado a servicios de red clave , incluido un agente de transferencia de correo , un servidor Samba , un servidor LDAP , un servidor de nombres de dominio y otros. Con Mac OS X v10.7 Lion , todos los aspectos del servidor de Mac OS X Server se han integrado en la versión del cliente y el producto ha sido renombrado como "OS X" (eliminando "Mac" del nombre). Las herramientas del servidor ahora se ofrecen como una aplicación. [19]

Introducido por primera vez como la actualización OpenEdition al producto del sistema MVS/ESA Versión 4 Lanzamiento 3, anunciado [20] de febrero de 1993 con soporte para POSIX y otros estándares. [21] [22] [23] z/OS UNIX System Services se basa en los servicios MVS y no se puede ejecutar de forma independiente. Si bien IBM introdujo inicialmente OpenEdition para satisfacer los requisitos FIPS , varios componentes de z/OS ahora requieren servicios UNIX, por ejemplo, TCP/IP.

El kernel de Linux se originó en 1991, como un proyecto de Linus Torvalds , mientras era estudiante universitario en Finlandia. Publicó información sobre su proyecto en un grupo de noticias para estudiantes y programadores de informática, y recibió apoyo y asistencia de voluntarios que lograron crear un núcleo completo y funcional.

Linux es similar a Unix , pero fue desarrollado sin ningún código Unix, a diferencia de BSD y sus variantes. Debido a su modelo de licencia abierta, el código del kernel de Linux está disponible para estudio y modificación, lo que resultó en su uso en una amplia gama de maquinaria informática, desde supercomputadoras hasta relojes inteligentes. Aunque las estimaciones sugieren que Linux se utiliza sólo en el 2,81% de todas las PC "de escritorio" (o portátiles), [3] ha sido ampliamente adoptado para su uso en servidores [28] y sistemas integrados [29] como teléfonos móviles.

Linux ha reemplazado a Unix en muchas plataformas y se usa en la mayoría de las supercomputadoras , incluidas las 500 supercomputadoras más poderosas de la lista TOP500 , habiendo desplazado a todos los competidores en 2017. [30] Linux también se usa comúnmente en otras computadoras pequeñas y energéticamente eficientes, como teléfonos inteligentes y relojes inteligentes . El kernel de Linux se utiliza en algunas distribuciones populares, como Red Hat , Debian , Ubuntu , Linux Mint y Android , ChromeOS y ChromiumOS de Google .

Microsoft Windows es una familia de sistemas operativos propietarios diseñados por Microsoft Corporation y dirigidos principalmente a computadoras basadas en arquitectura x86 . En 2022 [actualizar], su participación de mercado mundial en todas las plataformas era de aproximadamente el 30 %, [31] y en las plataformas de escritorio/portátiles, su participación de mercado era de aproximadamente el 75 %. [32] La última versión es Windows 11 .

Microsoft Windows se lanzó por primera vez en 1985, como un entorno operativo que se ejecutaba sobre MS-DOS , que era el sistema operativo estándar incluido en la mayoría de las computadoras personales con arquitectura Intel en ese momento. En 1995, se lanzó Windows 95 , que sólo utilizaba MS-DOS como arranque. Para compatibilidad con versiones anteriores, Win9x podría ejecutar controladores MS-DOS [33] [34] en modo real y Windows 3.x [35] de 16 bits . Windows ME , lanzado en 2000, fue la última versión de la familia Win9x. Todas las versiones posteriores se han basado en el kernel de Windows NT . Las versiones de cliente actuales de Windows se ejecutan en microprocesadores IA-32 , x86-64 y Arm . [36] En el pasado, Windows NT admitía arquitecturas adicionales.

Las ediciones de servidor de Windows se utilizan ampliamente; sin embargo, el uso de Windows en servidores no está tan extendido como en computadoras personales, ya que Windows compite con Linux y BSD por la participación en el mercado de servidores. [37] [38]

ReactOS es un sistema operativo alternativo a Windows, que se desarrolla según los principios de Windows, sin utilizar ningún código de Microsoft.

Ha habido muchos sistemas operativos que fueron significativos en su día pero que ya no lo son, como por ejemplo AmigaOS ; OS/2 de IBM y Microsoft; Mac OS clásico , el precursor no Unix de macOS de Apple; BeOS ; XTS-300 ; SO RISC ; Morfos ; Haikú ; BareMetal y FreeMint . Algunas todavía se utilizan en nichos de mercado y continúan desarrollándose como plataformas minoritarias para comunidades de entusiastas y aplicaciones especializadas.

El sistema operativo z/OS para computadoras mainframe IBM z/Architecture todavía se está utilizando y desarrollando, y OpenVMS , anteriormente de DEC , todavía está en desarrollo activo por parte de VMS Software Inc. También se sigue utilizando y desarrollando el sistema operativo IBM i para ordenadores de gama media IBM AS/400 e IBM Power Systems .

Sin embargo, otros sistemas operativos se utilizan casi exclusivamente en el mundo académico, para la educación sobre sistemas operativos o para investigar conceptos de sistemas operativos. Un ejemplo típico de un sistema que cumple ambas funciones es MINIX , mientras que, por ejemplo, Singularity se utiliza únicamente para investigación. Otro ejemplo es el sistema Oberon diseñado en ETH Zürich por Niklaus Wirth , Jürg Gutknecht y un grupo de estudiantes del antiguo Instituto de Sistemas Informáticos en los años 1980. Se utilizó principalmente para investigación, docencia y trabajo diario en el grupo de Wirth.

Otros sistemas operativos no han logrado ganar una participación de mercado significativa, pero han introducido innovaciones que han influido en los sistemas operativos convencionales, entre ellos el Plan 9 de Bell Labs .

Todos los componentes de un sistema operativo existen para que las diferentes partes de una computadora funcionen juntas. Todo el software de usuario debe pasar por el sistema operativo para poder utilizar cualquier hardware, ya sea tan simple como un mouse o teclado o tan complejo como un componente de Internet.

Con la ayuda de firmware y controladores de dispositivos , el kernel proporciona el nivel más básico de control sobre todos los dispositivos de hardware de la computadora. Gestiona el acceso a la memoria para los programas en la RAM , determina qué programas obtienen acceso a qué recursos de hardware, configura o restablece los estados operativos de la CPU para un funcionamiento óptimo en todo momento y organiza los datos para un almacenamiento no volátil a largo plazo. con sistemas de archivos en medios tales como discos, cintas, memoria flash, etc.

El sistema operativo proporciona una interfaz entre un programa de aplicación y el hardware de la computadora, de modo que un programa de aplicación puede interactuar con el hardware sólo obedeciendo reglas y procedimientos programados en el sistema operativo. El sistema operativo es también un conjunto de servicios que simplifican el desarrollo y la ejecución de programas de aplicación. La ejecución de un programa de aplicación normalmente implica la creación de un proceso por parte del núcleo del sistema operativo , que asigna espacio de memoria y otros recursos, establece una prioridad para el proceso en sistemas multitarea, carga el código binario del programa en la memoria e inicia la ejecución de la aplicación. programa, que luego interactúa con el usuario y con los dispositivos de hardware. Sin embargo, en algunos sistemas una aplicación puede solicitar que el sistema operativo ejecute otra aplicación dentro del mismo proceso, ya sea como una subrutina o en un subproceso separado, por ejemplo, las funciones LINK y ATTACH de OS/360 y sus sucesores .

Una interrupción (también conocida como aborto , excepción , falla , señal , [39] o trampa ) [40] proporciona una forma eficiente para que la mayoría de los sistemas operativos reaccionen al entorno. Las interrupciones hacen que la unidad central de procesamiento (CPU) tenga un cambio de flujo de control del programa actualmente en ejecución a un controlador de interrupciones , también conocido como rutina de servicio de interrupción (ISR). [41] [42] Una rutina de servicio de interrupción puede provocar que la unidad central de procesamiento (CPU) tenga un cambio de contexto . [43] [d] Los detalles de cómo una computadora procesa una interrupción varían de una arquitectura a otra, y los detalles de cómo se comportan las rutinas del servicio de interrupción varían de un sistema operativo a otro. [44] Sin embargo, varias funciones de interrupción son comunes. [44] La arquitectura y el sistema operativo deben: [44]

Una interrupción de software es un mensaje a un proceso de que ha ocurrido un evento. [39] Esto contrasta con una interrupción de hardware , que es un mensaje a la unidad central de procesamiento (CPU) de que ha ocurrido un evento. [45] Las interrupciones de software son similares a las interrupciones de hardware: hay un cambio fuera del proceso que se está ejecutando actualmente. [46] De manera similar, tanto las interrupciones de hardware como las de software ejecutan una rutina de servicio de interrupción .

Las interrupciones de software pueden ser eventos que ocurren normalmente. Se espera que ocurra un intervalo de tiempo , por lo que el núcleo tendrá que realizar un cambio de contexto . [47] Un programa de computadora puede configurar un temporizador para que suene después de unos segundos en caso de que demasiados datos provoquen que un algoritmo demore demasiado. [48]

Las interrupciones de software pueden ser condiciones de error, como una instrucción de máquina con formato incorrecto . [48] Sin embargo, las condiciones de error más comunes son la división por cero y el acceso a una dirección de memoria no válida . [48]

Los usuarios pueden enviar mensajes al kernel para modificar el comportamiento de un proceso actualmente en ejecución. [48] Por ejemplo, en el entorno de línea de comandos , presionar el carácter de interrupción (generalmente Control-C ) podría finalizar el proceso actualmente en ejecución. [48]

Para generar interrupciones de software para CPU x86 , la instrucción en lenguaje ensamblador INT está disponible. [49] La sintaxis es , donde está el número de desplazamiento (en formato hexadecimal ) de la tabla de vectores de interrupción .INT XX

Para generar interrupciones de software en sistemas operativos tipo Unix , la kill(pid,signum) llamada al sistema enviará una señal a otro proceso. [50] pid es el identificador del proceso de recepción. signumes el número de señal (en formato mnemotécnico ) [e] que se enviará. kill( Se eligió el nombre abrasivo de porque las primeras implementaciones solo terminaron el proceso).

En los sistemas operativos tipo Unix, las señales informan a los procesos sobre la ocurrencia de eventos asincrónicos. [50] Para comunicarse de forma asincrónica, se requieren interrupciones. [52] Una de las razones por las que un proceso necesita comunicarse de forma asincrónica con otro proceso resuelve una variación del clásico problema de lector/escritor . [53] El escritor recibe una tubería del shell para que su salida se envíe al flujo de entrada del lector. [54] La sintaxis de la línea de comandosalpha | bravo es . alphaescribirá en la tubería cuando su cálculo esté listo y luego dormirá en la cola de espera. [55] bravo luego se moverá a la cola lista y pronto leerá desde su flujo de entrada. [56] El núcleo generará interrupciones de software para coordinar la tubería. [56]

Las señales se pueden clasificar en 7 categorías. [50] Las categorías son:

Los dispositivos de entrada/salida (E/S) son más lentos que la CPU. Por lo tanto, ralentizaría la computadora si la CPU tuviera que esperar a que finalice cada E/S. En cambio, una computadora puede implementar interrupciones para completar la E/S, evitando la necesidad de sondeo o espera ocupada. [57]

Algunas computadoras requieren una interrupción para cada carácter o palabra, lo que cuesta una cantidad significativa de tiempo de CPU. El acceso directo a la memoria (DMA) es una característica de la arquitectura que permite a los dispositivos omitir la CPU y acceder a la memoria principal directamente. [58] (Aparte de la arquitectura, un dispositivo puede realizar acceso directo a la memoria [f] hacia y desde la memoria principal, ya sea directamente o a través de un bus). [59] [g]

Cuando un usuario de computadora escribe una tecla en el teclado, normalmente el carácter aparece inmediatamente en la pantalla. Del mismo modo, cuando un usuario mueve el mouse , el cursor se mueve inmediatamente por la pantalla. Cada pulsación de tecla y movimiento del mouse genera una interrupción llamada E/S impulsada por interrupciones . Una E/S controlada por interrupción ocurre cuando un proceso provoca una interrupción por cada carácter [59] o palabra [60] transmitida.

Los dispositivos como unidades de disco duro , unidades de estado sólido y unidades de cinta magnética pueden transferir datos a una velocidad lo suficientemente alta como para interrumpir la CPU por cada byte o palabra transferida y hacer que la CPU transfiera el byte o palabra entre el dispositivo y la memoria. requieren demasiado tiempo de CPU. En cambio, los datos se transfieren entre el dispositivo y la memoria independientemente de la CPU mediante hardware como un canal o un controlador de acceso directo a la memoria ; se entrega una interrupción solo cuando se transfieren todos los datos. [61]

Si un programa de computadora ejecuta una llamada al sistema para realizar una operación de escritura de E/S en bloque , entonces la llamada al sistema podría ejecutar las siguientes instrucciones:

Mientras se realiza la escritura, el sistema operativo cambiará de contexto a otros procesos de forma normal. Cuando el dispositivo termine de escribir, interrumpirá el proceso que se está ejecutando actualmente mediante una solicitud de interrupción . El dispositivo también colocará un número entero en el bus de datos. [65] Al aceptar la solicitud de interrupción, el sistema operativo:

Cuando el proceso de escritura haya expirado su intervalo de tiempo , el sistema operativo: [66]

Con el contador del programa ahora reiniciado, el proceso interrumpido reanudará su intervalo de tiempo. [44]

Las computadoras modernas admiten múltiples modos de operación. Las CPU con esta capacidad ofrecen al menos dos modos: modo de usuario y modo de supervisor . En términos generales, la operación en modo supervisor permite el acceso sin restricciones a todos los recursos de la máquina, incluidas todas las instrucciones de la MPU. La operación en modo de usuario establece límites en el uso de instrucciones y normalmente no permite el acceso directo a los recursos de la máquina. Las CPU también pueden tener otros modos similares al modo de usuario, como los modos virtuales para emular tipos de procesadores más antiguos, como procesadores de 16 bits en uno de 32 bits o procesadores de 32 bits en uno de 64 bits .

Al encender o reiniciar, el sistema comienza en modo supervisor. Una vez que se ha cargado e iniciado el kernel de un sistema operativo , se puede establecer el límite entre el modo de usuario y el modo supervisor (también conocido como modo kernel).

El kernel utiliza el modo supervisor para tareas de bajo nivel que necesitan acceso sin restricciones al hardware, como controlar cómo se accede a la memoria y comunicarse con dispositivos como unidades de disco y dispositivos de visualización de video. El modo de usuario, por el contrario, se utiliza para casi todo lo demás. Los programas de aplicación, como los procesadores de texto y los administradores de bases de datos, operan en modo usuario y sólo pueden acceder a los recursos de la máquina entregando el control al núcleo, proceso que provoca un cambio al modo supervisor. Normalmente, la transferencia de control al kernel se logra ejecutando una instrucción de interrupción de software , como la TRAPinstrucción Motorola 68000. La interrupción del software hace que el procesador cambie del modo de usuario al modo de supervisor y comience a ejecutar código que permite que el kernel tome el control.

En el modo de usuario, los programas normalmente tienen acceso a un conjunto restringido de instrucciones del procesador y, por lo general, no pueden ejecutar ninguna instrucción que pueda causar interrupciones en el funcionamiento del sistema. En el modo supervisor, las restricciones de ejecución de instrucciones generalmente se eliminan, lo que permite al kernel acceso sin restricciones a todos los recursos de la máquina.

El término "recurso en modo de usuario" generalmente se refiere a uno o más registros de CPU, que contienen información que el programa en ejecución no puede alterar. Los intentos de alterar estos recursos generalmente provocan un cambio al modo supervisor, donde el sistema operativo puede lidiar con la operación ilegal que el programa estaba intentando; por ejemplo, terminando por la fuerza ("matando") el programa.

Entre otras cosas, el núcleo de un sistema operativo multiprogramador debe ser responsable de gestionar toda la memoria del sistema que utilizan actualmente los programas. Esto garantiza que un programa no interfiera con la memoria que ya está utilizando otro programa. Dado que los programas comparten tiempo, cada programa debe tener acceso independiente a la memoria.

La gestión cooperativa de la memoria, utilizada por muchos de los primeros sistemas operativos, supone que todos los programas hacen uso voluntario del administrador de memoria del núcleo y no exceden la memoria asignada. Este sistema de gestión de memoria casi nunca se ve ya, ya que los programas a menudo contienen errores que pueden hacer que excedan la memoria asignada. Si un programa falla, puede causar que la memoria utilizada por uno o más programas se vea afectada o sobrescrita. Los programas maliciosos o virus pueden alterar intencionalmente la memoria de otro programa o afectar el funcionamiento del propio sistema operativo. Con la gestión cooperativa de la memoria, sólo hace falta un programa con un mal comportamiento para que el sistema falle.

La protección de la memoria permite al kernel limitar el acceso de un proceso a la memoria de la computadora. Existen varios métodos de protección de la memoria, incluida la segmentación de la memoria y la paginación . Todos los métodos requieren algún nivel de soporte de hardware (como la MMU 80286 ), que no existe en todas las computadoras.

Tanto en la segmentación como en la paginación, ciertos registros del modo protegido especifican a la CPU a qué dirección de memoria debe permitir el acceso a un programa en ejecución. Los intentos de acceder a otras direcciones desencadenan una interrupción, lo que hace que la CPU vuelva a entrar en modo supervisor , colocando al núcleo a cargo. Esto se llama violación de segmentación o Seg-V para abreviar, y dado que es difícil asignar un resultado significativo a dicha operación y porque generalmente es una señal de un programa que se comporta mal, el núcleo generalmente recurre a terminar el programa infractor. y reporta el error.

Las versiones de Windows 3.1 a ME tenían cierto nivel de protección de memoria, pero los programas podían evitar fácilmente la necesidad de usarla. Se produciría una falla de protección general , indicando que se había producido una violación de segmentación; sin embargo, el sistema a menudo fallaba de todos modos.

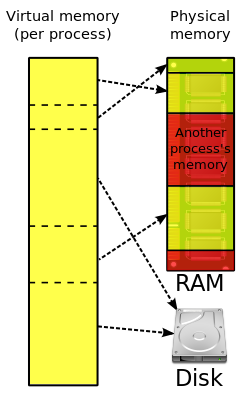

El uso de direccionamiento de memoria virtual (como paginación o segmentación) significa que el núcleo puede elegir qué memoria puede usar cada programa en un momento dado, lo que permite que el sistema operativo use las mismas ubicaciones de memoria para múltiples tareas.

Si un programa intenta acceder a una memoria que no está en su rango actual de memoria accesible, pero que aún así se le ha asignado, el núcleo se interrumpe de la misma manera que lo haría si el programa excediera su memoria asignada. (Consulte la sección sobre administración de memoria). En UNIX, este tipo de interrupción se conoce como falla de página .

Cuando el kernel detecta un error en una página, generalmente ajusta el rango de memoria virtual del programa que lo activó, otorgándole acceso a la memoria solicitada. Esto le da al kernel poder discrecional sobre dónde se almacena la memoria de una aplicación en particular, o incluso si ya se ha asignado o no.

En los sistemas operativos modernos, la memoria a la que se accede con menos frecuencia se puede almacenar temporalmente en un disco u otro medio para que ese espacio esté disponible para que lo utilicen otros programas. Esto se llama intercambio , ya que varios programas pueden utilizar un área de memoria y lo que contiene esa área de memoria se puede intercambiar o intercambiar según demanda.

La "memoria virtual" proporciona al programador o al usuario la percepción de que en el ordenador hay una cantidad de RAM mucho mayor de la que realmente hay. [67]

La multitarea se refiere a la ejecución de múltiples programas informáticos independientes en la misma computadora, dando la apariencia de que está realizando las tareas al mismo tiempo. Dado que la mayoría de las computadoras pueden hacer como máximo una o dos cosas a la vez, esto generalmente se hace mediante tiempo compartido, lo que significa que cada programa usa una parte del tiempo de la computadora para ejecutarse.

El núcleo de un sistema operativo contiene un programa de programación que determina cuánto tiempo dedica cada proceso a ejecutarse y en qué orden se debe pasar el control de ejecución a los programas. El kernel pasa el control a un proceso, lo que permite que el programa acceda a la CPU y a la memoria. Posteriormente, el control regresa al núcleo a través de algún mecanismo, de modo que se le puede permitir a otro programa usar la CPU. Este llamado paso de control entre el kernel y las aplicaciones se llama cambio de contexto .

Uno de los primeros modelos que regía la asignación de tiempo a los programas se llamó multitarea cooperativa . En este modelo, cuando el kernel pasa el control a un programa, este puede ejecutarse durante todo el tiempo que desee antes de devolver explícitamente el control al kernel. Esto significa que un programa malicioso o que no funciona correctamente puede no sólo impedir que otros programas utilicen la CPU, sino que también puede bloquear todo el sistema si entra en un bucle infinito .

Los sistemas operativos modernos extienden los conceptos de preferencia de aplicaciones a los controladores de dispositivos y al código del kernel, de modo que el sistema operativo también tenga control preventivo sobre los tiempos de ejecución internos.

La filosofía que rige la multitarea preventiva es la de garantizar que todos los programas tengan un tiempo regular en la CPU. Esto implica que todos los programas deben tener un límite en cuanto al tiempo que pueden pasar en la CPU sin ser interrumpidos. Para lograr esto, los núcleos de los sistemas operativos modernos utilizan una interrupción temporizada. El kernel establece un temporizador de modo protegido que activa un retorno al modo supervisor una vez transcurrido el tiempo especificado. (Consulte las secciones anteriores sobre interrupciones y funcionamiento en modo dual).

En muchos sistemas operativos de un solo usuario, la multitarea cooperativa es perfectamente adecuada, ya que las computadoras domésticas generalmente ejecutan una pequeña cantidad de programas bien probados. AmigaOS es una excepción, ya que tiene multitarea preventiva desde su primera versión. Windows NT fue la primera versión de Microsoft Windows que impuso la multitarea preventiva, pero no llegó al mercado de usuarios domésticos hasta Windows XP (ya que Windows NT estaba dirigido a profesionales).

El acceso a los datos almacenados en discos es una característica central de todos los sistemas operativos. Las computadoras almacenan datos en discos mediante archivos , que están estructurados de maneras específicas para permitir un acceso más rápido, una mayor confiabilidad y hacer un mejor uso del espacio disponible en el disco. La forma específica en la que se almacenan los archivos en un disco se llama sistema de archivos y permite que los archivos tengan nombres y atributos. También permite almacenarlos en una jerarquía de directorios o carpetas dispuestas en un árbol de directorios .

Los primeros sistemas operativos generalmente admitían un único tipo de unidad de disco y un solo tipo de sistema de archivos. Los primeros sistemas de archivos estaban limitados en su capacidad, velocidad y en los tipos de nombres de archivos y estructuras de directorios que podían usar. Estas limitaciones a menudo reflejaban limitaciones en los sistemas operativos para los que fueron diseñados, lo que hacía muy difícil que un sistema operativo admitiera más de un sistema de archivos.

Si bien muchos sistemas operativos más simples admiten una gama limitada de opciones para acceder a los sistemas de almacenamiento, los sistemas operativos como UNIX y Linux admiten una tecnología conocida como sistema de archivos virtual o VFS. Un sistema operativo como UNIX admite una amplia gama de dispositivos de almacenamiento, independientemente de su diseño o sistema de archivos , lo que permite acceder a ellos a través de una interfaz de programación de aplicaciones (API) común. Esto hace innecesario que los programas tengan conocimiento sobre el dispositivo al que acceden. Un VFS permite que el sistema operativo proporcione a los programas acceso a una cantidad ilimitada de dispositivos con una variedad infinita de sistemas de archivos instalados en ellos, mediante el uso de controladores de dispositivos y controladores de sistemas de archivos específicos.

Se accede a un dispositivo de almacenamiento conectado , como un disco duro , a través de un controlador de dispositivo . El controlador del dispositivo comprende el idioma específico de la unidad y puede traducir ese idioma a un idioma estándar utilizado por el sistema operativo para acceder a todas las unidades de disco. En UNIX, este es el lenguaje de los dispositivos de bloque .

Cuando el kernel cuenta con un controlador de dispositivo apropiado, puede acceder al contenido de la unidad de disco en formato sin formato, que puede contener uno o más sistemas de archivos. Se utiliza un controlador de sistema de archivos para traducir los comandos utilizados para acceder a cada sistema de archivos específico en un conjunto estándar de comandos que el sistema operativo puede usar para comunicarse con todos los sistemas de archivos. Luego, los programas pueden manejar estos sistemas de archivos basándose en nombres de archivos y directorios/carpetas contenidos dentro de una estructura jerárquica. Pueden crear, eliminar, abrir y cerrar archivos, así como recopilar diversa información sobre ellos, incluidos permisos de acceso, tamaño, espacio libre y fechas de creación y modificación.

Varias diferencias entre los sistemas de archivos dificultan el soporte de todos los sistemas de archivos. Los caracteres permitidos en los nombres de los archivos, la distinción entre mayúsculas y minúsculas y la presencia de varios tipos de atributos de archivos hacen que la implementación de una única interfaz para cada sistema de archivos sea una tarea desalentadora. Los sistemas operativos tienden a recomendar el uso (y, por lo tanto, admiten de forma nativa) sistemas de archivos diseñados específicamente para ellos; por ejemplo, NTFS en Windows y ReiserFS , Reiser4 , ext3 , ext4 y Btrfs en Linux. Sin embargo, en la práctica, normalmente hay controladores de terceros disponibles para brindar compatibilidad con los sistemas de archivos más utilizados en la mayoría de los sistemas operativos de propósito general (por ejemplo, NTFS está disponible en Linux a través de NTFS-3g , y ext2/3 y ReiserFS están disponibles en Windows a través de software de terceros).

La compatibilidad con los sistemas de archivos es muy variada entre los sistemas operativos modernos, aunque existen varios sistemas de archivos comunes para los que casi todos los sistemas operativos incluyen compatibilidad y controladores. Los sistemas operativos varían según la compatibilidad del sistema de archivos y los formatos de disco en los que se pueden instalar. En Windows, cada sistema de archivos suele tener una aplicación limitada a determinados medios; por ejemplo, los CD deben utilizar ISO 9660 o UDF y, a partir de Windows Vista , NTFS es el único sistema de archivos en el que se puede instalar el sistema operativo. Es posible instalar Linux en muchos tipos de sistemas de archivos. A diferencia de otros sistemas operativos, Linux y UNIX permiten utilizar cualquier sistema de archivos independientemente del medio en el que esté almacenado, ya sea un disco duro, un disco ( CD , DVD ...), una unidad flash USB o incluso contenidos. dentro de un archivo ubicado en otro sistema de archivos.

Un controlador de dispositivo es un tipo específico de software desarrollado para permitir la interacción con dispositivos de hardware. Normalmente, esto constituye una interfaz para comunicarse con el dispositivo, a través del bus de computadora específico o subsistema de comunicaciones al que está conectado el hardware, proporcionando comandos o recibiendo datos del dispositivo, y en el otro extremo, las interfaces necesarias para el sistema operativo y aplicaciones de software. Es un programa informático especializado que depende del hardware y que también es específico del sistema operativo y que permite que otro programa, normalmente un sistema operativo o un paquete de software de aplicaciones o un programa informático que se ejecuta bajo el núcleo del sistema operativo, interactúe de forma transparente con un dispositivo de hardware y normalmente proporciona la Manejo de interrupciones requerido para cualquier necesidad de interfaz de hardware asincrónica dependiente del tiempo.

El objetivo clave del diseño de los controladores de dispositivos es la abstracción . Cada modelo de hardware (incluso dentro de la misma clase de dispositivo) es diferente. Los fabricantes también lanzan modelos más nuevos que brindan un rendimiento más confiable o mejor y estos modelos más nuevos a menudo se controlan de manera diferente. No se puede esperar que las computadoras y sus sistemas operativos sepan cómo controlar todos los dispositivos, tanto ahora como en el futuro. Para resolver este problema, los sistemas operativos esencialmente dictan cómo se debe controlar cada tipo de dispositivo. La función del controlador del dispositivo es entonces traducir estas llamadas a funciones obligatorias del sistema operativo en llamadas específicas del dispositivo. En teoría, un dispositivo nuevo, que se controla de una manera nueva, debería funcionar correctamente si se dispone de un controlador adecuado. Este nuevo controlador garantiza que el dispositivo parezca funcionar normalmente desde el punto de vista del sistema operativo.

En las versiones de Windows anteriores a Vista y en las versiones de Linux anteriores a la 2.6, toda la ejecución del controlador era cooperativa, lo que significa que si un controlador entraba en un bucle infinito, congelaría el sistema. Las revisiones más recientes de estos sistemas operativos incorporan la preferencia del kernel, donde el kernel interrumpe al controlador para asignarle tareas y luego se separa del proceso hasta que recibe una respuesta del controlador del dispositivo o le asigna más tareas para realizar.

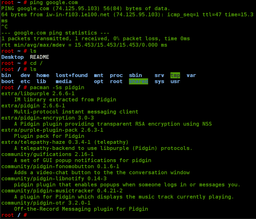

Actualmente, la mayoría de los sistemas operativos admiten una variedad de protocolos de red, hardware y aplicaciones para usarlos. Esto significa que las computadoras que ejecutan sistemas operativos diferentes pueden participar en una red común para compartir recursos como computación , archivos, impresoras y escáneres mediante conexiones por cable o inalámbricas. Básicamente, las redes pueden permitir que el sistema operativo de una computadora acceda a los recursos de una computadora remota para admitir las mismas funciones que podría hacerlo si esos recursos estuvieran conectados directamente a la computadora local. Esto incluye todo, desde una simple comunicación hasta el uso de sistemas de archivos en red o incluso compartir los gráficos o el hardware de sonido de otra computadora. Algunos servicios de red permiten acceder a los recursos de una computadora de forma transparente, como SSH , que permite a los usuarios en red acceder directamente a la interfaz de línea de comandos de una computadora.

La red cliente/servidor permite que un programa en una computadora, llamado cliente, se conecte a través de una red a otra computadora, llamada servidor. Los servidores ofrecen (o alojan) diversos servicios a otras computadoras y usuarios de la red. Estos servicios suelen proporcionarse a través de puertos o puntos de acceso numerados más allá de la dirección IP del servidor . Cada número de puerto suele estar asociado con un máximo de un programa en ejecución, que es responsable de manejar las solicitudes a ese puerto. Un demonio, al ser un programa de usuario, puede a su vez acceder a los recursos de hardware locales de esa computadora pasando solicitudes al núcleo del sistema operativo.

Muchos sistemas operativos también admiten uno o más protocolos de red abiertos o específicos del proveedor, por ejemplo, SNA en sistemas IBM , DECnet en sistemas de Digital Equipment Corporation y protocolos específicos de Microsoft ( SMB ) en Windows. También se pueden admitir protocolos específicos para tareas específicas, como NFS para acceso a archivos. Protocolos como ESound o esd se pueden extender fácilmente a través de la red para proporcionar sonido desde aplicaciones locales, en el hardware de sonido de un sistema remoto.

La seguridad de una computadora depende de que varias tecnologías funcionen correctamente. Un sistema operativo moderno proporciona acceso a una serie de recursos, que están disponibles para el software que se ejecuta en el sistema y para dispositivos externos como redes a través del kernel. [68]

El sistema operativo debe ser capaz de distinguir entre solicitudes que deben procesarse y otras que no deben procesarse. Si bien algunos sistemas pueden simplemente distinguir entre "privilegiados" y "no privilegiados", los sistemas suelen tener una forma de identidad del solicitante , como un nombre de usuario. Para establecer la identidad puede haber un proceso de autenticación . A menudo se debe citar un nombre de usuario y cada nombre de usuario puede tener una contraseña. En su lugar, podrían utilizarse otros métodos de autenticación, como tarjetas magnéticas o datos biométricos. En algunos casos, especialmente en conexiones de red, se puede acceder a los recursos sin ningún tipo de autenticación (como la lectura de archivos a través de un recurso compartido de red). También está cubierta por el concepto de identidad del solicitante la autorización ; los servicios y recursos particulares a los que puede acceder el solicitante una vez que ha iniciado sesión en un sistema están vinculados a la cuenta de usuario del solicitante o a los grupos de usuarios configurados de diversas formas a los que pertenece el solicitante. [ cita necesaria ]

Además del modelo de seguridad de permitir o no permitir, un sistema con un alto nivel de seguridad también ofrece opciones de auditoría. Esto permitiría realizar un seguimiento de las solicitudes de acceso a recursos (como, "¿quién ha estado leyendo este archivo?"). La seguridad interna, o la seguridad de un programa que ya se está ejecutando, sólo es posible si todas las solicitudes posiblemente dañinas deben realizarse mediante interrupciones en el núcleo del sistema operativo. Si los programas pueden acceder directamente al hardware y los recursos, no se pueden proteger. [ cita necesaria ]

La seguridad externa implica una solicitud desde fuera de la computadora, como un inicio de sesión en una consola conectada o algún tipo de conexión de red. Las solicitudes externas a menudo pasan a través de controladores de dispositivos al núcleo del sistema operativo, donde pueden pasarse a las aplicaciones o llevarse a cabo directamente. La seguridad de los sistemas operativos ha sido durante mucho tiempo una preocupación debido a los datos altamente confidenciales que se guardan en las computadoras, tanto de naturaleza comercial como militar. El Departamento de Defensa del Gobierno de los Estados Unidos (DoD) creó los Criterios de evaluación de sistemas informáticos confiables (TCSEC), que es un estándar que establece requisitos básicos para evaluar la efectividad de la seguridad. Esto se volvió de vital importancia para los fabricantes de sistemas operativos, porque la TCSEC se utilizaba para evaluar, clasificar y seleccionar sistemas operativos confiables que se consideraban para el procesamiento, almacenamiento y recuperación de información confidencial o clasificada .

Los servicios de red incluyen ofertas como intercambio de archivos, servicios de impresión, correo electrónico, sitios web y protocolos de transferencia de archivos (FTP), la mayoría de los cuales pueden haber comprometido la seguridad. En la primera línea de seguridad se encuentran los dispositivos de hardware conocidos como firewalls o sistemas de detección/prevención de intrusiones. A nivel del sistema operativo, hay una serie de firewalls de software disponibles, así como sistemas de detección/prevención de intrusiones. La mayoría de los sistemas operativos modernos incluyen un software de firewall, que está habilitado de forma predeterminada. Se puede configurar un firewall de software para permitir o denegar el tráfico de red hacia o desde un servicio o aplicación que se ejecuta en el sistema operativo. Por lo tanto, uno puede instalar y ejecutar un servicio inseguro, como Telnet o FTP, y no tener que verse amenazado por una violación de seguridad porque el firewall negaría todo el tráfico que intente conectarse al servicio en ese puerto.

Una estrategia alternativa, y la única estrategia de espacio aislado disponible en sistemas que no cumplen con los requisitos de virtualización de Popek y Goldberg , es cuando el sistema operativo no ejecuta programas de usuario como código nativo, sino que emula un procesador o proporciona un host para una computadora. -Sistema basado en código como Java.

La seguridad interna es especialmente relevante para los sistemas multiusuario; permite que cada usuario del sistema tenga archivos privados que los demás usuarios no pueden manipular ni leer. La seguridad interna también es vital para que la auditoría sea de alguna utilidad, ya que un programa puede potencialmente eludir el sistema operativo, incluso eludir la auditoría.

Cada computadora que va a ser operada por un individuo requiere una interfaz de usuario . La interfaz de usuario suele denominarse shell y es esencial si se quiere admitir la interacción humana. La interfaz de usuario ve la estructura de directorios y solicita servicios del sistema operativo que adquirirán datos de los dispositivos de hardware de entrada , como un teclado , un mouse o un lector de tarjetas de crédito , y solicita servicios del sistema operativo para mostrar indicaciones , mensajes de estado y similares en el hardware de salida. dispositivos , como un monitor de vídeo o una impresora . Históricamente, las dos formas más comunes de interfaz de usuario han sido la interfaz de línea de comandos , donde los comandos de la computadora se escriben línea por línea, y la interfaz gráfica de usuario , donde está presente un entorno visual (más comúnmente un WIMP ).

La mayoría de los sistemas informáticos modernos admiten interfaces gráficas de usuario (GUI) y, a menudo, las incluyen. En algunos sistemas informáticos, como la implementación original del Mac OS clásico , la GUI está integrada en el kernel .

Si bien técnicamente una interfaz gráfica de usuario no es un servicio del sistema operativo, la incorporación de soporte para una en el núcleo del sistema operativo puede permitir que la GUI responda mejor al reducir la cantidad de cambios de contexto necesarios para que la GUI realice sus funciones de salida. Otros sistemas operativos son modulares , separando el subsistema gráfico del kernel y el Sistema Operativo. En la década de 1980, UNIX, VMS y muchos otros tenían sistemas operativos construidos de esta manera. Linux y macOS también están construidos de esta manera. Las versiones modernas de Microsoft Windows, como Windows Vista, implementan un subsistema de gráficos que se encuentra principalmente en el espacio del usuario; sin embargo, las rutinas de dibujo de gráficos de las versiones entre Windows NT 4.0 y Windows Server 2003 existen principalmente en el espacio del kernel. Windows 9x tenía muy poca distinción entre la interfaz y el kernel.

Muchos sistemas operativos de computadora permiten al usuario instalar o crear cualquier interfaz de usuario que desee. El sistema X Window junto con GNOME o KDE Plasma 5 es una configuración que se encuentra comúnmente en la mayoría de los sistemas Unix y similares (BSD, Linux, Solaris). Se han lanzado varios reemplazos de shell de Windows para Microsoft Windows, que ofrecen alternativas al shell de Windows incluido , pero el shell en sí no se puede separar de Windows.

A lo largo del tiempo han existido numerosas GUI basadas en Unix, la mayoría derivadas de X11. La competencia entre los distintos proveedores de Unix (HP, IBM, Sun) provocó mucha fragmentación, aunque un esfuerzo por estandarizar en la década de 1990 a COSE y CDE fracasó por diversas razones y finalmente fue eclipsado por la adopción generalizada de GNOME y K Desktop Environment. . Antes de los entornos de escritorio y kits de herramientas basados en software libre , Motif era la combinación predominante entre kit de herramientas y escritorio (y fue la base sobre la cual se desarrolló CDE).

Las interfaces gráficas de usuario evolucionan con el tiempo. Por ejemplo, Windows ha modificado su interfaz de usuario casi cada vez que se lanza una nueva versión principal de Windows, y la GUI de Mac OS cambió drásticamente con la introducción de Mac OS X en 1999. [69]

Un sistema operativo en tiempo real (RTOS) es un sistema operativo destinado a aplicaciones con plazos fijos ( computación en tiempo real ). Dichas aplicaciones incluyen algunos pequeños sistemas integrados , controladores de motores de automóviles, robots industriales, naves espaciales, control industrial y algunos sistemas informáticos a gran escala.

Un ejemplo temprano de un sistema operativo en tiempo real a gran escala fue Transaction Processing Facility desarrollado por American Airlines e IBM para el sistema de reservas de Sabre Airline .

Los sistemas integrados que tienen plazos fijos utilizan un sistema operativo en tiempo real como VxWorks , PikeOS , eCos , QNX , MontaVista Linux y RTLinux . Windows CE es un sistema operativo en tiempo real que comparte API similares a las de Windows de escritorio, pero no comparte nada del código base de Windows de escritorio. [70] Symbian OS también tiene un kernel RTOS (EKA2) a partir de la versión 8.0b.

Algunos sistemas integrados utilizan sistemas operativos como Palm OS , BSD y Linux , aunque dichos sistemas operativos no admiten computación en tiempo real.

Un sistema operativo aficionado puede clasificarse como aquel cuyo código no se ha derivado directamente de un sistema operativo existente y tiene pocos usuarios y desarrolladores activos. [ cita necesaria ]

En algunos casos, el desarrollo de pasatiempos respalda un dispositivo informático " casero ", por ejemplo, una simple computadora de placa única alimentada por un microprocesador 6502 . O bien, el desarrollo puede ser para una arquitectura que ya se utiliza ampliamente. El desarrollo de un sistema operativo puede surgir de conceptos completamente nuevos o puede comenzar modelando un sistema operativo existente. En cualquier caso, el aficionado es su propio desarrollador o puede interactuar con un grupo pequeño y a veces desestructurado de personas que tienen intereses similares.

Ejemplos de sistemas operativos para aficionados incluyen Syllable y TempleOS .

Si una aplicación está escrita para su uso en un sistema operativo específico y se traslada a otro sistema operativo, la funcionalidad requerida por esa aplicación puede ser implementada de manera diferente por ese sistema operativo (los nombres de las funciones, el significado de los argumentos, etc.), lo que requiere que la aplicación ser adaptado, cambiado o mantenido de otro modo .

Este costo de soportar la diversidad de sistemas operativos se puede evitar escribiendo aplicaciones en plataformas de software como Java o Qt . Estas abstracciones ya han asumido el costo de la adaptación a sistemas operativos específicos y sus bibliotecas de sistema .

Otro enfoque es que los proveedores de sistemas operativos adopten estándares. Por ejemplo, las capas de abstracción POSIX y OS proporcionan puntos en común que reducen los costos de portabilidad.

Una señal es una notificación a un proceso de que ha ocurrido un evento. A veces las señales se describen como interrupciones de software.

El concepto de interrupción es algo que ha ido ampliando su alcance a lo largo de los años.

La familia 80x86 solo ha aumentado la confusión que rodea a las interrupciones al introducir la instrucción int (interrupción de software).

De hecho, diferentes fabricantes han utilizado términos como excepciones, fallas, abortos, trampas e interrupciones para describir los fenómenos que analiza este capítulo.

Lamentablemente no existe un consenso claro sobre el significado exacto de estos términos.

Diferentes autores adoptan diferentes términos para su propio uso.

Al igual que la trampa, la interrupción detiene el programa en ejecución y transfiere el control a un controlador de interrupciones, que realiza alguna acción apropiada. Cuando termina, el manejador de interrupciones devuelve el control al programa interrumpido.

Cuando ocurre una interrupción (o trampa), el hardware transfiere el control al sistema operativo. Primero, el sistema operativo preserva el estado de la CPU almacenando registros y el contador del programa. Luego, determina qué tipo de interrupción se ha producido. Para cada tipo de interrupción, segmentos separados de código en el sistema operativo determinan qué acción se debe tomar.

Cambiar la CPU a otro proceso requiere guardar el estado del proceso anterior y cargar el estado guardado para el nuevo proceso. Esta tarea se conoce como cambio de contexto.

El hardware puede provocar una interrupción en cualquier momento enviando una señal a la CPU, normalmente a través del bus del sistema.

Las señales son análogas a las interrupciones de hardware en el sentido de que interrumpen el flujo normal de ejecución de un programa; en la mayoría de los casos, no es posible predecir exactamente cuándo llegará una señal.

Entre los tipos de eventos que hacen que el kernel genere una señal para un proceso se encuentran los siguientes: Ocurrió un evento de software. Por ejemplo,... se superó el límite de tiempo de CPU del proceso[.]