Bluetooth es un estándar de tecnología inalámbrica de corto alcance que se utiliza para intercambiar datos entre dispositivos fijos y móviles a cortas distancias y construir redes de área personal (PAN). En el modo más utilizado, la potencia de transmisión está limitada a 2,5 milivatios , lo que le otorga un alcance muy corto de hasta 10 metros (33 pies). Emplea ondas de radio UHF en las bandas ISM , de 2,402 GHz a 2,48 GHz. [3] Se utiliza principalmente como una alternativa a las conexiones cableadas para intercambiar archivos entre dispositivos portátiles cercanos y conectar teléfonos celulares y reproductores de música con auriculares inalámbricos .

Bluetooth está gestionado por el Bluetooth Special Interest Group (SIG), que cuenta con más de 35.000 empresas miembro en las áreas de telecomunicaciones, informática, redes y electrónica de consumo. El IEEE estandarizó Bluetooth como IEEE 802.15.1, pero ya no mantiene el estándar. El SIG de Bluetooth supervisa el desarrollo de la especificación, gestiona el programa de calificación y protege las marcas comerciales. [4] Un fabricante debe cumplir los estándares SIG de Bluetooth para comercializarlo como un dispositivo Bluetooth. [5] Una red de patentes se aplica a la tecnología, que se licencia a dispositivos calificados individuales. A partir de 2021 , se envían anualmente 4.7 mil millones de chips de circuitos integrados[actualizar] Bluetooth . [6] Bluetooth se demostró por primera vez en el espacio en 2024, una prueba temprana prevista para mejorar las capacidades de IoT . [7]

El nombre "Bluetooth" fue propuesto en 1997 por Jim Kardach de Intel , uno de los fundadores del SIG Bluetooth. El nombre se inspiró en una conversación con Sven Mattisson, quien relató la historia escandinava a través de cuentos de The Long Ships de Frans G. Bengtsson , una novela histórica sobre vikingos y el rey danés del siglo X Harald Bluetooth . Al descubrir una imagen de la piedra rúnica de Harald Bluetooth [8] en el libro A History of the Vikings de Gwyn Jones , Kardach propuso Bluetooth como el nombre en clave para el programa inalámbrico de corto alcance que ahora se llama Bluetooth. [9] [10] [11]

Según el sitio web oficial de Bluetooth,

Bluetooth fue pensado solo como un elemento secundario hasta que el departamento de marketing pudiera idear algo realmente interesante.

Más tarde, cuando llegó el momento de elegir un nombre serio, Bluetooth se reemplazaría por RadioWire o PAN (Personal Area Networking). PAN era el favorito, pero una búsqueda exhaustiva descubrió que ya tenía decenas de miles de resultados en Internet.

No se pudo completar la búsqueda de marca registrada en RadioWire a tiempo para el lanzamiento, por lo que Bluetooth fue la única opción. El nombre se popularizó rápidamente y antes de que pudiera cambiarse, se extendió por toda la industria y se convirtió en sinónimo de tecnología inalámbrica de corto alcance. [12]

Bluetooth es la versión anglicanizada del escandinavo Blåtand / Blåtann (o en nórdico antiguo blátǫnn ). Era el epíteto del rey Harald Bluetooth, que unió a las dispares tribus danesas en un solo reino; Kardach eligió el nombre para dar a entender que Bluetooth unifica de manera similar los protocolos de comunicación. [13]

El logotipo de Bluetooth![]() Es una runa de enlace que fusiona las runas del Futhark más joven.

Es una runa de enlace que fusiona las runas del Futhark más joven. ![]() (ᚼ, Hagall ) y

(ᚼ, Hagall ) y![]() (ᛒ, Bjarkan ), iniciales de Harald. [14] [15]

(ᛒ, Bjarkan ), iniciales de Harald. [14] [15]

El desarrollo de la tecnología de radio de "enlace corto", más tarde llamada Bluetooth, fue iniciado en 1989 por Nils Rydbeck, CTO de Ericsson Mobile en Lund , Suecia. El propósito era desarrollar auriculares inalámbricos, según dos invenciones de Johan Ullman , SE 8902098-6, emitida el 12 de junio de 1989 y SE 9202239, emitida el 24 de julio de 1992. Nils Rydbeck encargó a Tord Wingren la especificación y a los holandeses Jaap Haartsen y Sven Mattisson el desarrollo. [16] Ambos trabajaban para Ericsson en Lund. [17] El diseño y desarrollo principal comenzaron en 1994 y en 1997 el equipo tenía una solución viable. [18] A partir de 1997, Örjan Johansson se convirtió en el líder del proyecto e impulsó la tecnología y la estandarización. [19] [20] [21] [22]

En 1997, Adalio Sánchez, entonces responsable de I+D de productos ThinkPad de IBM , se puso en contacto con Nils Rydbeck para colaborar en la integración de un teléfono móvil en un portátil ThinkPad. Los dos ingenieros asignados de Ericsson e IBM estudiaron la idea. La conclusión fue que el consumo de energía de la tecnología de los teléfonos móviles en ese momento era demasiado alto para permitir una integración viable en un portátil y, al mismo tiempo, lograr una duración adecuada de la batería. En lugar de ello, las dos empresas acordaron integrar la tecnología de enlace corto de Ericsson tanto en un portátil ThinkPad como en un teléfono Ericsson para lograr el objetivo.

Como ni los portátiles IBM ThinkPad ni los teléfonos Ericsson eran los líderes en cuota de mercado en sus respectivos mercados en ese momento, Adalio Sánchez y Nils Rydbeck acordaron hacer de la tecnología de enlace corto un estándar industrial abierto para permitir a cada actor el máximo acceso al mercado. Ericsson contribuyó con la tecnología de radio de enlace corto e IBM contribuyó con las patentes en torno a la capa lógica. Adalio Sánchez de IBM reclutó entonces a Stephen Nachtsheim de Intel para que se uniera y luego Intel también reclutó a Toshiba y Nokia . En mayo de 1998, se lanzó el SIG Bluetooth con IBM y Ericsson como signatarios fundadores y un total de cinco miembros: Ericsson, Intel, Nokia, Toshiba e IBM.

El primer dispositivo Bluetooth se presentó en 1999. Era un auricular móvil manos libres que ganó el premio "Best of show Technology Award" en COMDEX . El primer teléfono móvil Bluetooth fue el prototipo inédito Ericsson T36, aunque fue el modelo revisado Ericsson T39 el que realmente llegó a las tiendas en junio de 2001. Sin embargo, Ericsson lanzó el R520m en el primer trimestre de 2001, [23] lo que convirtió al R520m en el primer teléfono Bluetooth disponible comercialmente. Paralelamente, IBM presentó el IBM ThinkPad A30 en octubre de 2001, que fue el primer portátil con Bluetooth integrado.

La incorporación temprana de Bluetooth en productos electrónicos de consumo continuó en Vosi Technologies en Costa Mesa, California, inicialmente supervisada por los miembros fundadores Bejan Amini y Tom Davidson. Vosi Technologies había sido creada por el promotor inmobiliario Ivano Stegmenga, con patente estadounidense 608507, para la comunicación entre un teléfono celular y el sistema de audio de un vehículo. En ese momento, Sony/Ericsson tenía solo una participación de mercado menor en el mercado de teléfonos celulares, que estaba dominado en los EE. UU. por Nokia y Motorola. Debido a las negociaciones en curso para un acuerdo de licencia previsto con Motorola que comenzó a fines de la década de 1990, Vosi no pudo revelar públicamente la intención, la integración y el desarrollo inicial de otros dispositivos habilitados que iban a ser los primeros dispositivos conectados a Internet " Smart Home ".

Vosi necesitaba un medio para que el sistema se comunicara sin una conexión por cable desde el vehículo a los otros dispositivos de la red. Se eligió Bluetooth, ya que el Wi-Fi aún no estaba disponible ni era compatible en el mercado público. Vosi había comenzado a desarrollar el sistema vehicular integrado Vosi Cello y algunos otros dispositivos conectados a Internet, uno de los cuales estaba destinado a ser un dispositivo de sobremesa llamado Vosi Symphony, conectado en red con Bluetooth. A través de las negociaciones con Motorola , Vosi presentó y reveló su intención de integrar Bluetooth en sus dispositivos. A principios de la década de 2000 se produjo una batalla legal [24] entre Vosi y Motorola, que suspendió indefinidamente el lanzamiento de los dispositivos. Más tarde, Motorola lo implementó en sus dispositivos, lo que inició la propagación significativa de Bluetooth en el mercado público debido a su gran participación de mercado en ese momento.

En 2012, Jaap Haartsen fue nominado por la Oficina Europea de Patentes para el Premio al Inventor Europeo . [18]

Bluetooth opera en frecuencias entre 2,402 y 2,480 GHz, o 2,400 y 2,4835 GHz, incluyendo bandas de guarda de 2 MHz de ancho en el extremo inferior y 3,5 MHz de ancho en el superior. [25] Esto está en la banda de frecuencia de radio de corto alcance industrial, científico y médico ( ISM ) de 2,4 GHz sin licencia global (pero no sin regulación). Bluetooth utiliza una tecnología de radio llamada espectro ensanchado por salto de frecuencia . Bluetooth divide los datos transmitidos en paquetes y transmite cada paquete en uno de los 79 canales Bluetooth designados. Cada canal tiene un ancho de banda de 1 MHz. Por lo general, realiza 1600 saltos por segundo, con salto de frecuencia adaptativo (AFH) habilitado. [25] Bluetooth Low Energy utiliza un espaciado de 2 MHz, que admite 40 canales. [26]

Originalmente, la modulación por desplazamiento de frecuencia gaussiana (GFSK) era el único esquema de modulación disponible. Desde la introducción de Bluetooth 2.0+EDR, también se pueden utilizar la modulación π/4- DQPSK (modulación por desplazamiento de fase en cuadratura diferencial) y la modulación 8-DPSK entre dispositivos compatibles. Se dice que los dispositivos que funcionan con GFSK funcionan en modo de velocidad básica (BR), donde es posible una velocidad de bits instantánea de 1 Mbit/s . El término Velocidad de datos mejorada ( EDR ) se utiliza para describir los esquemas π/4-DPSK (EDR2) y 8-DPSK (EDR3), que transfieren 2 y 3 Mbit/s respectivamente.

En 2019, Apple publicó una extensión llamada HDR que admite velocidades de datos de 4 (HDR4) y 8 (HDR8) Mbit/s utilizando modulación π/4- DQPSK en canales de 4 MHz con corrección de errores hacia adelante (FEC). [27]

Bluetooth es un protocolo basado en paquetes con una arquitectura maestro/esclavo . Un maestro puede comunicarse con hasta siete esclavos en una piconet . Todos los dispositivos dentro de una piconet dada usan el reloj proporcionado por el maestro como base para el intercambio de paquetes. El reloj del maestro tiene un período de 312,5 μs , dos tics de reloj forman una ranura de 625 μs y dos ranuras forman un par de ranuras de 1250 μs. En el caso simple de paquetes de una sola ranura, el maestro transmite en ranuras pares y recibe en ranuras impares. El esclavo, por el contrario, recibe en ranuras pares y transmite en ranuras impares. Los paquetes pueden tener una longitud de 1, 3 o 5 ranuras, pero en todos los casos, la transmisión del maestro comienza en las ranuras pares y la del esclavo en las impares.

Lo anterior excluye Bluetooth Low Energy, introducido en la especificación 4.0, [28] que utiliza el mismo espectro pero de forma algo diferente .

Un dispositivo Bluetooth BR/EDR maestro puede comunicarse con un máximo de siete dispositivos en una piconet (una red informática ad hoc que utiliza tecnología Bluetooth), aunque no todos los dispositivos alcanzan este máximo. Los dispositivos pueden intercambiar funciones, mediante acuerdo, y el esclavo puede convertirse en el maestro (por ejemplo, un auricular que inicia una conexión con un teléfono necesariamente comienza como maestro, como iniciador de la conexión, pero puede funcionar posteriormente como esclavo).

La especificación básica de Bluetooth prevé la conexión de dos o más piconets para formar una scatternet , en la que ciertos dispositivos desempeñan simultáneamente el papel de maestro/líder en una piconet y el papel de esclavo en otra.

En cualquier momento, se pueden transferir datos entre el maestro y otro dispositivo (excepto en el modo de transmisión poco utilizado). El maestro elige a qué dispositivo esclavo dirigirse; normalmente, cambia rápidamente de un dispositivo a otro en un modo round-robin . Dado que es el maestro el que elige a qué esclavo dirigirse, mientras que se supone que un esclavo (en teoría) debe escuchar en cada ranura de recepción, ser maestro es una carga más liviana que ser esclavo. Es posible ser maestro de siete esclavos; es posible ser esclavo de más de un maestro. La especificación es vaga en cuanto al comportamiento requerido en redes dispersas. [29]

Bluetooth es un protocolo de comunicaciones estándar que reemplaza a los cables, diseñado principalmente para un bajo consumo de energía y un alcance corto, basado en microchips transceptores de bajo costo en cada dispositivo. [30] Debido a que los dispositivos utilizan un sistema de comunicaciones por radio (transmisión), no tienen que estar en la línea de visión entre sí; sin embargo, debe ser viable una ruta inalámbrica cuasi óptica . [31]

Históricamente, el alcance de Bluetooth se definía por la clase de radio, y cuanto menor es la clase (y mayor es la potencia de salida), mayor es el alcance. [2] El alcance real de un enlace determinado depende de varias cualidades tanto de los dispositivos de comunicación como del aire y los obstáculos que se interponen entre ellos . Los atributos principales que afectan al alcance son la velocidad de datos, el protocolo (Bluetooth Classic o Bluetooth Low Energy), la potencia de transmisión y la sensibilidad del receptor, así como las orientaciones y ganancias relativas de ambas antenas. [32]

El alcance efectivo varía según las condiciones de propagación, la cobertura del material, las variaciones de las muestras de producción, las configuraciones de antena y las condiciones de la batería. La mayoría de las aplicaciones de Bluetooth son para interiores, donde la atenuación de las paredes y el desvanecimiento de la señal debido a los reflejos de la señal hacen que el alcance sea mucho menor que los rangos de línea de visión especificados de los productos Bluetooth.

La mayoría de las aplicaciones Bluetooth son dispositivos de clase 2 alimentados por batería, con poca diferencia en el alcance si el otro extremo del enlace es un dispositivo de clase 1 o de clase 2, ya que el dispositivo de menor potencia tiende a establecer el límite de alcance. En algunos casos, el alcance efectivo del enlace de datos se puede ampliar cuando un dispositivo de clase 2 se conecta a un transceptor de clase 1 con mayor sensibilidad y potencia de transmisión que un dispositivo de clase 2 típico. [33] En general, sin embargo, los dispositivos de clase 1 tienen sensibilidades similares a las de los dispositivos de clase 2. La conexión de dos dispositivos de clase 1 con alta sensibilidad y alta potencia puede permitir alcances muy superiores a los típicos 100 m, dependiendo del rendimiento requerido por la aplicación. Algunos de estos dispositivos permiten alcances en campo abierto de hasta 1 km y más entre dos dispositivos similares sin exceder los límites de emisión legales. [34] [35] [36]

Para utilizar la tecnología inalámbrica Bluetooth, un dispositivo debe poder interpretar determinados perfiles Bluetooth. Por ejemplo,

Los perfiles son definiciones de posibles aplicaciones y especifican comportamientos generales que los dispositivos habilitados para Bluetooth utilizan para comunicarse con otros dispositivos Bluetooth. Estos perfiles incluyen configuraciones para parametrizar y controlar la comunicación desde el principio. El cumplimiento de los perfiles ahorra tiempo para transmitir los parámetros nuevamente antes de que el enlace bidireccional se haga efectivo. Existe una amplia gama de perfiles Bluetooth que describen muchos tipos diferentes de aplicaciones o casos de uso para dispositivos. [37]

Bluetooth existe en numerosos productos como teléfonos, altavoces , tabletas, reproductores multimedia, sistemas robóticos, ordenadores portátiles y equipos de consola de juegos, así como algunos auriculares de alta definición , módems , audífonos [53] e incluso relojes. [54] No obstante, Bluetooth es útil cuando se transfiere información entre dos o más dispositivos que están cerca uno del otro en situaciones de bajo ancho de banda. Bluetooth se utiliza comúnmente para transferir datos de sonido con teléfonos (es decir, con un auricular Bluetooth) o datos de bytes con ordenadores de mano (transferencia de archivos).

Los protocolos Bluetooth simplifican el descubrimiento y la configuración de servicios entre dispositivos. [55] Los dispositivos Bluetooth pueden anunciar todos los servicios que ofrecen. [56] Esto hace que el uso de los servicios sea más sencillo, ya que se puede automatizar más la configuración de seguridad, direcciones de red y permisos que con muchos otros tipos de redes. [55]

Una computadora personal que no tenga Bluetooth incorporado puede usar un adaptador Bluetooth que le permita comunicarse con dispositivos Bluetooth. Si bien algunas computadoras de escritorio y las laptops más recientes vienen con una radio Bluetooth incorporada, otras requieren un adaptador externo, generalmente en forma de un pequeño " dongle " USB .

A diferencia de su predecesor, IrDA , que requiere un adaptador separado para cada dispositivo, Bluetooth permite que varios dispositivos se comuniquen con una computadora a través de un solo adaptador. [57]

Para las plataformas Microsoft , las versiones de Windows XP Service Pack 2 y SP3 funcionan de forma nativa con Bluetooth v1.1, v2.0 y v2.0+EDR. [58] Las versiones anteriores requerían que los usuarios instalaran los controladores propios de su adaptador Bluetooth, que no eran compatibles directamente con Microsoft. [59] Los propios adaptadores Bluetooth de Microsoft (empaquetados con sus dispositivos informáticos Bluetooth) no tienen controladores externos y, por lo tanto, requieren al menos Windows XP Service Pack 2. Windows Vista RTM/SP1 con el Feature Pack for Wireless o Windows Vista SP2 funcionan con Bluetooth v2.1+EDR. [58] Windows 7 funciona con Bluetooth v2.1+EDR y Extended Inquiry Response (EIR). [58] Las pilas Bluetooth de Windows XP y Windows Vista/Windows 7 admiten los siguientes perfiles Bluetooth de forma nativa: PAN, SPP, DUN , HID, HCRP. La pila de Windows XP se puede reemplazar por una pila de terceros que admita más perfiles o versiones más nuevas de Bluetooth. La pila Bluetooth de Windows Vista/Windows 7 admite perfiles adicionales proporcionados por el proveedor sin necesidad de reemplazar la pila de Microsoft. [58] Windows 8 y versiones posteriores admiten Bluetooth Low Energy (BLE). Por lo general, se recomienda instalar el controlador más reciente del proveedor y su pila asociada para poder usar el dispositivo Bluetooth en toda su extensión.

Los productos de Apple han funcionado con Bluetooth desde Mac OS X v10.2 , que se lanzó en 2002. [60]

Linux tiene dos pilas Bluetooth populares , BlueZ y Fluoride. La pila BlueZ está incluida en la mayoría de los núcleos de Linux y fue desarrollada originalmente por Qualcomm . [61] Fluoride, anteriormente conocida como Bluedroid, está incluida en el sistema operativo Android y fue desarrollada originalmente por Broadcom . [62] También existe la pila Affix, desarrollada por Nokia . Alguna vez fue popular, pero no se ha actualizado desde 2005. [63]

FreeBSD ha incluido Bluetooth desde su lanzamiento v5.0, implementado a través de netgraph . [64] [65]

NetBSD ha incluido Bluetooth desde su lanzamiento v4.0. [66] [67] Su pila Bluetooth también fue portada a OpenBSD , sin embargo OpenBSD la eliminó más tarde por no recibir mantenimiento. [68] [69]

DragonFly BSD cuenta con la implementación de Bluetooth de NetBSD desde la versión 1.11 (2008). [70] [71] También ha estado disponible en el árbol una implementación basada en netgraph de FreeBSD , posiblemente deshabilitada hasta el 15 de noviembre de 2014, y puede requerir más trabajo. [72] [73]

Las especificaciones fueron formalizadas por el Bluetooth Special Interest Group (SIG) y anunciadas formalmente el 20 de mayo de 1998. [74] En 2014 tenía una membresía de más de 30.000 empresas en todo el mundo. [75] Fue establecido por Ericsson , IBM , Intel , Nokia y Toshiba , y luego se unieron muchas otras empresas.

Todas las versiones de los estándares Bluetooth son compatibles con todas las versiones anteriores. [76]

El Grupo de trabajo sobre especificaciones básicas de Bluetooth (CSWG) produce principalmente cuatro tipos de especificaciones:

Las mejoras principales incluyen:

Esta versión de la especificación básica de Bluetooth se publicó antes de 2005. La principal diferencia es la introducción de una tasa de datos mejorada (EDR) para una transferencia de datos más rápida . La tasa de datos de EDR es de 3 Mbit/s, aunque la tasa de transferencia de datos máxima (teniendo en cuenta el tiempo entre paquetes y los reconocimientos) es de 2,1 Mbit/s. [79] EDR utiliza una combinación de GFSK y modulación por desplazamiento de fase (PSK) con dos variantes, π/4- DQPSK y 8- DPSK . [81] EDR puede proporcionar un menor consumo de energía a través de un ciclo de trabajo reducido .

La especificación se publica como Bluetooth v2.0 + EDR , lo que implica que EDR es una característica opcional. Además de EDR, la especificación v2.0 contiene otras mejoras menores y los productos pueden afirmar que cumplen con "Bluetooth v2.0" sin admitir la mayor velocidad de datos. Al menos un dispositivo comercial indica "Bluetooth v2.0 sin EDR" en su hoja de datos. [82]

La versión 2.1 + EDR de la especificación básica de Bluetooth fue adoptada por el SIG de Bluetooth el 26 de julio de 2007. [81]

La característica principal de la versión 2.1 es el emparejamiento simple seguro (SSP): esto mejora la experiencia de emparejamiento de los dispositivos Bluetooth, al tiempo que aumenta el uso y la solidez de la seguridad. [83]

La versión 2.1 permite varias otras mejoras, incluida la respuesta de consulta extendida (EIR), que proporciona más información durante el procedimiento de consulta para permitir un mejor filtrado de los dispositivos antes de la conexión; y la subclasificación de detección, que reduce el consumo de energía en modo de bajo consumo.

El 21 de abril de 2009, el SIG de Bluetooth adoptó la versión 3.0 + HS de la especificación básica de Bluetooth [81] . Bluetooth v3.0 + HS ofrece velocidades de transferencia de datos teóricas de hasta 24 Mbit/s, aunque no a través del enlace Bluetooth en sí. En su lugar, el enlace Bluetooth se utiliza para la negociación y el establecimiento, y el tráfico de datos de alta velocidad se transporta a través de un enlace 802.11 coubicado.

La principal característica nueva es AMP (MAC/PHY Alternativa), la incorporación de 802.11 como transporte de alta velocidad. La parte de alta velocidad de la especificación no es obligatoria y, por lo tanto, solo los dispositivos que muestran el logotipo "+HS" realmente admiten la transferencia de datos de alta velocidad de Bluetooth sobre 802.11. Un dispositivo Bluetooth v3.0 sin el sufijo "+HS" solo es necesario para admitir las características introducidas en la versión 3.0 de la Especificación básica [84] o en el Anexo 1 de la Especificación básica anterior. [85]

La característica de alta velocidad (AMP) de Bluetooth v3.0 fue pensada originalmente para UWB , pero la WiMedia Alliance, el organismo responsable de la versión de UWB pensada para Bluetooth, anunció en marzo de 2009 que se disolvía y, en última instancia, UWB fue omitido de la especificación Core v3.0. [86]

El 16 de marzo de 2009, la WiMedia Alliance anunció que estaba celebrando acuerdos de transferencia de tecnología para las especificaciones de banda ultra ancha (UWB) de WiMedia. WiMedia ha transferido todas las especificaciones actuales y futuras, incluido el trabajo sobre futuras implementaciones de alta velocidad y optimizadas en términos de potencia, al Grupo de Interés Especial (SIG) de Bluetooth, al Grupo Promotor de USB Inalámbrico y al Foro de Implementadores de USB . Después de completar con éxito la transferencia de tecnología, la comercialización y los elementos administrativos relacionados, la WiMedia Alliance cesó sus operaciones. [87] [88] [89] [90] [91]

En octubre de 2009, el Grupo de Interés Especial de Bluetooth suspendió el desarrollo de UWB como parte de la solución alternativa MAC/PHY, Bluetooth v3.0 + HS. Un pequeño, pero significativo, número de antiguos miembros de WiMedia no habían firmado ni querían firmar los acuerdos necesarios para la transferencia de IP . En 2009, el SIG de Bluetooth estaba en proceso de evaluar otras opciones para su hoja de ruta a largo plazo. [92] [93] [94]

El SIG de Bluetooth completó la versión 4.0 de la especificación básica de Bluetooth (denominada Bluetooth Smart) y se adoptó el 30 de junio de 2010. [update]Incluye los protocolos Bluetooth clásico , Bluetooth de alta velocidad y Bluetooth de bajo consumo (BLE). Bluetooth de alta velocidad se basa en Wi-Fi y Bluetooth clásico consta de protocolos Bluetooth heredados.

Bluetooth Low Energy , anteriormente conocido como Wibree, [95] es un subconjunto de Bluetooth v4.0 con una pila de protocolos completamente nueva para la rápida creación de enlaces simples. Como alternativa a los protocolos estándar de Bluetooth que se introdujeron en Bluetooth v1.0 a v3.0, está dirigido a aplicaciones de muy bajo consumo alimentadas por una pila de botón . Los diseños de chips permiten dos tipos de implementación, modo dual, modo único y versiones anteriores mejoradas. [96] Los nombres provisionales Wibree y Bluetooth ULP (Ultra Low Power) fueron abandonados y el nombre BLE se utilizó durante un tiempo. A fines de 2011, se introdujeron los nuevos logotipos "Bluetooth Smart Ready" para hosts y "Bluetooth Smart" para sensores como la cara pública general de BLE. [97]

En comparación con el Bluetooth clásico , el Bluetooth Low Energy está pensado para ofrecer un consumo y un coste de energía considerablemente reducidos, manteniendo al mismo tiempo un alcance de comunicación similar. En términos de prolongación de la duración de la batería de los dispositivos Bluetooth, el BLE representa un avance significativo.

Los chips monomodo de costo reducido, que permiten dispositivos altamente integrados y compactos, cuentan con una capa de enlace liviana que proporciona un funcionamiento en modo inactivo con consumo de energía ultrabaja, detección simple de dispositivos y transferencia confiable de datos punto a multipunto con ahorro de energía avanzado y conexiones cifradas seguras al menor costo posible.

Las mejoras generales en la versión 4.0 incluyen los cambios necesarios para facilitar los modos BLE, así como los servicios Generic Attribute Profile (GATT) y Security Manager (SM) con cifrado AES .

El Anexo 2 de la Especificación Básica se dio a conocer en diciembre de 2011; contiene mejoras en la Interfaz del Controlador de Host de audio y en la Capa de Adaptación del Protocolo de Alta Velocidad (802.11).

La revisión 2 del Anexo 3 de la Especificación Básica tiene como fecha de adopción el 24 de julio de 2012.

El Anexo 4 de la Especificación Básica tiene como fecha de adopción el 12 de febrero de 2013.

El 4 de diciembre de 2013, el SIG de Bluetooth anunció la adopción formal de la especificación Bluetooth v4.1. Esta especificación es una actualización incremental de software a la especificación Bluetooth v4.0, y no una actualización de hardware. La actualización incorpora los anexos de la especificación básica de Bluetooth (CSA 1, 2, 3 y 4) y añade nuevas características que mejoran la usabilidad del consumidor. Estas incluyen un mayor soporte de coexistencia para LTE, tasas de intercambio de datos masivos y ayuda a la innovación de los desarrolladores al permitir que los dispositivos admitan múltiples funciones simultáneamente. [106]

Las nuevas características de esta especificación incluyen:

Algunas características ya estaban disponibles en un Anexo de Especificación Básica (CSA) antes del lanzamiento de la versión v4.1.

Lanzado el 2 de diciembre de 2014, [108] introduce características para la Internet de las cosas .

Las principales áreas de mejora son:

El hardware Bluetooth más antiguo puede recibir funciones 4.2 como la extensión de la longitud del paquete de datos y una privacidad mejorada a través de actualizaciones de firmware. [109] [110]

El Bluetooth SIG lanzó Bluetooth 5 el 6 de diciembre de 2016. [111] Sus nuevas características se centran principalmente en la nueva tecnología de Internet de las cosas . Sony fue el primero en anunciar la compatibilidad con Bluetooth 5.0 con su Xperia XZ Premium en febrero de 2017 durante el Mobile World Congress 2017. [112] El Samsung Galaxy S8 se lanzó con soporte para Bluetooth 5 en abril de 2017. En septiembre de 2017, el iPhone 8 , 8 Plus y iPhone X también se lanzaron con soporte para Bluetooth 5. Apple también integró Bluetooth 5 en su nueva oferta HomePod lanzada el 9 de febrero de 2018. [113] El marketing elimina el número de punto; de modo que es solo "Bluetooth 5" (a diferencia de Bluetooth 4.0); [114] el cambio es para "simplificar nuestro marketing, comunicar los beneficios del usuario de manera más efectiva y facilitar la señalización de actualizaciones tecnológicas significativas al mercado".

Bluetooth 5 ofrece, para BLE , opciones que pueden duplicar la velocidad de datos ( ráfaga de 2 Mbit/s) a expensas del alcance, o proporcionar hasta cuatro veces el alcance a expensas de la velocidad de datos. El aumento de las transmisiones podría ser importante para los dispositivos de Internet de las cosas, donde muchos nodos se conectan a lo largo de toda una casa. Bluetooth 5 aumenta la capacidad de los servicios sin conexión, como la navegación relevante para la ubicación [115] de las conexiones Bluetooth de bajo consumo. [116] [117] [118]

Las principales áreas de mejora son:

Funciones agregadas en CSA5 – integradas en v5.0:

En esta versión de la especificación se eliminaron las siguientes características:

El SIG de Bluetooth presentó Bluetooth 5.1 el 21 de enero de 2019. [120]

Las principales áreas de mejora son:

Características agregadas en el Anexo de especificación básica (CSA) 6, integradas en v5.1:

En esta versión de la especificación se eliminaron las siguientes características:

El 31 de diciembre de 2019, el SIG de Bluetooth publicó la versión 5.2 de la especificación básica de Bluetooth. La nueva especificación añade nuevas características: [121]

El SIG de Bluetooth publicó la versión 5.3 de la especificación básica de Bluetooth el 13 de julio de 2021. Las mejoras de funciones de Bluetooth 5.3 son: [128]

En esta versión de la especificación se eliminaron las siguientes características:

El SIG de Bluetooth publicó la versión 5.4 de la especificación básica de Bluetooth el 7 de febrero de 2023. Esta nueva versión agrega las siguientes características: [129]

El SIG de Bluetooth publicó la versión 6.0 de la especificación básica de Bluetooth el 27 de agosto de 2024. [130] Esta versión agrega las siguientes características: [131]

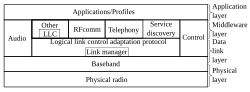

Buscando ampliar la compatibilidad de los dispositivos Bluetooth, los dispositivos que adhieren al estándar utilizan una interfaz llamada HCI (Host Controller Interface) entre el host y el controlador.

Protocolos de alto nivel como el SDP (Protocolo utilizado para encontrar otros dispositivos Bluetooth dentro del rango de comunicación, también responsable de detectar el funcionamiento de los dispositivos dentro del rango), RFCOMM (Protocolo utilizado para emular conexiones de puerto serie) y TCS (Protocolo de control de telefonía) interactúan con el controlador de banda base a través del L2CAP (Protocolo de control y adaptación de enlace lógico). El protocolo L2CAP es responsable de la segmentación y reensamblado de los paquetes.

El hardware que compone el dispositivo Bluetooth está formado, lógicamente, por dos partes; que pueden estar o no separadas físicamente. Un dispositivo de radio, encargado de modular y transmitir la señal; y un controlador digital. El controlador digital es probablemente una CPU, una de cuyas funciones es ejecutar un Controlador de Enlace; e interconecta con el dispositivo anfitrión; pero algunas funciones pueden estar delegadas al hardware. El Controlador de Enlace es responsable del procesamiento de la banda base y de la gestión de los protocolos ARQ y FEC de capa física. Además, maneja las funciones de transferencia (tanto asíncrona como síncrona), codificación de audio (p. ej. SBC (códec) ) y cifrado de datos. La CPU del dispositivo es la encargada de atender las instrucciones relacionadas con Bluetooth del dispositivo anfitrión, con el fin de simplificar su funcionamiento. Para ello, la CPU ejecuta un software llamado Link Manager que tiene la función de comunicarse con otros dispositivos a través del protocolo LMP.

Un dispositivo Bluetooth es un dispositivo inalámbrico de corto alcance . Los dispositivos Bluetooth se fabrican en chips de circuitos integrados RF CMOS ( circuitos RF ). [132] [133]

Bluetooth se define como una arquitectura de protocolo de capas que consta de protocolos básicos, protocolos de reemplazo de cables, protocolos de control de telefonía y protocolos adoptados. [134] Los protocolos obligatorios para todas las pilas Bluetooth son LMP, L2CAP y SDP. Además, los dispositivos que se comunican con Bluetooth casi universalmente pueden usar estos protocolos: HCI y RFCOMM. [ cita requerida ]

El Link Manager (LM) es el sistema que gestiona el establecimiento de la conexión entre dispositivos. Es el responsable del establecimiento, autenticación y configuración del enlace. El Link Manager localiza a otros gestores y se comunica con ellos a través del protocolo de gestión del enlace LMP. Para realizar su función como proveedor de servicios, el LM utiliza los servicios incluidos en el Link Controller (LC). El protocolo Link Manager consta básicamente de varias PDU (Protocol Data Units) que se envían de un dispositivo a otro. A continuación se muestra una lista de los servicios soportados:

La interfaz del controlador host proporciona una interfaz de comando entre el controlador y el host.

El protocolo de control y adaptación de enlaces lógicos (L2CAP) se utiliza para multiplexar varias conexiones lógicas entre dos dispositivos mediante diferentes protocolos de nivel superior. Proporciona segmentación y reensamblado de paquetes en el aire.

En el modo básico , L2CAP proporciona paquetes con una carga útil configurable hasta 64 kB, con 672 bytes como MTU predeterminada y 48 bytes como la MTU mínima obligatoria admitida.

En los modos de retransmisión y control de flujo , L2CAP se puede configurar para datos isócronos o datos confiables por canal realizando retransmisiones y comprobaciones de CRC.

El Anexo 1 de la Especificación básica de Bluetooth agrega dos modos L2CAP adicionales a la especificación básica. Estos modos desestiman de manera efectiva los modos originales de Retransmisión y Control de flujo:

La confiabilidad en cualquiera de estos modos está garantizada opcionalmente y/o adicionalmente por la interfaz aérea Bluetooth BDR/EDR de capa inferior configurando la cantidad de retransmisiones y el tiempo de espera de vaciado (tiempo después del cual la radio vacía los paquetes). La secuenciación en orden está garantizada por la capa inferior.

Sólo los canales L2CAP configurados en ERTM o SM pueden operarse a través de enlaces lógicos AMP.

El protocolo de descubrimiento de servicios (SDP) permite que un dispositivo descubra los servicios ofrecidos por otros dispositivos y sus parámetros asociados. Por ejemplo, cuando se utiliza un teléfono móvil con un auricular Bluetooth, el teléfono utiliza el SDP para determinar qué perfiles Bluetooth puede utilizar el auricular (perfil de auricular, perfil de manos libres (HFP), perfil de distribución de audio avanzado (A2DP), etc.) y los ajustes del multiplexor de protocolo necesarios para que el teléfono se conecte al auricular utilizando cada uno de ellos. Cada servicio se identifica mediante un identificador único universal (UUID), y a los servicios oficiales (perfiles Bluetooth) se les asigna un UUID de formato corto (16 bits en lugar de los 128 completos).

Las comunicaciones por radiofrecuencia (RFCOMM) son un protocolo de reemplazo de cable que se utiliza para generar un flujo de datos en serie virtual. RFCOMM permite el transporte de datos binarios y emula las señales de control EIA-232 (anteriormente RS-232) sobre la capa de banda base de Bluetooth, es decir, es una emulación de puerto serie.

RFCOMM proporciona un flujo de datos simple y confiable al usuario, similar a TCP. Muchos perfiles relacionados con la telefonía lo utilizan directamente como portador de comandos AT, además de ser una capa de transporte para OBEX sobre Bluetooth.

Muchas aplicaciones Bluetooth utilizan RFCOMM debido a su amplio soporte y a que la API está disponible públicamente en la mayoría de los sistemas operativos. Además, las aplicaciones que utilizaban un puerto serial para comunicarse pueden migrarse rápidamente para utilizar RFCOMM.

El protocolo de encapsulación de red Bluetooth (BNEP) se utiliza para transferir datos de otra pila de protocolos a través de un canal L2CAP. Su principal finalidad es la transmisión de paquetes IP en el perfil de red de área personal. BNEP realiza una función similar a SNAP en redes LAN inalámbricas.

El perfil de control remoto utiliza el protocolo de transporte de control de audio y video (AVCTP) para transferir comandos AV/C a través de un canal L2CAP. Los botones de control de música de un auricular estéreo utilizan este protocolo para controlar el reproductor de música.

El Protocolo de transporte de distribución de audio/video (AVDTP) es utilizado por el perfil de distribución de audio avanzado ( A2DP ) para transmitir música a auriculares estéreo a través de un canal L2CAP destinado al perfil de distribución de video en la transmisión Bluetooth.

El Protocolo de Control de Telefonía – Binario (TCS BIN) es el protocolo orientado a bits que define la señalización de control de llamadas para el establecimiento de llamadas de voz y datos entre dispositivos Bluetooth. Además, "TCS BIN define los procedimientos de gestión de movilidad para gestionar grupos de dispositivos TCS Bluetooth".

El TCS-BIN solo lo utiliza el perfil de telefonía inalámbrica, que no logró atraer a los implementadores, por lo que solo tiene interés histórico.

Los protocolos adoptados son definidos por otras organizaciones de normalización e incorporados a la pila de protocolos de Bluetooth, lo que permite a Bluetooth codificar protocolos solo cuando es necesario. Los protocolos adoptados incluyen:

Según el tipo de paquete, los paquetes individuales pueden estar protegidos por corrección de errores , ya sea con corrección de errores de reenvío (FEC) de tasa 1/3 o con tasa 2/3. Además, los paquetes con CRC se retransmitirán hasta que sean reconocidos por una solicitud de repetición automática (ARQ).

Cualquier dispositivo Bluetooth en modo detectable transmite la siguiente información a pedido:

Cualquier dispositivo puede realizar una consulta para encontrar otros dispositivos a los que conectarse, y cualquier dispositivo puede configurarse para responder a dichas consultas. Sin embargo, si el dispositivo que intenta conectarse conoce la dirección del dispositivo, siempre responde a las solicitudes de conexión directa y transmite la información que se muestra en la lista anterior si se solicita. El uso de los servicios de un dispositivo puede requerir el emparejamiento o la aceptación por parte de su propietario, pero la conexión en sí puede ser iniciada por cualquier dispositivo y mantenerse hasta que se salga del alcance. Algunos dispositivos pueden conectarse solo a un dispositivo a la vez, y conectarse a ellos evita que se conecten a otros dispositivos y aparezcan en las consultas hasta que se desconecten del otro dispositivo.

Cada dispositivo tiene una dirección única de 48 bits . Sin embargo, estas direcciones no suelen aparecer en las consultas. En su lugar, se utilizan nombres de Bluetooth fáciles de usar que el usuario puede configurar. Este nombre aparece cuando otro usuario busca dispositivos y en las listas de dispositivos emparejados.

La mayoría de los teléfonos celulares tienen el nombre de Bluetooth configurado con el fabricante y el modelo del teléfono de manera predeterminada. La mayoría de los teléfonos celulares y computadoras portátiles solo muestran los nombres de Bluetooth y se requieren programas especiales para obtener información adicional sobre los dispositivos remotos. Esto puede resultar confuso ya que, por ejemplo, podría haber varios teléfonos celulares dentro del alcance llamados T610 (consulte Bluejacking ).

Muchos servicios ofrecidos a través de Bluetooth pueden exponer datos privados o permitir que una parte que se conecta controle el dispositivo Bluetooth. Por razones de seguridad, es necesario reconocer dispositivos específicos y, por lo tanto, permitir el control sobre qué dispositivos pueden conectarse a un dispositivo Bluetooth determinado. Al mismo tiempo, es útil que los dispositivos Bluetooth puedan establecer una conexión sin la intervención del usuario (por ejemplo, tan pronto como estén dentro del alcance).

Para resolver este conflicto, Bluetooth utiliza un proceso denominado enlace , y un enlace se genera a través de un proceso denominado emparejamiento . El proceso de emparejamiento se activa ya sea por una solicitud específica de un usuario para generar un enlace (por ejemplo, el usuario solicita explícitamente "Agregar un dispositivo Bluetooth"), o se activa automáticamente cuando se conecta a un servicio donde (por primera vez) se requiere la identidad de un dispositivo por motivos de seguridad. Estos dos casos se conocen como enlace dedicado y enlace general respectivamente.

El emparejamiento suele implicar cierto nivel de interacción del usuario. Esta interacción del usuario confirma la identidad de los dispositivos. Cuando se completa el emparejamiento, se forma un vínculo entre los dos dispositivos, lo que permite que estos dos dispositivos se conecten en el futuro sin repetir el proceso de emparejamiento para confirmar las identidades de los dispositivos. Cuando lo desee, el usuario puede eliminar la relación de vinculación.

Durante el emparejamiento, los dos dispositivos establecen una relación mediante la creación de un secreto compartido conocido como clave de enlace . Si ambos dispositivos almacenan la misma clave de enlace, se dice que están emparejados o enlazados . Un dispositivo que desea comunicarse solo con un dispositivo enlazado puede autenticar criptográficamente la identidad del otro dispositivo, asegurándose de que sea el mismo dispositivo con el que se emparejó anteriormente. Una vez que se genera una clave de enlace, se puede cifrar un enlace ACL autenticado entre los dispositivos para proteger los datos intercambiados contra escuchas clandestinas . Los usuarios pueden eliminar las claves de enlace de cualquiera de los dispositivos, lo que elimina el enlace entre los dispositivos, por lo que es posible que un dispositivo tenga una clave de enlace almacenada para un dispositivo con el que ya no está emparejado.

Los servicios Bluetooth generalmente requieren encriptación o autenticación y, por lo tanto, requieren emparejamiento antes de permitir que un dispositivo remoto se conecte. Algunos servicios, como Object Push Profile, optan por no requerir explícitamente autenticación o encriptación para que el emparejamiento no interfiera con la experiencia del usuario asociada con los casos de uso del servicio.

Los mecanismos de emparejamiento cambiaron significativamente con la introducción del emparejamiento simple seguro en Bluetooth v2.1. A continuación, se resumen los mecanismos de emparejamiento:

El SSP se considera simple por las siguientes razones:

Antes de la versión 2.1 de Bluetooth, no se requería cifrado y se podía desactivar en cualquier momento. Además, la clave de cifrado solo es válida durante aproximadamente 23,5 horas; el uso de una sola clave de cifrado durante más tiempo permite realizar ataques XOR simples para recuperar la clave de cifrado.

Bluetooth v2.1 soluciona este problema de las siguientes maneras:

Las claves de enlace pueden almacenarse en el sistema de archivos del dispositivo, no en el chip Bluetooth en sí. Muchos fabricantes de chips Bluetooth permiten que las claves de enlace se almacenen en el dispositivo; sin embargo, si el dispositivo es extraíble, esto significa que la clave de enlace se mueve con el dispositivo.

Bluetooth implementa confidencialidad , autenticación y derivación de claves con algoritmos personalizados basados en el cifrado de bloques SAFER+ . La generación de claves Bluetooth generalmente se basa en un PIN Bluetooth, que debe ingresarse en ambos dispositivos. Este procedimiento puede modificarse si uno de los dispositivos tiene un PIN fijo (por ejemplo, para auriculares o dispositivos similares con una interfaz de usuario restringida). Durante el emparejamiento, se genera una clave de inicialización o clave maestra, utilizando el algoritmo E22. [135] El cifrado de flujo E0 se utiliza para cifrar paquetes, otorgar confidencialidad y se basa en un secreto criptográfico compartido, es decir, una clave de enlace o clave maestra generada previamente. Esas claves, utilizadas para el cifrado posterior de datos enviados a través de la interfaz aérea, se basan en el PIN Bluetooth, que se ha ingresado en uno o ambos dispositivos.

En 2007, Andreas Becker publicó un resumen de las vulnerabilidades de Bluetooth. [136]

En septiembre de 2008, el Instituto Nacional de Normas y Tecnología (NIST) publicó una Guía de seguridad de Bluetooth como referencia para las organizaciones. En ella se describen las capacidades de seguridad de Bluetooth y cómo proteger las tecnologías Bluetooth de manera eficaz. Si bien Bluetooth tiene sus beneficios, es susceptible a ataques de denegación de servicio, escuchas clandestinas, ataques de intermediarios, modificación de mensajes y apropiación indebida de recursos. Los usuarios y las organizaciones deben evaluar su nivel aceptable de riesgo e incorporar la seguridad al ciclo de vida de los dispositivos Bluetooth. Para ayudar a mitigar los riesgos, en el documento del NIST se incluyen listas de verificación de seguridad con pautas y recomendaciones para crear y mantener piconets, auriculares y lectores de tarjetas inteligentes Bluetooth seguros. [137]

Bluetooth v2.1 (finalizada en 2007 y con la aparición de dispositivos de consumo en 2009) introduce cambios importantes en la seguridad de Bluetooth, incluido el emparejamiento. Consulta la sección sobre mecanismos de emparejamiento para obtener más información sobre estos cambios.

El bluejacking consiste en enviar una imagen o un mensaje de un usuario a otro usuario desprevenido a través de la tecnología inalámbrica Bluetooth. Entre las aplicaciones más comunes se incluyen mensajes breves, como "¡Te han robado información!" [138]. El bluejacking no implica la eliminación o alteración de ningún dato del dispositivo. [139]

También es posible alguna forma de DoS , incluso en dispositivos modernos, al enviar solicitudes de emparejamiento no solicitadas en rápida sucesión; esto se vuelve disruptivo porque la mayoría de los sistemas muestran una notificación en pantalla completa para cada solicitud de conexión, interrumpiendo cualquier otra actividad, especialmente en dispositivos menos potentes.

En 2001, Jakobsson y Wetzel de Bell Laboratories descubrieron fallas en el protocolo de emparejamiento de Bluetooth y también señalaron vulnerabilidades en el esquema de cifrado. [140] En 2003, Ben y Adam Laurie de AL Digital Ltd. descubrieron que fallas graves en algunas implementaciones deficientes de seguridad de Bluetooth pueden llevar a la divulgación de datos personales. [141] En un experimento posterior, Martin Herfurt de trifinite.group pudo hacer una prueba de campo en el recinto ferial CeBIT , mostrando la importancia del problema para el mundo. Se utilizó un nuevo ataque llamado BlueBug para este experimento. [142] En 2004, el primer supuesto virus que usa Bluetooth para propagarse entre teléfonos móviles apareció en el sistema operativo Symbian . [143] El virus fue descrito por primera vez por Kaspersky Lab y requiere que los usuarios confirmen la instalación de software desconocido antes de que pueda propagarse. El virus fue escrito como una prueba de concepto por un grupo de escritores de virus conocido como "29A" y enviado a grupos antivirus. Por lo tanto, debe considerarse como una amenaza de seguridad potencial (pero no real) para la tecnología Bluetooth o Symbian OS, ya que el virus nunca se ha propagado fuera de este sistema. En agosto de 2004, un experimento que estableció un récord mundial (ver también Bluetooth sniping ) mostró que el alcance de las radios Bluetooth de clase 2 podría extenderse a 1,78 km (1,11 mi) con antenas direccionales y amplificadores de señal. [144] Esto plantea una amenaza de seguridad potencial porque permite a los atacantes acceder a dispositivos Bluetooth vulnerables desde una distancia más allá de lo esperado. El atacante también debe poder recibir información de la víctima para establecer una conexión. No se puede realizar ningún ataque contra un dispositivo Bluetooth a menos que el atacante conozca su dirección Bluetooth y los canales por los que transmitir, aunque estos se pueden deducir en unos pocos minutos si el dispositivo está en uso. [145]

En enero de 2005, apareció un gusano de malware móvil conocido como Lasco. El gusano comenzó a atacar teléfonos móviles que usaban el sistema operativo Symbian ( plataforma Serie 60 ) utilizando dispositivos con Bluetooth habilitado para replicarse y propagarse a otros dispositivos. El gusano se autoinstala y comienza una vez que el usuario móvil aprueba la transferencia del archivo (Velasco.sis) desde otro dispositivo. Una vez instalado, el gusano comienza a buscar otros dispositivos con Bluetooth habilitado para infectar. Además, el gusano infecta otros archivos .SIS en el dispositivo, lo que permite la replicación a otro dispositivo mediante el uso de medios extraíbles ( Secure Digital , CompactFlash , etc.). El gusano puede hacer que el dispositivo móvil sea inestable. [146]

En abril de 2005, investigadores de seguridad de la Universidad de Cambridge publicaron los resultados de su implementación real de ataques pasivos contra el emparejamiento basado en PIN entre dispositivos Bluetooth comerciales. Confirmaron que los ataques son prácticamente rápidos y que el método de establecimiento de clave simétrica de Bluetooth es vulnerable. Para rectificar esta vulnerabilidad, diseñaron una implementación que mostraba que el establecimiento de clave asimétrica más fuerte es factible para ciertas clases de dispositivos, como los teléfonos móviles. [147]

En junio de 2005, Yaniv Shaked [148] y Avishai Wool [149] publicaron un artículo en el que describían métodos pasivos y activos para obtener el PIN de un enlace Bluetooth. El ataque pasivo permite a un atacante equipado adecuadamente espiar las comunicaciones y suplantar la identidad del atacante en el momento del emparejamiento inicial. El método activo hace uso de un mensaje especialmente construido que debe insertarse en un punto específico del protocolo para que el maestro y el esclavo repitan el proceso de emparejamiento. Después de eso, se puede utilizar el primer método para descifrar el PIN. La principal debilidad de este ataque es que requiere que el usuario de los dispositivos atacados vuelva a introducir el PIN durante el ataque cuando el dispositivo se lo solicita. Además, este ataque activo probablemente requiere hardware personalizado, ya que la mayoría de los dispositivos Bluetooth disponibles comercialmente no son capaces de realizar la sincronización necesaria. [150]

En agosto de 2005, la policía de Cambridgeshire (Inglaterra) emitió advertencias sobre ladrones que utilizaban teléfonos con Bluetooth para rastrear otros dispositivos olvidados en los automóviles. La policía recomienda a los usuarios que se aseguren de desactivar cualquier conexión de red móvil si dejan sus computadoras portátiles y otros dispositivos en ese lugar. [151]

En abril de 2006, investigadores de Secure Network y F-Secure publicaron un informe que advierte sobre la gran cantidad de dispositivos que quedan en estado visible y emitieron estadísticas sobre la propagación de varios servicios Bluetooth y la facilidad de propagación de un eventual gusano Bluetooth. [152]

En octubre de 2006, en la conferencia de seguridad Hack.lu en Luxemburgo, Kevin Finistere y Thierry Zoller demostraron y lanzaron un shell de acceso remoto a través de Bluetooth en Mac OS X v10.3.9 y v10.4. También demostraron el primer descifrador de claves de enlace y PIN de Bluetooth, que se basa en la investigación de Wool y Shaked. [153]

En abril de 2017, los investigadores de seguridad de Armis descubrieron múltiples vulnerabilidades en el software de Bluetooth en varias plataformas, incluidas Microsoft Windows , Linux , Apple iOS y Google Android . Estas vulnerabilidades se denominan colectivamente " BlueBorne ". Las vulnerabilidades permiten a un atacante conectarse a dispositivos o sistemas sin autenticación y pueden darles "control virtualmente total sobre el dispositivo". Armis se puso en contacto con Google, Microsoft, Apple, Samsung y desarrolladores de Linux para permitirles parchear su software antes del anuncio coordinado de las vulnerabilidades el 12 de septiembre de 2017. [154]

En julio de 2018, Lior Neumann y Eli Biham , investigadores del Technion – Instituto Tecnológico de Israel, identificaron una vulnerabilidad de seguridad en los últimos procedimientos de emparejamiento de Bluetooth: Secure Simple Pairing y LE Secure Connections. [155] [156]

Además, en octubre de 2018, Karim Lounis, un investigador de seguridad de redes de la Queen's University, identificó una vulnerabilidad de seguridad, llamada CDV (Connection Dumping Vulnerability), en varios dispositivos Bluetooth que permite a un atacante interrumpir una conexión Bluetooth existente y provocar la desautenticación y la desconexión de los dispositivos involucrados. El investigador demostró el ataque en varios dispositivos de diferentes categorías y de diferentes fabricantes. [157]

En agosto de 2019, investigadores de seguridad de la Universidad de Tecnología y Diseño de Singapur , el Centro Helmholtz para la Seguridad de la Información y la Universidad de Oxford descubrieron una vulnerabilidad, llamada KNOB (Negociación de claves de Bluetooth) en la negociación de claves que "forzaría las claves de cifrado negociadas, descifraría el texto cifrado espiado e inyectaría mensajes cifrados válidos (en tiempo real)". [158] [159] Google lanzó un parche de seguridad de Android el 5 de agosto de 2019, que eliminó esta vulnerabilidad. [160]

En noviembre de 2023, los investigadores de Eurecom revelaron una nueva clase de ataques conocidos como BLUFFS (Bluetooth Low Energy Forward and Future Secrecy Attacks). Estos 6 nuevos ataques amplían y funcionan en conjunto con los ataques KNOB y BIAS (Bluetooth Impersonation AttackS) conocidos anteriormente. Mientras que los ataques KNOB y BIAS anteriores permitían a un atacante descifrar y falsificar paquetes Bluetooth dentro de una sesión, BLUFFS extiende esta capacidad a todas las sesiones generadas por un dispositivo (incluidas las pasadas, presentes y futuras). Todos los dispositivos que ejecutan versiones Bluetooth 4.2 hasta la 5.4 inclusive se ven afectados. [161] [162]

Bluetooth utiliza el espectro de frecuencia de radio en el rango de 2,402 GHz a 2,480 GHz, [163] que es radiación no ionizante , de ancho de banda similar al utilizado por los teléfonos inalámbricos y móviles. No se ha demostrado ningún daño específico, a pesar de que la transmisión inalámbrica ha sido incluida por IARC en la lista de posibles carcinógenos . La potencia máxima de salida de una radio Bluetooth es de 100 mW para la Clase 1, 2,5 mW para la Clase 2 y 1 mW para los dispositivos de la Clase 3. Incluso la potencia máxima de salida de la Clase 1 es un nivel inferior al de los teléfonos móviles de menor potencia. [164] UMTS y W-CDMA emiten 250 mW, GSM1800/1900 emiten 1000 mW y GSM850/900 emiten 2000 mW.

La Copa Mundial de Innovación Bluetooth, una iniciativa de marketing del Grupo de Interés Especial (SIG) de Bluetooth, fue una competición internacional que fomentaba el desarrollo de innovaciones para aplicaciones que aprovecharan la tecnología Bluetooth en productos deportivos, de fitness y de atención sanitaria. La competición tenía como objetivo estimular nuevos mercados. [165]

En 2013, la Copa Mundial de Innovación Bluetooth se transformó en los premios Bluetooth Breakthrough Awards. Posteriormente, Bluetooth SIG lanzó el premio Imagine Blue en 2016 en Bluetooth World. [166] El programa de premios Bluetooth Breakthrough Awards destaca los productos y aplicaciones más innovadores disponibles en la actualidad, los prototipos que se lanzarán próximamente y los proyectos dirigidos por estudiantes en desarrollo. [167]

Los Bluetooth Experience Icons toman prestadas dos de estas tres características: el color azul y el símbolo inspirado en las runas.

El soporte de Bluetooth no funciona y no va a desaparecer.

De estos, es posible que eche de menos la compatibilidad con Bluetooth. Desafortunadamente, el código actual no funciona y no está estructurado adecuadamente para fomentar un mayor desarrollo futuro.