Malware (un acrónimo de software malicioso ) [1] es cualquier software diseñado intencionalmente para causar interrupciones en una computadora , servidor , cliente o red de computadoras , filtrar información privada, obtener acceso no autorizado a información o sistemas, privar el acceso a la información o que interfiere sin saberlo con la seguridad y privacidad de la computadora del usuario . [1] [2] [3] [4] [5] Los investigadores tienden a clasificar el malware en uno o más subtipos (es decir , virus informáticos , gusanos , caballos de Troya , ransomware , spyware , adware , software fraudulento , limpiadores y keyloggers ). [1]

El malware plantea graves problemas a las personas y las empresas en Internet. [6] [7] Según el Informe sobre amenazas a la seguridad en Internet de 2018 (ISTR) de Symantec, el número de variantes de malware ha aumentado a 669 947 865 en 2017, lo que supone el doble de variantes de malware que en 2016. [ 8] Se predijo que el ciberdelito , que incluye ataques de malware y otros delitos cometidos por ordenador, costaría a la economía mundial 6 billones de dólares estadounidenses en 2021, y está aumentando a un ritmo del 15 % anual. [9] Desde 2021, el malware ha sido diseñado para atacar a los sistemas informáticos que ejecutan infraestructuras críticas como la red de distribución eléctrica . [10]

Las estrategias de defensa contra el malware difieren según el tipo de malware, pero la mayoría se pueden frustrar instalando software antivirus , cortafuegos , aplicando parches regularmente , protegiendo las redes contra intrusiones, realizando copias de seguridad periódicas y aislando los sistemas infectados . El malware puede diseñarse para evadir los algoritmos de detección del software antivirus. [8]

La noción de un programa informático autorreproductor se remonta a las teorías iniciales sobre el funcionamiento de autómatas complejos. [11] John von Neumann demostró que, en teoría, un programa podía reproducirse a sí mismo. Esto constituyó un resultado de plausibilidad en la teoría de la computabilidad . Fred Cohen experimentó con virus informáticos y confirmó el postulado de Neumann e investigó otras propiedades del malware, como la detectabilidad y la autoofuscación mediante cifrado rudimentario. Su tesis doctoral de 1987 versó sobre el tema de los virus informáticos. [12] La combinación de tecnología criptográfica como parte de la carga útil del virus, explotándola con fines de ataque, se inició e investigó a partir de mediados de la década de 1990, e incluye ideas iniciales de ransomware y evasión. [13]

Antes de que el acceso a Internet se generalizara, los virus se propagaban en los ordenadores personales infectando programas ejecutables o sectores de arranque de disquetes. Al insertar una copia de sí mismo en las instrucciones de código de máquina de estos programas o sectores de arranque , un virus hace que se ejecute siempre que se ejecute el programa o se arranque el disco. Los primeros virus informáticos se escribieron para Apple II y Mac , pero se generalizaron con el predominio de IBM PC y MS-DOS . El primer virus de IBM PC que apareció fue un virus del sector de arranque denominado (c)Brain , creado en 1986 por los hermanos Farooq Alvi en Pakistán. [14] Los distribuidores de malware engañaban al usuario para que iniciara o ejecutara desde un dispositivo o medio infectado. Por ejemplo, un virus podía hacer que un ordenador infectado añadiera código de ejecución automática a cualquier memoria USB que se le conectara. Cualquiera que conectara la memoria a otro ordenador configurado para ejecutarse automáticamente desde USB se infectaría a su vez y también transmitiría la infección de la misma forma. [15]

Los programas de correo electrónico más antiguos abrían automáticamente mensajes HTML que contenían código JavaScript potencialmente malicioso . Los usuarios también podían ejecutar archivos adjuntos maliciosos disfrazados en los mensajes de correo electrónico. El Informe de investigaciones sobre violaciones de datos de 2018 de Verizon , citado por CSO Online , afirma que los correos electrónicos son el principal método de distribución de malware, y representan el 96 % de la distribución de malware en todo el mundo. [16] [17]

Los primeros gusanos, programas infecciosos transmitidos por red , no surgieron en ordenadores personales, sino en sistemas Unix multitarea . El primer gusano conocido fue el gusano Morris de 1988, que infectó sistemas SunOS y VAX BSD . A diferencia de un virus, este gusano no se insertaba en otros programas, sino que explotaba agujeros de seguridad ( vulnerabilidades ) en programas de servidores de red y comenzaba a ejecutarse como un proceso independiente . [18] Este mismo comportamiento también lo utilizan los gusanos actuales. [19]

Con el auge de la plataforma Microsoft Windows en la década de 1990 y las macros flexibles de sus aplicaciones, se hizo posible escribir código infeccioso en el lenguaje de macros de Microsoft Word y programas similares. Estos virus de macro infectan documentos y plantillas en lugar de aplicaciones ( ejecutables ), pero se basan en el hecho de que las macros en un documento de Word son una forma de código ejecutable . [20]

Muchos de los primeros programas infecciosos, incluido el gusano Morris , el primer gusano de Internet, se escribieron como experimentos o bromas. [21] Hoy en día, tanto los piratas informáticos de sombrero negro como los gobiernos utilizan malware para robar información personal, financiera o comercial. [22] [23] Hoy en día, cualquier dispositivo que se conecte a un puerto USB (incluso luces, ventiladores, altavoces, juguetes o periféricos como un microscopio digital) se puede utilizar para propagar malware. Los dispositivos pueden infectarse durante la fabricación o el suministro si el control de calidad es inadecuado. [15]

Desde que se ha generalizado el acceso a Internet de banda ancha , el software malicioso se ha diseñado con mayor frecuencia con fines lucrativos. Desde 2003, la mayoría de los virus y gusanos de amplia difusión se han diseñado para tomar el control de las computadoras de los usuarios con fines ilícitos. [24] Las " computadoras zombi " infectadas pueden utilizarse para enviar correo basura , alojar datos de contrabando como pornografía infantil , [25] o para participar en ataques distribuidos de denegación de servicio como una forma de extorsión . [26] El malware se utiliza ampliamente contra sitios web gubernamentales o corporativos para recopilar información confidencial, [27] o para interrumpir su funcionamiento en general. Además, el malware puede utilizarse contra personas para obtener información como números o detalles de identificación personal, números de tarjetas bancarias o de crédito y contraseñas. [28] [29]

Además de generar dinero con fines delictivos, el malware puede utilizarse para sabotajes, a menudo por motivos políticos. Stuxnet , por ejemplo, fue diseñado para interrumpir equipos industriales muy específicos. Se han producido ataques con motivaciones políticas que se propagaron y paralizaron grandes redes informáticas, incluida la eliminación masiva de archivos y la corrupción de registros de arranque maestros , descritos como "asesinato informático". Tales ataques se realizaron contra Sony Pictures Entertainment (25 de noviembre de 2014, utilizando malware conocido como Shamoon o W32.Disttrack) y Saudi Aramco (agosto de 2012). [30] [31]

El malware se puede clasificar de numerosas maneras y ciertos programas maliciosos pueden caer en dos o más categorías simultáneamente. [1] En términos generales, el software se puede clasificar en tres tipos: [32] (i) goodware; (ii) greyware y (iii) malware.

Un virus informático es un software generalmente oculto dentro de otro programa aparentemente inocuo que puede producir copias de sí mismo e insertarlas en otros programas o archivos, y que generalmente realiza una acción dañina (como destruir datos). [33] Se han comparado con virus biológicos . [3] Un ejemplo de esto es una infección de ejecución portátil, una técnica, generalmente utilizada para propagar malware, que inserta datos adicionales o código ejecutable en archivos PE . [34] Un virus informático es un software que se incrusta en algún otro software ejecutable (incluido el propio sistema operativo) en el sistema de destino sin el conocimiento y consentimiento del usuario y cuando se ejecuta, el virus se propaga a otros archivos ejecutables.

Un gusano es un software malicioso autónomo que se transmite activamente a través de una red para infectar otros equipos y puede copiarse a sí mismo sin infectar archivos. Estas definiciones llevan a la observación de que un virus requiere que el usuario ejecute un software o sistema operativo infectado para que el virus se propague, mientras que un gusano se propaga por sí solo. [35]

Una vez que un software malicioso se instala en un sistema, es esencial que permanezca oculto para evitar su detección. Los paquetes de software conocidos como rootkits permiten esta ocultación modificando el sistema operativo del host para que el malware quede oculto al usuario. Los rootkits pueden impedir que un proceso dañino sea visible en la lista de procesos del sistema o impedir que se lean sus archivos. [36]

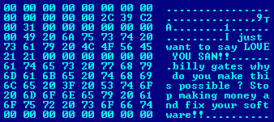

Algunos tipos de software dañino contienen rutinas para evadir los intentos de identificación y/o eliminación, no solo para ocultarse. Un ejemplo temprano de este comportamiento se registra en el relato de Jargon File sobre un par de programas que infestaron un sistema de tiempo compartido CP-V de Xerox:

Cada trabajo fantasma detectaría el hecho de que el otro había sido eliminado y comenzaría una nueva copia del programa recientemente detenido en unos pocos milisegundos. La única forma de eliminar ambos trabajos fantasma era eliminarlos simultáneamente (algo muy difícil) o bloquear deliberadamente el sistema. [37]

Una puerta trasera es un término amplio para un programa informático que permite a un atacante un acceso remoto no autorizado persistente a la máquina de una víctima, a menudo sin su conocimiento. [38] El atacante normalmente utiliza otro ataque (como un troyano , un gusano o un virus ) para eludir los mecanismos de autenticación, generalmente a través de una red no segura, como Internet, para instalar la aplicación de puerta trasera. Una puerta trasera también puede ser un efecto secundario de un error de software en un software legítimo que es explotado por un atacante para obtener acceso a la computadora o red de una víctima.

A menudo se ha sugerido la idea de que los fabricantes de ordenadores preinstalan puertas traseras en sus sistemas para proporcionar asistencia técnica a los clientes, pero esto nunca se ha verificado de forma fiable. En 2014 se informó de que las agencias del gobierno de Estados Unidos habían estado desviando ordenadores adquiridos por aquellos considerados "objetivos" a talleres secretos en los que se instalaba software o hardware que permitía el acceso remoto por parte de la agencia, lo que se considera una de las operaciones más productivas para obtener acceso a redes de todo el mundo. [39] Las puertas traseras pueden instalarse mediante caballos de Troya, gusanos , implantes u otros métodos. [40] [41]

Un caballo de Troya se hace pasar por un programa o una utilidad normal y benigna para persuadir a la víctima de que lo instale. Un caballo de Troya suele llevar una función destructiva oculta que se activa cuando se inicia la aplicación. El término se deriva de la antigua historia griega del caballo de Troya utilizado para invadir la ciudad de Troya de forma sigilosa. [42] [43]

Los caballos de Troya generalmente se propagan mediante alguna forma de ingeniería social , por ejemplo, cuando se engaña a un usuario para que ejecute un archivo adjunto de correo electrónico disfrazado de no sospechoso (por ejemplo, un formulario de rutina para completar), o mediante una descarga automática . Aunque su carga útil puede ser cualquier cosa, muchos formularios modernos actúan como una puerta trasera, contactando a un controlador (llamando a casa) que luego puede tener acceso no autorizado a la computadora afectada, potencialmente instalando software adicional como un keylogger para robar información confidencial, software de criptominería o adware para generar ingresos para el operador del troyano. [44] Si bien los caballos de Troya y las puertas traseras no son fácilmente detectables por sí mismos, las computadoras pueden parecer funcionar más lentamente, emitir más calor o ruido de ventilador debido al uso intensivo del procesador o la red, como puede ocurrir cuando se instala software de criptominería. Los criptomineros pueden limitar el uso de recursos y/o solo ejecutarse durante tiempos de inactividad en un intento de evadir la detección.

A diferencia de los virus y gusanos informáticos, los caballos de Troya generalmente no intentan inyectarse en otros archivos ni propagarse de otro modo. [45]

En la primavera de 2017, los usuarios de Mac fueron afectados por la nueva versión del troyano de acceso remoto Proton (RAT) [46] entrenado para extraer datos de contraseñas de varias fuentes, como datos de autocompletar del navegador, la cadena de llaves de Mac OS y bóvedas de contraseñas. [47]

Los droppers son un subtipo de troyanos que tienen como único objetivo distribuir malware en el sistema que infectan con el deseo de subvertir la detección mediante el sigilo y una carga útil ligera. [48] Es importante no confundir un dropper con un loader o stager. Un loader o stager simplemente cargará una extensión del malware (por ejemplo, una colección de funciones maliciosas a través de la inyección de una biblioteca de vínculos dinámicos reflexiva) en la memoria. El propósito es mantener la etapa inicial ligera e indetectable. Un dropper simplemente descarga más malware al sistema.

El ransomware impide que un usuario acceda a sus archivos hasta que se pague un rescate. Existen dos variantes de ransomware: el ransomware criptográfico y el ransomware bloqueador. [49] El ransomware bloqueador simplemente bloquea un sistema informático sin cifrar su contenido, mientras que el ransomware criptográfico bloquea un sistema y cifra su contenido. Por ejemplo, programas como CryptoLocker cifran archivos de forma segura y solo los descifran tras el pago de una suma sustancial de dinero. [50]

Las pantallas de bloqueo, o bloqueadores de pantalla, son un tipo de ransomware de "policía cibernética" que bloquea las pantallas en dispositivos Windows o Android con una acusación falsa de recolectar contenido ilegal, tratando de asustar a las víctimas para que paguen una tarifa. [51] Jisut y SLocker afectan a los dispositivos Android más que otras pantallas de bloqueo, y Jisut representa casi el 60 por ciento de todas las detecciones de ransomware para Android. [52]

El ransomware basado en cifrado, como sugiere su nombre, es un tipo de ransomware que cifra todos los archivos de una máquina infectada. Estos tipos de malware muestran una ventana emergente que informa al usuario de que sus archivos han sido cifrados y que debe pagar (normalmente en Bitcoin) para recuperarlos. Algunos ejemplos de ransomware basado en cifrado son CryptoLocker y WannaCry . [53]

Algunos programas maliciosos se utilizan para generar dinero mediante el fraude de clics , haciendo que parezca que el usuario de la computadora hizo clic en un enlace publicitario en un sitio, lo que generó un pago del anunciante. En 2012, se estimó que entre el 60 y el 70 % de todo el malware activo utilizaba algún tipo de fraude de clics, y el 22 % de todos los clics en anuncios eran fraudulentos. [54]

Grayware es cualquier aplicación o archivo no deseado que puede empeorar el rendimiento de las computadoras y puede causar riesgos de seguridad, pero que no existe consenso o datos suficientes para clasificarlos como malware. [32] Los tipos de greyware generalmente incluyen spyware , adware , marcadores fraudulentos , programas de broma ("jokeware") y herramientas de acceso remoto . [38] Por ejemplo, en un momento dado, los discos compactos Sony BMG instalaron silenciosamente un rootkit en las computadoras de los compradores con la intención de evitar copias ilícitas. [55]

Los programas potencialmente no deseados (PUP) son aplicaciones que se considerarían no deseadas a pesar de que a menudo son descargadas intencionalmente por el usuario. [56] Los PUP incluyen spyware, adware y marcadores fraudulentos.

Muchos productos de seguridad clasifican a los generadores de claves no autorizados como PUP, aunque con frecuencia contienen malware real además de su propósito aparente. [57] De hecho, Kammerstetter et al. (2012) [57] estimaron que hasta el 55% de los generadores de claves podrían contener malware y que aproximadamente el 36% de los generadores de claves maliciosos no eran detectados por el software antivirus.

Algunos tipos de adware desactivan la protección antivirus y antimalware; existen soluciones técnicas disponibles. [58]

Los programas diseñados para monitorear la navegación web de los usuarios, mostrar anuncios no solicitados o redirigir los ingresos de marketing de afiliados se denominan software espía . Los programas espía no se propagan como los virus, sino que generalmente se instalan explotando agujeros de seguridad. También pueden estar ocultos y empaquetados junto con software instalado por el usuario no relacionado. [59] El rootkit de Sony BMG tenía como objetivo evitar la copia ilícita, pero también informaba sobre los hábitos de escucha de los usuarios y creaba vulnerabilidades de seguridad adicionales sin querer. [55]

El software antivirus suele utilizar dos técnicas para detectar malware: (i) análisis estático y (ii) análisis dinámico/heurístico. [60] El análisis estático implica estudiar el código de software de un programa potencialmente malicioso y generar una firma de ese programa. Esta información se utiliza luego para comparar los archivos escaneados por un programa antivirus. Debido a que este enfoque no es útil para el malware que aún no se ha estudiado, el software antivirus puede utilizar el análisis dinámico para monitorear cómo se ejecuta el programa en una computadora y bloquearlo si realiza una actividad inesperada.

El objetivo de cualquier malware es ocultarse de la detección por parte de los usuarios o del software antivirus. [1] Detectar malware potencial es difícil por dos razones. La primera es que es difícil determinar si el software es malicioso. [32] La segunda es que el malware utiliza medidas técnicas para dificultar su detección. [60] Se estima que el 33% del malware no es detectado por el software antivirus. [57]

La técnica antidetección más comúnmente empleada implica cifrar la carga útil del malware para evitar que el software antivirus reconozca la firma. [32] Las herramientas como los encriptadores vienen con un blob cifrado de código malicioso y un stub de descifrado. El stub descifra el blob y lo carga en la memoria. Debido a que el antivirus normalmente no escanea la memoria y solo escanea los archivos en el disco, esto permite que el malware evada la detección. El malware avanzado tiene la capacidad de transformarse en diferentes variaciones, lo que hace que sea menos probable que se detecte debido a las diferencias en sus firmas. Esto se conoce como malware polimórfico. Otras técnicas comunes utilizadas para evadir la detección incluyen, de común a poco común: [61] (1) evasión del análisis y la detección mediante la toma de huellas digitales del entorno cuando se ejecuta; [62] (2) confundir los métodos de detección de las herramientas automatizadas. Esto permite que el malware evite la detección por tecnologías como el software antivirus basado en firmas al cambiar el servidor utilizado por el malware; [61] (3) evasión basada en el tiempo. Esto es cuando el malware se ejecuta en ciertos momentos o después de ciertas acciones realizadas por el usuario, por lo que se ejecuta durante ciertos períodos vulnerables, como durante el proceso de arranque, mientras permanece inactivo el resto del tiempo; (4) ofuscar datos internos para que las herramientas automatizadas no detecten el malware; [63] (v) técnicas de ocultación de información, a saber, stegomalware ; [64] y (5) malware sin archivos que se ejecuta dentro de la memoria en lugar de usar archivos y utiliza herramientas del sistema existentes para llevar a cabo actos maliciosos. El uso de binarios existentes para llevar a cabo actividades maliciosas es una técnica conocida como LotL, o Living off the Land. [65] Esto reduce la cantidad de artefactos forenses disponibles para analizar. Recientemente, este tipo de ataques se han vuelto más frecuentes con un aumento del 432% en 2017 y representan el 35% de los ataques en 2018. Dichos ataques no son fáciles de realizar, pero se están volviendo más frecuentes con la ayuda de kits de explotación. [66] [67]

Una vulnerabilidad es una debilidad, defecto o error de software en una aplicación , un ordenador completo, un sistema operativo o una red informática que es explotada por el malware para eludir las defensas o conseguir los privilegios que necesita para ejecutarse. Por ejemplo, TestDisk 6.4 o versiones anteriores contenían una vulnerabilidad que permitía a los atacantes inyectar código en Windows. [68] El malware puede explotar defectos de seguridad ( bugs o vulnerabilidades de seguridad ) en el sistema operativo, aplicaciones (como navegadores, por ejemplo, versiones anteriores de Microsoft Internet Explorer compatibles con Windows XP [69] ), o en versiones vulnerables de complementos de navegador como Adobe Flash Player , Adobe Acrobat o Reader , o Java SE . [70] [71] Por ejemplo, un método común es la explotación de una vulnerabilidad de desbordamiento de búfer , donde el software diseñado para almacenar datos en una región específica de la memoria no impide que se suministren más datos de los que el búfer puede acomodar. El malware puede proporcionar datos que desborden el búfer, con código ejecutable malicioso o datos después del final; Cuando se accede a esta carga útil, hace lo que determina el atacante, no el software legítimo.

El malware puede explotar vulnerabilidades descubiertas recientemente antes de que los desarrolladores hayan tenido tiempo de publicar un parche adecuado . [6] Incluso cuando se han publicado nuevos parches que solucionan la vulnerabilidad, es posible que no se instalen de inmediato, lo que permite que el malware se aproveche de los sistemas que carecen de parches. A veces, incluso la aplicación de parches o la instalación de nuevas versiones no desinstalan automáticamente las versiones antiguas.

Existen varias formas en las que los usuarios pueden mantenerse informados y protegidos de las vulnerabilidades de seguridad en el software. Los proveedores de software suelen anunciar actualizaciones que abordan problemas de seguridad. [72] A las vulnerabilidades comunes se les asignan identificadores únicos (ID CVE) y se enumeran en bases de datos públicas como la Base de datos de vulnerabilidades nacional . Herramientas como Secunia PSI, [73] gratuita para uso personal, pueden escanear una computadora en busca de software obsoleto con vulnerabilidades conocidas e intentar actualizarlo. Los firewalls y los sistemas de prevención de intrusiones pueden monitorear el tráfico de la red en busca de actividad sospechosa que pueda indicar un ataque. [74]

A los usuarios y programas se les pueden asignar más privilegios de los que necesitan, y el malware puede aprovecharse de ello. Por ejemplo, de 940 aplicaciones de Android analizadas, un tercio de ellas solicitaban más privilegios de los que necesitaban. [75] Las aplicaciones dirigidas a la plataforma Android pueden ser una fuente importante de infección por malware, pero una solución es utilizar software de terceros para detectar aplicaciones a las que se les han asignado privilegios excesivos. [76]

Algunos sistemas permiten a todos los usuarios realizar cambios en los componentes o configuraciones principales del sistema, lo que hoy se considera un acceso con privilegios excesivos . Este era el procedimiento operativo estándar para los primeros sistemas de microcomputadoras y computadoras domésticas, donde no había distinción entre un administrador o root y un usuario normal del sistema. En algunos sistemas, los usuarios no administradores tienen privilegios excesivos por diseño, en el sentido de que se les permite modificar las estructuras internas del sistema. En algunos entornos, los usuarios tienen privilegios excesivos porque se les ha otorgado de manera inapropiada el estatus de administrador o equivalente. [77] Esto puede deberse a que los usuarios tienden a exigir más privilegios de los que necesitan, por lo que a menudo terminan recibiendo privilegios innecesarios. [78]

Algunos sistemas permiten que el código ejecutado por un usuario acceda a todos los derechos de ese usuario, lo que se conoce como código con privilegios excesivos. Este también era un procedimiento operativo estándar para los primeros sistemas de microcomputadoras y computadoras domésticas. El malware, que se ejecuta como código con privilegios excesivos, puede usar este privilegio para subvertir el sistema. Casi todos los sistemas operativos populares en la actualidad, y también muchas aplicaciones de scripts, permiten que el código tenga demasiados privilegios, generalmente en el sentido de que cuando un usuario ejecuta un código, el sistema le otorga a ese código todos los derechos de ese usuario. [ cita requerida ]

Un ataque de credenciales ocurre cuando se piratea una cuenta de usuario con privilegios administrativos y esa cuenta se utiliza para proporcionar malware con los privilegios adecuados. [79] Normalmente, el ataque tiene éxito porque se utiliza la forma más débil de seguridad de la cuenta, que suele ser una contraseña corta que se puede piratear mediante un diccionario o un ataque de fuerza bruta . El uso de contraseñas seguras y la habilitación de la autenticación de dos factores pueden reducir este riesgo. Con esta última habilitada, incluso si un atacante puede piratear la contraseña, no puede usar la cuenta sin que también tenga el token en posesión del usuario legítimo de esa cuenta.

La homogeneidad puede ser una vulnerabilidad. Por ejemplo, cuando todos los ordenadores de una red ejecutan el mismo sistema operativo, al explotar uno, un gusano puede explotarlos a todos: [80] En particular, Microsoft Windows o Mac OS X tienen una cuota de mercado tan grande que una vulnerabilidad explotada que se concentre en cualquiera de los dos sistemas operativos podría subvertir una gran cantidad de sistemas. Se estima que aproximadamente el 83% de las infecciones de malware entre enero y marzo de 2020 se propagaron a través de sistemas que ejecutaban Windows 10. [ 81] Este riesgo se mitiga segmentando las redes en diferentes subredes y configurando cortafuegos para bloquear el tráfico entre ellas. [82] [83]

Los programas anti-malware (a veces también llamados antivirus ) bloquean y eliminan algunos o todos los tipos de malware. Por ejemplo, Microsoft Security Essentials (para Windows XP, Vista y Windows 7) y Windows Defender (para Windows 8 , 10 y 11 ) brindan protección en tiempo real. La herramienta de eliminación de software malintencionado de Windows elimina el software malintencionado del sistema. [84] Además, varios programas antivirus capaces están disponibles para descarga gratuita desde Internet (generalmente restringidos a uso no comercial). [85] Las pruebas encontraron que algunos programas gratuitos compiten con los comerciales. [85] [86] [87]

Normalmente, el software antivirus puede combatir el malware de las siguientes maneras:

Un componente específico del software anti-malware, comúnmente conocido como escáner en tiempo real o en tiempo real, se conecta profundamente al núcleo o núcleo del sistema operativo y funciona de manera similar a cómo ciertos programas maliciosos intentarían operar, aunque con el permiso informado del usuario para proteger el sistema. Cada vez que el sistema operativo accede a un archivo, el escáner en tiempo real verifica si el archivo está infectado o no. Por lo general, cuando se encuentra un archivo infectado, la ejecución se detiene y el archivo se pone en cuarentena para evitar más daños con la intención de prevenir un daño irreversible del sistema. La mayoría de los antivirus permiten a los usuarios anular este comportamiento. Esto puede tener un impacto considerable en el rendimiento del sistema operativo, aunque el grado de impacto depende de cuántas páginas crea en la memoria virtual . [91]

El sandboxing es un modelo de seguridad que confina las aplicaciones dentro de un entorno controlado, restringiendo sus operaciones a acciones "seguras" autorizadas y aislándolas de otras aplicaciones en el host. También limita el acceso a los recursos del sistema, como la memoria y el sistema de archivos, para mantener el aislamiento. [89]

El sandbox del navegador es una medida de seguridad que aísla los procesos y las pestañas del navegador web del sistema operativo para evitar que el código malicioso explote las vulnerabilidades. Ayuda a proteger contra malware, exploits de día cero y fugas de datos involuntarias al atrapar código potencialmente dañino dentro del sandbox. Implica crear procesos separados, limitar el acceso a los recursos del sistema, ejecutar contenido web en procesos aislados, monitorear las llamadas del sistema y las restricciones de memoria. La comunicación entre procesos (IPC) se utiliza para la comunicación segura entre procesos. Escapar del sandbox implica apuntar a las vulnerabilidades en el mecanismo del sandbox o las características del sandbox del sistema operativo. [90] [92]

Si bien el sandboxing no es infalible, reduce significativamente la superficie de ataque de las amenazas comunes. Mantener actualizados los navegadores y los sistemas operativos es crucial para mitigar las vulnerabilidades. [90] [92]

Los análisis de vulnerabilidad del sitio web verifican el sitio web, detectan malware, pueden notar software desactualizado y pueden informar problemas de seguridad conocidos, con el fin de reducir el riesgo de que el sitio se vea comprometido.

La estructuración de una red como un conjunto de redes más pequeñas y la limitación del flujo de tráfico entre ellas a lo que se sabe que es legítimo pueden dificultar la capacidad del malware infeccioso de replicarse en la red más amplia. Las redes definidas por software proporcionan técnicas para implementar dichos controles.

Como último recurso, los equipos pueden protegerse contra el malware, y el riesgo de que los equipos infectados difundan información fiable puede reducirse en gran medida imponiendo un "espacio de aire" (es decir, desconectándolos por completo de todas las demás redes) y aplicando controles mejorados sobre la entrada y salida de software y datos del mundo exterior. Sin embargo, el malware aún puede cruzar el espacio de aire en algunas situaciones, sobre todo debido a la necesidad de introducir software en la red aislada y puede dañar la disponibilidad o integridad de los activos que se encuentran en ella. Stuxnet es un ejemplo de malware que se introduce en el entorno de destino a través de una unidad USB, lo que provoca daños a los procesos que se admiten en el entorno sin necesidad de exfiltrar datos.

AirHopper, [93] BitWhisper, [94] GSMem [95] y Fansmitter [96] son cuatro técnicas introducidas por investigadores que pueden filtrar datos de computadoras con espacio de aire utilizando emisiones electromagnéticas, térmicas y acústicas.

Utilizando el análisis bibliométrico, el estudio de las tendencias de investigación sobre malware de 2005 a 2015, considerando criterios como revistas de impacto, artículos altamente citados, áreas de investigación, número de publicaciones, frecuencia de palabras clave, instituciones y autores, reveló una tasa de crecimiento anual del 34,1%. América del Norte lideró la producción de investigación, seguida de Asia y Europa . China e India fueron identificados como contribuyentes emergentes. [97]

El primer virus de PC se atribuye a dos hermanos, Basit Farooq Alvi y Amjad Farooq Alvi, de Pakistán.

Quienes implementaron Raccoon utilizaron mensajes de phishing y otros trucos para introducir el malware en las computadoras de millones de víctimas en todo el mundo. Una vez instalado, el código proporcionó acceso a las credenciales de inicio de sesión y otros datos almacenados en el sistema comprometido.