Un virus informático [1] es un tipo de malware que, al ejecutarse, se replica a sí mismo modificando otros programas informáticos e insertando su propio código en dichos programas. [2] [3] Si esta replicación tiene éxito, se dice entonces que las áreas afectadas están "infectadas" con un virus informático, una metáfora derivada de los virus biológicos . [4]

Los virus informáticos generalmente requieren un programa anfitrión . [5] El virus escribe su propio código en el programa anfitrión. Cuando el programa se ejecuta, el programa de virus escrito se ejecuta primero, causando infección y daño. Por el contrario, un gusano informático no necesita un programa anfitrión, ya que es un programa o fragmento de código independiente. Por lo tanto, no está restringido por el programa anfitrión , sino que puede ejecutarse de forma independiente y llevar a cabo ataques de forma activa. [6] [7]

Los creadores de virus utilizan engaños de ingeniería social y explotan el conocimiento detallado de las vulnerabilidades de seguridad para infectar inicialmente los sistemas y propagar el virus. Los virus utilizan complejas estrategias de antidetección/ocultamiento para evadir el software antivirus . [8] Los motivos para crear virus pueden incluir la búsqueda de ganancias (por ejemplo, con ransomware ), el deseo de enviar un mensaje político, la diversión personal, demostrar que existe una vulnerabilidad en el software, el sabotaje y la denegación de servicio , o simplemente porque desean explorar cuestiones de ciberseguridad , vida artificial y algoritmos evolutivos . [9]

A partir de 2013, los virus informáticos causaron miles de millones de dólares en daños económicos cada año. [10] En respuesta, surgió una industria de software antivirus que vende o distribuye gratuitamente protección antivirus a usuarios de varios sistemas operativos . [11]

El primer trabajo académico sobre la teoría de los programas informáticos autorreplicantes fue realizado en 1949 por John von Neumann , quien dio conferencias en la Universidad de Illinois sobre la "Teoría y organización de autómatas complicados ". El trabajo de von Neumann se publicó más tarde como la "Teoría de los autómatas autorreproductores". En su ensayo, von Neumann describió cómo se podía diseñar un programa informático para que se reprodujera a sí mismo. [12] El diseño de von Neumann para un programa informático autorreproductor se considera el primer virus informático del mundo, y se le considera el "padre" teórico de la virología informática. [13] En 1972, Veith Risak, basándose directamente en el trabajo de von Neumann sobre la autorreplicación , publicó su artículo "Selbstreproduzierende Automaten mit minimaler Informationsübertragung" (Autómatas autorreproductores con intercambio mínimo de información). [14] El artículo describe un virus completamente funcional escrito en lenguaje de programación ensamblador para un sistema informático SIEMENS 4004/35. En 1980, Jürgen Kraus escribió su tesis de grado "Selbstreproduktion bei Programmen" (Autorreproducción de programas) en la Universidad de Dortmund . [15] En su trabajo, Kraus postuló que los programas informáticos pueden comportarse de manera similar a los virus biológicos.

El virus Creeper fue detectado por primera vez en ARPANET , el precursor de Internet , a principios de los años 1970. [16] Creeper era un programa experimental autorreplicante escrito por Bob Thomas en BBN Technologies en 1971. [17] Creeper utilizó ARPANET para infectar computadoras DEC PDP-10 que ejecutaban el sistema operativo TENEX . [18] Creeper obtuvo acceso a través de ARPANET y se copió a sí mismo en el sistema remoto donde se mostraba el mensaje "SOY EL CREEPER. ¡CÓGERME SI PUEDES!". [19] El programa Reaper fue creado para eliminar a Creeper. [20]

En 1982, un programa llamado " Elk Cloner " fue el primer virus informático personal que apareció "en estado salvaje", es decir, fuera del ordenador o laboratorio informático donde fue creado. [21] Escrito en 1981 por Richard Skrenta , un estudiante de noveno grado de la Mount Lebanon High School cerca de Pittsburgh , se adhirió al sistema operativo Apple DOS 3.3 y se propagó a través de un disquete . [21] En su quincuagésimo uso, el virus Elk Cloner se activaría, infectando el ordenador personal y mostrando un breve poema que comienza "Elk Cloner: El programa con personalidad".

En 1984, Fred Cohen, de la Universidad del Sur de California, escribió su artículo "Virus informáticos: teoría y experimentos". [22] Fue el primer artículo en el que se llamó explícitamente "virus" a un programa que se reproduce a sí mismo, un término introducido por el mentor de Cohen, Leonard Adleman . En 1987, Fred Cohen publicó una demostración de que no existe un algoritmo que pueda detectar perfectamente todos los virus posibles. [23] El virus de compresión teórico de Fred Cohen [24] era un ejemplo de un virus que no era software malicioso ( malware ), sino que supuestamente era benévolo (bien intencionado). Sin embargo, los profesionales de los antivirus no aceptan el concepto de "virus benévolos", ya que se puede implementar cualquier función deseada sin involucrar a un virus (la compresión automática, por ejemplo, está disponible en Windows a elección del usuario). Cualquier virus, por definición, realizará cambios no autorizados en una computadora, lo cual es indeseable incluso si no se causa daño o no se pretende causarlo. La primera página de la Enciclopedia de Virus del Dr. Solomon explica lo indeseables que son los virus, incluso aquellos que no hacen nada más que reproducirse. [25] [26]

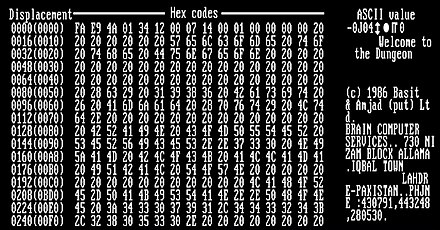

Un artículo que describe "funcionalidades útiles de virus" fue publicado por JB Gunn bajo el título "Uso de funciones de virus para proporcionar un intérprete APL virtual bajo control del usuario" en 1984. [27] El primer virus compatible con IBM PC "en la naturaleza" fue un virus del sector de arranque denominado (c)Brain , [28] creado en 1986 y lanzado en 1987 por Amjad Farooq Alvi y Basit Farooq Alvi en Lahore, Pakistán , supuestamente para disuadir la copia no autorizada del software que habían escrito. [29] El primer virus dirigido específicamente a Microsoft Windows , WinVir, fue descubierto en abril de 1992, dos años después del lanzamiento de Windows 3.0 . [30] El virus no contenía ninguna llamada a la API de Windows , sino que dependía de interrupciones de DOS . Unos años más tarde, en febrero de 1996, piratas informáticos australianos del grupo de creadores de virus VLAD crearon el virus Bizatch (también conocido como virus "Boza"), que fue el primer virus conocido que afectó a Windows 95. A finales de 1997 se publicó el virus oculto encriptado y residente en memoria Win32.Cabanas, el primer virus conocido que afectó a Windows NT (también pudo infectar hosts Windows 3.0 y Windows 9x). [31]

Incluso los ordenadores domésticos se vieron afectados por virus. El primero que apareció en el Amiga fue un virus del sector de arranque llamado virus SCA , que se detectó en noviembre de 1987. [32]

Un virus informático generalmente contiene tres partes: el mecanismo de infección, que encuentra e infecta nuevos archivos, la carga útil, que es el código malicioso a ejecutar, y el desencadenador, que determina cuándo activar la carga útil. [33]

Las fases del virus son el ciclo de vida de un virus informático, descrito mediante una analogía con la biología . Este ciclo de vida se puede dividir en cuatro fases:

Los virus informáticos infectan una variedad de subsistemas diferentes en sus computadoras host y software. [41] Una forma de clasificar los virus es analizar si residen en ejecutables binarios (como archivos .EXE o .COM ), archivos de datos (como documentos de Microsoft Word o archivos PDF ) o en el sector de arranque del disco duro del host (o alguna combinación de todos estos). [42] [43]

Un virus residente en memoria (o simplemente "virus residente") se instala como parte del sistema operativo cuando se ejecuta, después de lo cual permanece en la RAM desde el momento en que se inicia la computadora hasta que se apaga. Los virus residentes sobrescriben el código de manejo de interrupciones u otras funciones , y cuando el sistema operativo intenta acceder al archivo o sector del disco de destino, el código del virus intercepta la solicitud y redirige el flujo de control al módulo de replicación, infectando el objetivo. Por el contrario, un virus no residente en memoria (o "virus no residente"), cuando se ejecuta, escanea el disco en busca de objetivos, los infecta y luego sale (es decir, no permanece en la memoria después de que termina de ejecutarse). [44]

Muchas aplicaciones comunes, como Microsoft Outlook y Microsoft Word , permiten que los programas de macros se incrusten en documentos o correos electrónicos, de modo que los programas se puedan ejecutar automáticamente cuando se abre el documento. Un virus de macro (o "virus de documento") es un virus que está escrito en un lenguaje de macros e incrustado en estos documentos de modo que cuando los usuarios abren el archivo, se ejecuta el código del virus y puede infectar la computadora del usuario. Esta es una de las razones por las que es peligroso abrir archivos adjuntos inesperados o sospechosos en los correos electrónicos . [45] [46] Si bien no abrir archivos adjuntos en correos electrónicos de personas u organizaciones desconocidas puede ayudar a reducir la probabilidad de contraer un virus, en algunos casos, el virus está diseñado para que el correo electrónico parezca ser de una organización confiable (por ejemplo, un banco importante o una compañía de tarjetas de crédito).

Los virus del sector de arranque se dirigen específicamente al sector de arranque y/o al Registro de arranque maestro [47] (MBR) del disco duro del host , la unidad de estado sólido o los medios de almacenamiento extraíbles ( unidades flash , disquetes , etc.). [48]

La forma más común de transmisión de virus informáticos en el sector de arranque es a través de medios físicos. Al leer el VBR de la unidad, el disquete infectado o la unidad flash USB conectada al ordenador transferirá datos y luego modificará o reemplazará el código de arranque existente. La próxima vez que un usuario intente iniciar el escritorio, el virus se cargará y ejecutará inmediatamente como parte del registro de arranque maestro. [49]

Los virus de correo electrónico son virus que utilizan el sistema de correo electrónico para propagarse de forma intencionada, en lugar de accidental. Si bien los archivos infectados con virus pueden enviarse accidentalmente como archivos adjuntos de correo electrónico , los virus de correo electrónico conocen las funciones del sistema de correo electrónico. Por lo general, se dirigen a un tipo específico de sistema de correo electrónico ( Microsoft Outlook es el más utilizado), recopilan direcciones de correo electrónico de varias fuentes y pueden adjuntar copias de sí mismos a todos los correos electrónicos enviados, o pueden generar mensajes de correo electrónico que contengan copias de sí mismos como archivos adjuntos. [50]

Para evitar ser detectados por los usuarios, algunos virus emplean diferentes tipos de engaños . Algunos virus antiguos, especialmente en la plataforma DOS , se aseguran de que la fecha de "última modificación" de un archivo host permanezca igual cuando el archivo es infectado por el virus. Sin embargo, este enfoque no engaña al software antivirus , especialmente a aquellos que mantienen y fechan verificaciones de redundancia cíclica en los cambios de archivo. [51] Algunos virus pueden infectar archivos sin aumentar sus tamaños ni dañarlos. Lo logran sobrescribiendo áreas no utilizadas de archivos ejecutables. Estos se denominan virus de cavidad . Por ejemplo, el virus CIH , o virus Chernobyl, infecta archivos ejecutables portátiles . Debido a que esos archivos tienen muchos espacios vacíos, el virus, que tenía 1 KB de longitud, no agregó tamaño al archivo. [52] Algunos virus intentan evitar la detección eliminando las tareas asociadas con el software antivirus antes de que pueda detectarlas (por ejemplo, Conficker ). Un virus también puede ocultar su presencia utilizando un rootkit al no mostrarse en la lista de procesos del sistema o al disfrazarse dentro de un proceso confiable. [53] En la década de 2010, a medida que las computadoras y los sistemas operativos se vuelven más grandes y complejos, las viejas técnicas de ocultamiento necesitan ser actualizadas o reemplazadas. Defender una computadora contra virus puede exigir que un sistema de archivos migre hacia permisos detallados y explícitos para cada tipo de acceso a archivos. [ cita requerida ] Además, solo una pequeña fracción de los virus conocidos realmente causan incidentes reales, principalmente porque muchos virus permanecen por debajo del umbral epidémico teórico. [54]

Aunque algunos tipos de software antivirus emplean diversas técnicas para contrarrestar los mecanismos ocultos, una vez que se produce la infección, cualquier recurso para "limpiar" el sistema no es fiable. En los sistemas operativos Microsoft Windows, el sistema de archivos NTFS es propietario. Esto deja al software antivirus pocas alternativas más que enviar una solicitud de "lectura" a los archivos de Windows que gestionan dichas solicitudes. Algunos virus engañan al software antivirus interceptando sus solicitudes al sistema operativo. Un virus puede ocultarse interceptando la solicitud de lectura del archivo infectado, gestionando la solicitud él mismo y devolviendo una versión no infectada del archivo al software antivirus. La intercepción puede producirse mediante la inyección de código de los archivos reales del sistema operativo que gestionarían la solicitud de lectura. Por tanto, un software antivirus que intente detectar el virus no podrá leer el archivo infectado o bien la solicitud de "lectura" se enviará con la versión no infectada del mismo archivo. [55]

El único método fiable para evitar los virus "ocultos" es arrancar desde un medio que se sepa que está "limpio". A continuación, se puede utilizar un software de seguridad para comprobar los archivos inactivos del sistema operativo. La mayoría del software de seguridad se basa en firmas de virus o emplea heurística . [56] [57] El software de seguridad también puede utilizar una base de datos de " hashes " de archivos para los archivos del sistema operativo Windows, de modo que el software de seguridad pueda identificar archivos alterados y solicitar a los medios de instalación de Windows que los reemplacen con versiones auténticas. En versiones anteriores de Windows, las funciones hash criptográficas de archivos de los archivos del sistema operativo Windows almacenados en Windows (para permitir comprobar la integridad/autenticidad de los archivos) se podían sobrescribir para que el Comprobador de archivos del sistema informara que los archivos del sistema alterados son auténticos, por lo que el uso de hashes de archivos para escanear en busca de archivos alterados no siempre garantizaría encontrar una infección. [58]

La mayoría de los programas antivirus modernos intentan encontrar patrones de virus dentro de los programas ordinarios escaneándolos en busca de las llamadas firmas de virus . [59] Los diferentes programas antivirus emplearán diferentes métodos de búsqueda para identificar virus. Si un escáner de virus encuentra un patrón de este tipo en un archivo, realizará otras comprobaciones para asegurarse de que ha encontrado el virus, y no simplemente una secuencia coincidente en un archivo inocente, antes de notificar al usuario que el archivo está infectado. El usuario puede entonces eliminar, o (en algunos casos) "limpiar" o "curar" el archivo infectado. Algunos virus emplean técnicas que dificultan la detección por medio de firmas, pero probablemente no lo imposibilitan. Estos virus modifican su código en cada infección. Es decir, cada archivo infectado contiene una variante diferente del virus. [ cita requerida ]

Un método para evadir la detección de firmas es utilizar un cifrado simple para cifrar (codificar) el cuerpo del virus, dejando sólo el módulo de cifrado y una clave criptográfica estática en texto claro que no cambia de una infección a la siguiente. [60] En este caso, el virus consta de un pequeño módulo de descifrado y una copia cifrada del código del virus. Si el virus se cifra con una clave diferente para cada archivo infectado, la única parte del virus que permanece constante es el módulo de descifrado, que (por ejemplo) se añadiría al final. En este caso, un escáner de virus no puede detectar directamente el virus utilizando firmas, pero sí puede detectar el módulo de descifrado, lo que todavía hace posible la detección indirecta del virus. Dado que se trataría de claves simétricas, almacenadas en el host infectado, es totalmente posible descifrar el virus final, pero probablemente no sea necesario, ya que el código automodificable es tan poco frecuente que encontrar alguno puede ser razón suficiente para que los escáneres de virus al menos "marquen" el archivo como sospechoso. [ cita requerida ] Una forma antigua pero compacta será el uso de operaciones aritméticas como la suma o la resta y el uso de condiciones lógicas como XORing , [61] donde cada byte en un virus es con una constante de modo que la operación exclusiva-o solo tenía que repetirse para el descifrado. Es sospechoso que un código se modifique a sí mismo, por lo que el código para hacer el cifrado/descifrado puede ser parte de la firma en muchas definiciones de virus. [ cita requerida ] Un enfoque más antiguo y simple no usaba una clave, donde el cifrado consistía solo en operaciones sin parámetros, como incrementar y decrementar, rotación bit a bit, negación aritmética y NOT lógico. [61] Algunos virus, llamados virus polimórficos, emplearán un medio de cifrado dentro de un ejecutable en el que el virus se cifra bajo ciertos eventos, como la desactivación del escáner de virus para actualizaciones o el reinicio de la computadora . [62] Esto se llama criptovirología .

El código polimórfico fue la primera técnica que planteó una amenaza seria para los escáneres de virus. Al igual que los virus encriptados normales, un virus polimórfico infecta archivos con una copia encriptada de sí mismo, que es decodificada por un módulo de descifrado . En el caso de los virus polimórficos, sin embargo, este módulo de descifrado también se modifica en cada infección. Por lo tanto, un virus polimórfico bien escrito no tiene partes que permanezcan idénticas entre infecciones, lo que hace que sea muy difícil detectarlo directamente mediante "firmas". [63] [64] El software antivirus puede detectarlo descifrando los virus utilizando un emulador o mediante un análisis de patrones estadísticos del cuerpo del virus encriptado. Para habilitar el código polimórfico, el virus debe tener un motor polimórfico (también llamado "motor de mutación" o " motor de mutación ") en algún lugar de su cuerpo encriptado. Consulte el código polimórfico para obtener detalles técnicos sobre cómo funcionan estos motores. [65]

Algunos virus emplean un código polimórfico de forma que limita significativamente la tasa de mutación del virus. Por ejemplo, un virus puede programarse para que mute sólo ligeramente con el tiempo, o puede programarse para que no mute cuando infecta un archivo en un equipo que ya contiene copias del virus. La ventaja de utilizar un código polimórfico tan lento es que hace que sea más difícil para los profesionales y los investigadores de antivirus obtener muestras representativas del virus, porque los archivos "cebo" que se infectan en una ejecución normalmente contienen muestras idénticas o similares del virus. Esto hará que sea más probable que la detección por parte del escáner de virus no sea fiable y que algunas instancias del virus puedan evitar la detección.

Para evitar ser detectados por la emulación, algunos virus se reescriben completamente cada vez que van a infectar nuevos ejecutables. Los virus que utilizan esta técnica se denominan virus en código metamórfico . Para permitir el metamorfismo, se necesita un "motor metamórfico". Un virus metamórfico suele ser muy grande y complejo. Por ejemplo, W32/Simile constaba de más de 14.000 líneas de código en lenguaje ensamblador , el 90% de las cuales es parte del motor metamórfico. [66] [67]

Los daños se producen al provocar fallos en el sistema, corromper datos, desperdiciar recursos informáticos, aumentar los costes de mantenimiento o robar información personal. [10] Aunque ningún software antivirus puede descubrir todos los virus informáticos (especialmente los nuevos), los investigadores de seguridad informática están buscando activamente nuevas formas de permitir que las soluciones antivirus detecten de forma más eficaz los virus emergentes, antes de que se distribuyan ampliamente. [68]

Un virus de potencia es un programa informático que ejecuta un código de máquina específico para alcanzar la máxima disipación de potencia de la CPU ( salida de energía térmica para las unidades centrales de procesamiento ). [69] Los aparatos de refrigeración de ordenadores están diseñados para disipar potencia hasta la potencia de diseño térmico , en lugar de la potencia máxima, y un virus de potencia podría provocar que el sistema se sobrecaliente si no tiene lógica para detener el procesador. Esto puede causar daños físicos permanentes. Los virus de potencia pueden ser maliciosos, pero a menudo son conjuntos de software de prueba utilizados para pruebas de integración y pruebas térmicas de componentes informáticos durante la fase de diseño de un producto, o para la evaluación comparativa del producto . [70]

Las aplicaciones de prueba de estabilidad son programas similares que tienen el mismo efecto que los virus de alto consumo (uso elevado de la CPU), pero permanecen bajo el control del usuario. Se utilizan para probar las CPU, por ejemplo, al hacer overclocking . El bloqueo de giro en un programa mal escrito puede causar síntomas similares, si dura lo suficiente.

Las diferentes microarquitecturas suelen requerir distintos códigos de máquina para alcanzar su máxima potencia. No parece que existan ejemplos de dichos códigos de máquina en los materiales de referencia de CPU. [71]

Como el software suele diseñarse con funciones de seguridad para evitar el uso no autorizado de los recursos del sistema, muchos virus deben explotar y manipular errores de seguridad , que son defectos de seguridad en un sistema o software de aplicación, para propagarse e infectar otros equipos. Las estrategias de desarrollo de software que producen una gran cantidad de "errores" generalmente también producirán "agujeros" o "entradas" potencialmente explotables para el virus.

Para replicarse, un virus debe tener permiso para ejecutar código y escribir en la memoria. Por esta razón, muchos virus se adhieren a archivos ejecutables que pueden ser parte de programas legítimos (ver inyección de código ). Si un usuario intenta ejecutar un programa infectado, el código del virus puede ejecutarse simultáneamente. [72] En los sistemas operativos que usan extensiones de archivo para determinar asociaciones de programas (como Microsoft Windows), las extensiones pueden estar ocultas al usuario de forma predeterminada. Esto hace posible crear un archivo que sea de un tipo diferente al que aparece para el usuario. Por ejemplo, se puede crear un ejecutable y llamarlo "picture.png.exe", en el que el usuario solo ve "picture.png" y, por lo tanto, asume que este archivo es una imagen digital y lo más probable es que sea seguro, pero cuando se abre, ejecuta el ejecutable en la máquina cliente. [73] Los virus se pueden instalar en medios extraíbles, como unidades flash . Las unidades se pueden dejar en un estacionamiento de un edificio gubernamental u otro objetivo, con la esperanza de que usuarios curiosos inserten la unidad en una computadora. En un experimento de 2015, investigadores de la Universidad de Michigan descubrieron que entre el 45 y el 98 por ciento de los usuarios conectarían una unidad flash de origen desconocido. [74]

La gran mayoría de los virus se dirigen a sistemas que ejecutan Microsoft Windows . Esto se debe a la gran cuota de mercado de Microsoft entre los usuarios de computadoras de escritorio . [75] La diversidad de sistemas de software en una red limita el potencial destructivo de los virus y el malware. [a] Los sistemas operativos de código abierto como Linux permiten a los usuarios elegir entre una variedad de entornos de escritorio , herramientas de empaquetado, etc., lo que significa que el código malicioso que se dirige a cualquiera de estos sistemas solo afectará a un subconjunto de todos los usuarios. Muchos usuarios de Windows ejecutan el mismo conjunto de aplicaciones, lo que permite que los virus se propaguen rápidamente entre los sistemas Microsoft Windows al apuntar a los mismos exploits en una gran cantidad de hosts. [76] [77] [78] [79]

Aunque Linux y Unix en general siempre han impedido de forma nativa que los usuarios normales realicen cambios en el entorno del sistema operativo sin permiso, a los usuarios de Windows generalmente no se les impide realizar estos cambios, lo que significa que los virus pueden obtener fácilmente el control de todo el sistema en los hosts de Windows. Esta diferencia ha continuado en parte debido al uso generalizado de cuentas de administrador en versiones contemporáneas como Windows XP . En 1997, los investigadores crearon y lanzaron un virus para Linux, conocido como " Bliss ". [80] Bliss, sin embargo, requiere que el usuario lo ejecute explícitamente, y solo puede infectar programas que el usuario tiene acceso para modificar. A diferencia de los usuarios de Windows, la mayoría de los usuarios de Unix no inician sesión como administrador, o "usuario raíz" , excepto para instalar o configurar software; como resultado, incluso si un usuario ejecuta el virus, no podría dañar su sistema operativo. El virus Bliss nunca se extendió y sigue siendo principalmente una curiosidad de investigación. Su creador luego publicó el código fuente en Usenet , lo que permitió a los investigadores ver cómo funcionaba. [81]

Antes de que las redes de computadoras se generalizaran, la mayoría de los virus se propagaban en medios extraíbles , en particular disquetes . En los primeros días de la computadora personal , muchos usuarios intercambiaban regularmente información y programas en disquetes. Algunos virus se propagaban infectando programas almacenados en estos discos, mientras que otros se instalaban en el sector de arranque del disco , asegurándose de que se ejecutarían cuando el usuario iniciara la computadora desde el disco, generalmente sin darse cuenta. Las computadoras personales de la época intentaban arrancar primero desde un disquete si se había dejado uno en la unidad. Hasta que los disquetes dejaron de usarse, esta fue la estrategia de infección más exitosa y los virus del sector de arranque fueron los más comunes en la "naturaleza" durante muchos años. Los virus informáticos tradicionales surgieron en la década de 1980, impulsados por la propagación de las computadoras personales y el aumento resultante del sistema de tablón de anuncios (BBS), el uso del módem y el intercambio de software. El intercambio de software impulsado por tablones de anuncios contribuyó directamente a la propagación de programas troyanos , y los virus se escribieron para infectar software comercializado popularmente. El shareware y el software pirata eran vectores igualmente comunes para los virus en los BBS. [82] [83] Los virus pueden aumentar sus posibilidades de propagarse a otras computadoras al infectar archivos en un sistema de archivos de red o en un sistema de archivos al que acceden otras computadoras. [84]

Los virus de macro se han vuelto comunes desde mediados de la década de 1990. La mayoría de estos virus están escritos en los lenguajes de programación de los programas de Microsoft, como Microsoft Word y Microsoft Excel, y se propagan por Microsoft Office infectando documentos y hojas de cálculo . Dado que Word y Excel también estaban disponibles para Mac OS , la mayoría también podían propagarse a las computadoras Macintosh . Aunque la mayoría de estos virus no tenían la capacidad de enviar mensajes de correo electrónico infectados , los virus que sí lo hacían aprovechaban la interfaz del Modelo de objetos componentes (COM) de Microsoft Outlook . [85] [86] Algunas versiones antiguas de Microsoft Word permiten que las macros se repliquen a sí mismas con líneas en blanco adicionales. Si dos virus de macro infectan simultáneamente un documento, la combinación de los dos, si también se auto-replican, puede aparecer como un "apareamiento" de los dos y probablemente se detectaría como un virus único de los "padres". [87]

Un virus también puede enviar un enlace a una dirección web como mensaje instantáneo a todos los contactos (por ejemplo, direcciones de correo electrónico de amigos y colegas) almacenados en una máquina infectada. Si el destinatario, pensando que el enlace es de un amigo (una fuente de confianza), sigue el enlace al sitio web, el virus alojado en el sitio puede infectar esta nueva computadora y continuar propagándose. [88] Los virus que se propagan mediante secuencias de comandos entre sitios se informaron por primera vez en 2002, [89] y se demostraron académicamente en 2005. [90] Ha habido múltiples casos de virus de secuencias de comandos entre sitios en la "naturaleza", explotando sitios web como MySpace (con el gusano Samy) y Yahoo !.

En 1989, la División de la Industria del Software de ADAPSO publicó Cómo lidiar con el vandalismo electrónico , [91] en el que además del riesgo de pérdida de datos se agregó "el riesgo adicional de perder la confianza del cliente". [92] [93] [94]

Muchos usuarios instalan software antivirus que puede detectar y eliminar virus conocidos cuando el equipo intenta descargar o ejecutar el archivo ejecutable (que puede distribuirse como un archivo adjunto de correo electrónico o en unidades flash USB , por ejemplo). Algunos software antivirus bloquean sitios web maliciosos conocidos que intentan instalar malware. El software antivirus no cambia la capacidad subyacente de los hosts para transmitir virus. Los usuarios deben actualizar su software regularmente para parchear las vulnerabilidades de seguridad ("agujeros"). El software antivirus también necesita actualizarse regularmente para reconocer las últimas amenazas . Esto se debe a que los piratas informáticos maliciosos y otras personas siempre están creando nuevos virus. El instituto alemán AV-TEST publica evaluaciones de software antivirus para Windows [95] y Android. [96]

Ejemplos de software antivirus y anti-malware de Microsoft Windows incluyen el Microsoft Security Essentials opcional [97] (para Windows XP, Vista y Windows 7) para protección en tiempo real, la herramienta de eliminación de software malintencionado de Windows [98] (ahora incluida con las actualizaciones de seguridad de Windows en " Patch Tuesday ", el segundo martes de cada mes), y Windows Defender (una descarga opcional en el caso de Windows XP). [99] Además, varios programas de software antivirus capaces están disponibles para descarga gratuita desde Internet (generalmente restringidos a uso no comercial). [100] Algunos de estos programas gratuitos son casi tan buenos como los competidores comerciales. [101] A las vulnerabilidades de seguridad comunes se les asignan identificadores CVE y se enumeran en la Base de datos nacional de vulnerabilidades de EE. UU . Secunia PSI [102] es un ejemplo de software, gratuito para uso personal, que verificará una PC en busca de software desactualizado vulnerable e intentará actualizarlo. Las alertas de estafas de ransomware y phishing aparecen como comunicados de prensa en el tablón de anuncios del Centro de quejas de delitos en Internet . El ransomware es un virus que publica un mensaje en la pantalla del usuario en el que se dice que la pantalla o el sistema permanecerán bloqueados o inutilizables hasta que se realice el pago de un rescate . El phishing es un engaño en el que el individuo malintencionado se hace pasar por un amigo, un experto en seguridad informática u otra persona benévola, con el objetivo de convencer a la persona a la que se dirige para que revele contraseñas u otra información personal.

Otras medidas preventivas de uso común incluyen actualizaciones oportunas del sistema operativo, actualizaciones de software, navegación cuidadosa en Internet (evitando sitios web sospechosos) e instalación únicamente de software confiable. [103] Algunos navegadores marcan los sitios que han sido informados a Google y que Google ha confirmado que albergan malware. [104] [105]

Existen dos métodos comunes que utiliza una aplicación de software antivirus para detectar virus, como se describe en el artículo sobre software antivirus . El primero, y por lejos el método más común de detección de virus, es el uso de una lista de definiciones de firmas de virus . Esto funciona examinando el contenido de la memoria del ordenador (su memoria de acceso aleatorio (RAM) y los sectores de arranque ) y los archivos almacenados en unidades fijas o extraíbles (discos duros, unidades de disquete o unidades flash USB), y comparando esos archivos con una base de datos de "firmas" de virus conocidas. Las firmas de virus son simplemente cadenas de código que se utilizan para identificar virus individuales; para cada virus, el diseñador del antivirus intenta elegir una cadena de firma única que no se encontrará en un programa legítimo. Diferentes programas antivirus utilizan diferentes "firmas" para identificar virus. La desventaja de este método de detección es que los usuarios sólo están protegidos de los virus que son detectados por las firmas en su actualización de definición de virus más reciente, y no están protegidos de los virus nuevos (consulte " ataque de día cero "). [106]

Un segundo método para encontrar virus es utilizar un algoritmo heurístico basado en comportamientos virales comunes. Este método puede detectar nuevos virus para los cuales las empresas de seguridad antivirus aún no han definido una "firma", pero también da lugar a más falsos positivos que el uso de firmas. Los falsos positivos pueden ser perjudiciales, especialmente en un entorno comercial, porque pueden llevar a una empresa a ordenar a su personal que no utilice el sistema informático de la empresa hasta que los servicios de TI hayan comprobado que el sistema no contiene virus. Esto puede reducir la productividad de los trabajadores habituales.

Se puede reducir el daño causado por los virus haciendo copias de seguridad periódicas de los datos (y de los sistemas operativos) en diferentes medios, que se mantienen desconectados del sistema (la mayor parte del tiempo, como en un disco duro), de sólo lectura o no accesibles por otras razones, como el uso de diferentes sistemas de archivos . De esta manera, si se pierden datos a causa de un virus, se puede empezar de nuevo utilizando la copia de seguridad (que, con suerte, será reciente). [107] Si se cierra una sesión de copia de seguridad en un medio óptico como un CD o un DVD , se convierte en una sesión de sólo lectura y ya no puede verse afectada por un virus (siempre que no se haya copiado un virus o un archivo infectado en el CD / DVD ). Del mismo modo, se puede utilizar un sistema operativo en un CD de arranque para iniciar el ordenador si los sistemas operativos instalados se vuelven inutilizables. Las copias de seguridad en medios extraíbles deben inspeccionarse cuidadosamente antes de restaurarlas. El virus Gammima, por ejemplo, se propaga a través de unidades flash extraíbles . [108] [109]

Muchos sitios web administrados por empresas de software antivirus ofrecen escaneo de virus en línea gratuito, con funciones de "limpieza" limitadas (después de todo, el propósito de los sitios web es vender productos y servicios antivirus). Algunos sitios web, como VirusTotal.com , una subsidiaria de Google , permiten a los usuarios cargar uno o más archivos sospechosos para que uno o más programas antivirus los escaneen y verifiquen en una sola operación. [110] [111] Además, varios programas de software antivirus capaces están disponibles para descarga gratuita desde Internet (generalmente restringidos a uso no comercial). [112] Microsoft ofrece una utilidad antivirus gratuita opcional llamada Microsoft Security Essentials , una herramienta de eliminación de software malintencionado de Windows que se actualiza como parte del régimen de actualización regular de Windows y una herramienta anti-malware (eliminación de malware) opcional más antigua, Windows Defender , que se ha actualizado a un producto antivirus en Windows 8.

Algunos virus desactivan la Restauración del sistema y otras herramientas importantes de Windows, como el Administrador de tareas y CMD . Un ejemplo de un virus que hace esto es CiaDoor. Muchos de estos virus se pueden eliminar reiniciando el equipo, ingresando al " modo seguro " de Windows con funciones de red y luego usando las herramientas del sistema o el Escáner de seguridad de Microsoft . [113] La Restauración del sistema en Windows Me , Windows XP , Windows Vista y Windows 7 puede restaurar el registro y los archivos críticos del sistema a un punto de control anterior. A menudo, un virus hará que un sistema se "cuelga" o "se congela", y un reinicio posterior hará que un punto de restauración del sistema del mismo día se corrompa. Los puntos de restauración de días anteriores deberían funcionar, siempre que el virus no esté diseñado para corromper los archivos de restauración y no exista en puntos de restauración anteriores. [114] [115]

El Comprobador de archivos del sistema de Microsoft (mejorado en Windows 7 y posteriores) se puede utilizar para comprobar y reparar archivos de sistema dañados. [116] Restaurar una copia "limpia" (libre de virus) anterior de toda la partición desde un disco clonado , una imagen de disco o una copia de seguridad es una solución (restaurar una "imagen" de disco de copia de seguridad anterior es relativamente sencillo de hacer, normalmente elimina cualquier malware y puede ser más rápido que "desinfectar" la computadora) o reinstalar y reconfigurar el sistema operativo y los programas desde cero, como se describe a continuación, y luego restaurar las preferencias del usuario. [107] Reinstalar el sistema operativo es otro enfoque para la eliminación de virus. Puede ser posible recuperar copias de datos esenciales del usuario arrancando desde un CD en vivo o conectando el disco duro a otra computadora y arrancando desde el sistema operativo de la segunda computadora, teniendo mucho cuidado de no infectar esa computadora ejecutando ningún programa infectado en la unidad original. Luego, se puede reformatear el disco duro original y se pueden instalar el sistema operativo y todos los programas desde el medio original. Una vez restaurado el sistema, se deben tomar precauciones para evitar la reinfección desde cualquier archivo ejecutable restaurado . [117]

La primera descripción conocida de un programa autorreproductor en la ficción se encuentra en el cuento de 1970 The Scarred Man de Gregory Benford , que describe un programa informático llamado VIRUS que, cuando se instala en un ordenador con capacidad de marcado telefónico por módem , marca números de teléfono al azar hasta que llega a un módem que es respondido por otro ordenador, y luego intenta programar el ordenador que responde con su propio programa, de modo que el segundo ordenador también comience a marcar números aleatorios, en busca de otro ordenador para programar. El programa se propaga rápidamente de forma exponencial a través de ordenadores susceptibles y solo puede ser contrarrestado por un segundo programa llamado VACCINE. [118] Su historia se basaba en un virus informático real escrito en FORTRAN que Benford había creado y ejecutado en el ordenador del laboratorio en la década de 1960, como prueba de concepto, y del que le contó a John Brunner en 1970. [119]

La idea se exploró más a fondo en dos novelas de 1972, When HARLIE Was One de David Gerrold y The Terminal Man de Michael Crichton , y se convirtió en un tema principal de la novela de 1975 The Shockwave Rider de John Brunner . [120]

La película de ciencia ficción de 1973 Westworld, dirigida por Michael Crichton , hizo una mención temprana del concepto de virus informático, siendo un tema central de la trama que hace que los androides se vuelvan locos. [121] [ se necesita una mejor fuente ] El personaje de Alan Oppenheimer resume el problema al afirmar que "...hay un patrón claro aquí que sugiere una analogía con un proceso de enfermedad infecciosa, que se propaga de un... área a la siguiente". A lo que se afirman las respuestas: "Tal vez haya similitudes superficiales con la enfermedad" y "Debo confesar que me resulta difícil creer en una enfermedad de la maquinaria". [122]

El término "virus" también se utiliza incorrectamente por extensión para referirse a otros tipos de malware . "Malware" engloba los virus informáticos junto con muchas otras formas de software malicioso, como "gusanos" informáticos , ransomware , spyware , adware , troyanos , keyloggers , rootkits , bootkits , objetos de ayuda del navegador (BHO) maliciosos y otro software malicioso. La mayoría de las amenazas de malware activas son programas troyanos o gusanos informáticos en lugar de virus informáticos. El término virus informático, acuñado por Fred Cohen en 1985, es un nombre inapropiado. [123] Los virus a menudo realizan algún tipo de actividad dañina en los ordenadores infectados, como la adquisición de espacio en el disco duro o tiempo de la unidad central de procesamiento (CPU), el acceso y el robo de información privada (por ejemplo, números de tarjetas de crédito , números de tarjetas de débito , números de teléfono, nombres, direcciones de correo electrónico, contraseñas, información bancaria, direcciones de domicilio, etc.), la corrupción de datos, la visualización de mensajes políticos, humorísticos o amenazantes en la pantalla del usuario, el envío de spam a sus contactos de correo electrónico, el registro de sus pulsaciones de teclado o incluso la inutilización del ordenador. Sin embargo, no todos los virus llevan una " carga útil " destructiva e intentan ocultarse: la característica definitoria de los virus es que son programas informáticos autorreplicantes que modifican otro software sin el consentimiento del usuario inyectándose en dichos programas, de forma similar a un virus biológico que se replica dentro de células vivas.

{{cite journal}}: Requiere citar revista |journal=( ayuda )Mantenimiento de CS1: nombres numéricos: lista de autores ( enlace ){{cite web}}: CS1 maint: URL no apta ( enlace )Y hay un patrón claro aquí que sugiere una analogía con un proceso de enfermedad infecciosa, que se propaga de un área turística a la siguiente". ... "Tal vez haya similitudes superficiales con la enfermedad". "Debo confesar que me resulta difícil creer en una enfermedad de la maquinaria.

{{cite AV media}}: Mantenimiento de CS1: ubicación ( enlace ){{cite book}}: Mantenimiento de CS1: ubicación ( enlace )(Zona de operaciones de marketing)