Seguridad en IMS

En este sentido, el 3GPP ha desarrollado la recomendación TR 33.803 para guiar en la selección del método de autenticación más adecuado.

Antes de que un usuario pueda conseguir el acceso a los servicios Multimedia IP, este debe registrar al menos una IMPU (IP Multimedia Public Identity), como por ejemplo, un número de teléfono.

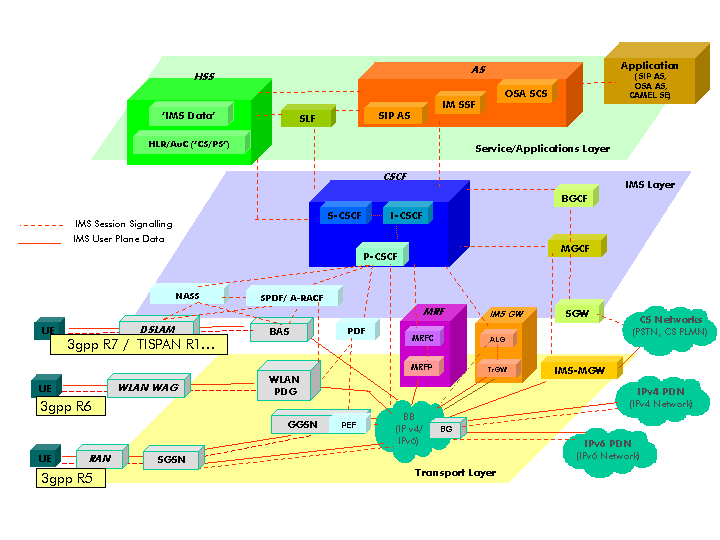

El I-CSCF envía un mensaje DIAMETER de solicitud de autenticación del usuario que envió el mensaje REGISTER, DIAMETER UAR al HSS, quien responde con otro mensaje DIAMETER URR y paralelamente informa al I-CSCF la dirección del S-CSCF asignado al usuario.

Los procesos de seguridad siempre son ejecutados por la Home Network, incluso si el usuario está en roaming.

Sin embargo, el uso de IPSec en este modo no era adecuado para su uso en redes fijas.

Uno se basa en la posesión de un secreto compartido entre las entidades comunicantes (GBA - Generic Bootstrapping Architecture) derivada de las claves utilizadas en la autenticación AKA, y la otra basada en criptografía asimétrica (claves pública y privada) y certificados digitales o PKI (SSC - Support for Subscriber Certificates).

Como he mencionado anteriormente, el secreto es derivado de las claves utilizadas en la autenticación AKA.

Se introduce un nuevo elemento de red, llamado BSF (Bootstrapping Server Function).

Esto supone que la entidad que quiere ser autenticado debe poseer un par de claves (pública y privada) y un certificado digital validando el par de claves.

Una vez en posesión de dichas claves y del certificado, el UE los puede utilizar para producir firmas digitales.

El par de claves y el certificado digital correspondiente también se pueden utilizar para la integridad y protección, pero éstos no son parte del alcance de la GAA.

Uno de los conceptos manejados es el de SSO o Single Sign On, en el que un usuario solo necesita autenticarse una sola vez para acceder a diferentes aplicaciones o servicios.

Sin la protección con SSL/TLS o IPSec, sería fácil para un atacante capturar la señalización SIP y el tráfico RTP (Real-time Transport Protocol) usando herramientas como Wireshark.

El atacante puede insertar paquetes maliciosos en una sesión e incluso sustituir una parte del tráfico.

Por ejemplo, el atacante puede enviar mensajes SIP Re-Invite para modificar los parámetros de la sesión.

DHCP (Dynamic Host Configuration Protocol) y DNS (Domain Name System) son comúnmente utilizados para descubrir el P-CSCF.

Un atacante puede falsificar un UE y enviar un BYE request a CSCF.

Un atacante puede obtener la contraseña de autenticación debido a una grieta u otros métodos.

Básicamente, un UE que no dispone de una tarjeta ISIM emplea, como hemos mencionado anteriormente, HTTP Digest.

Para mitigar todos estos ataques a la red se deben tener en cuenta los siguientes factores: