La gestión de riesgos de TI es la aplicación de métodos de gestión de riesgos a la tecnología de la información con el fin de gestionar los riesgos de TI . Existen diversas metodologías para gestionar los riesgos de TI, cada una de las cuales implica procesos y pasos específicos. [1]

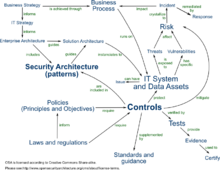

Un sistema de gestión de riesgos de TI (ITRMS) es un componente de un sistema más amplio de gestión de riesgos empresariales (ERM). [2] Los ITRMS también están integrados en sistemas más amplios de gestión de seguridad de la información (ISMS). La actualización y el mantenimiento continuos de un ISMS son, a su vez, parte del enfoque sistemático de una organización para identificar, evaluar y gestionar los riesgos de seguridad de la información. [3]

El Manual de Revisión del Auditor Certificado de Sistemas de Información 2006 de ISACA proporciona esta definición de gestión de riesgos: " La gestión de riesgos es el proceso de identificar vulnerabilidades y amenazas a los recursos de información utilizados por una organización para lograr objetivos de negocio, y decidir qué contramedidas , si las hay, tomar para reducir el riesgo a un nivel aceptable, en función del valor del recurso de información para la organización " . [4]

Según el NIST, " la gestión de riesgos permite a los administradores de TI equilibrar los costos operativos y económicos de las medidas de protección con los objetivos de la misión al proteger los sistemas y datos de TI " . [5]

El Centro Nacional de Formación y Educación en Seguridad de la Información de Estados Unidos define la gestión de riesgos en el campo de TI como: [6]

Si bien los métodos específicos pueden variar, los procesos de gestión de riesgos generalmente incluyen el establecimiento de contexto, la realización de evaluaciones de riesgos y la gestión de riesgos. Las metodologías de gestión de riesgos de estándares como ISO/IEC 27005 , BS 7799 , NIST SP 800-39 y Risk IT enfatizan un enfoque estructurado para estos procesos. [1] La siguiente tabla compara los procesos clave en los principales marcos:

El primer paso en el marco de la norma ISO/IEC 27005 es el establecimiento del contexto. Este paso implica recopilar información relevante sobre la organización y definir los criterios, el alcance y los límites de las actividades de gestión de riesgos. Esto incluye el cumplimiento de los requisitos legales, la debida diligencia y el apoyo al establecimiento de un sistema de gestión de seguridad de la información (SGSI). El alcance puede abarcar planes de notificación de incidentes, planes de continuidad empresarial o certificaciones de productos.

Los criterios clave incluyen la evaluación del riesgo, la aceptación del riesgo y la evaluación del impacto, influenciados por: [7]

Establecer la misión, los valores, la estructura, la estrategia, las ubicaciones y el entorno cultural de la organización es crucial, junto con documentar restricciones como factores presupuestarios, culturales, políticos y técnicos que guiarán el proceso de gestión de riesgos.

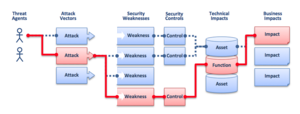

La evaluación de riesgos, un componente fundamental de la gestión de riesgos de TI, se realiza en momentos específicos (por ejemplo, anualmente o a pedido) y brinda una visión general de los riesgos evaluados. Constituye la base para la gestión de riesgos continua, que incluye el análisis, la planificación, la implementación, el control y la supervisión de las medidas de seguridad.

Las evaluaciones de riesgos pueden ser iterativas, comenzando con evaluaciones de alto nivel para identificar los riesgos principales, seguidas de un análisis más detallado en iteraciones posteriores. Por lo general, se incluyen los siguientes pasos: [6]

El marco ISO 27005 divide el proceso en las siguientes etapas: [7]

Este proceso identifica los activos (tanto primarios como de apoyo), las amenazas y las vulnerabilidades que pueden afectar a la organización. Además, implica la identificación de los procesos de negocio y las medidas de seguridad existentes o planificadas. El resultado de este paso es una lista de riesgos, amenazas y posibles consecuencias relacionadas con los activos y los procesos de negocio. [7]

La estimación de riesgos evalúa la probabilidad y las consecuencias de los riesgos identificados. Dos enfoques comunes son:

Para ambos métodos, se calculan valores de riesgo para cada activo y el resultado se documenta en un registro de riesgos .

En este paso, los resultados del análisis de riesgos se comparan con los criterios de aceptación de riesgos de la organización. Se establece una lista de prioridades de riesgos y se formulan recomendaciones para su tratamiento. Los riesgos cuya mitigación sea demasiado costosa pueden aceptarse o transferirse (por ejemplo, a través de un seguro).

La mitigación de riesgos implica priorizar e implementar las medidas de reducción de riesgos recomendadas durante la evaluación de riesgos. Dado que eliminar todos los riesgos no es práctico, las organizaciones deben aplicar los controles más rentables para reducir el riesgo a un nivel aceptable y minimizar el impacto en otras operaciones.

Generalmente se consideran las siguientes estrategias: [5]

Se estiman los riesgos residuales, es decir, los que quedan después del tratamiento, para garantizar una protección adecuada y, si es necesario, se podrán tomar medidas adicionales.

La comunicación de riesgos es un proceso continuo y bidireccional que garantiza una comprensión común del riesgo entre todas las partes interesadas. Una comunicación eficaz influye en la toma de decisiones y promueve una cultura de concienciación sobre el riesgo en toda la organización. Un método para lograrlo es el método de descripción general de la reducción de riesgos [9] , que presenta los riesgos, las medidas y los riesgos residuales de una manera comprensible.

La gestión de riesgos es un proceso continuo que requiere un seguimiento y una revisión periódicos para garantizar que las medidas de seguridad implementadas sigan siendo eficaces a medida que cambian las condiciones, las amenazas y las vulnerabilidades del negocio. Las auditorías y revisiones de seguridad periódicas son esenciales para validar los controles de seguridad y evaluar los riesgos residuales. [1]

Las nuevas vulnerabilidades, como los ataques de día cero , deben abordarse mediante un monitoreo continuo, la administración de parches y la actualización de los controles. La evaluación comparativa con las mejores prácticas y la participación en actividades de desarrollo profesional son importantes para mantener prácticas de gestión de riesgos de vanguardia.

Para garantizar la eficacia de las medidas de seguridad, es necesario probar y validar continuamente los controles, tanto de los sistemas técnicos como de los controles procedimentales. Las pruebas de penetración y las evaluaciones de vulnerabilidad son métodos habituales para verificar la eficacia de los controles de seguridad. Las revisiones periódicas y la reautorización de los sistemas son necesarias cuando se realizan cambios significativos. [5]

La gestión de riesgos también debe integrarse en el ciclo de vida del desarrollo de sistemas (SDLC) para garantizar que los riesgos se aborden durante todo el ciclo de vida de los sistemas de TI. Cada fase del SDLC se beneficia de actividades específicas de gestión de riesgos, desde la planificación inicial hasta la eliminación del sistema. [10]

La gestión eficaz de riesgos está completamente integrada en el ciclo de vida del desarrollo de sistemas (SDLC). El SDLC normalmente consta de cinco fases: iniciación, desarrollo o adquisición, implementación, operación o mantenimiento y eliminación. Las actividades de gestión de riesgos se mantienen constantes a lo largo de estas fases, lo que garantiza que se identifiquen, evalúen y mitiguen los riesgos potenciales durante cada etapa. [11]

La incorporación de la seguridad en el ciclo de vida del desarrollo de software es esencial para evitar que surjan vulnerabilidades costosas más adelante en la vida del sistema. La integración temprana de medidas de seguridad durante las fases de inicio y desarrollo puede reducir significativamente el costo de mitigación de vulnerabilidades de seguridad. También permite la reutilización de estrategias y herramientas de seguridad establecidas, lo que resulta en una mayor seguridad y eficiencia de costos. [12]

Las siguientes consideraciones de seguridad están integradas en el SDLC:

Al incorporar estas prácticas, las organizaciones pueden garantizar que sus sistemas de TI sean seguros desde el principio, reduciendo la probabilidad de vulnerabilidades e incidentes de seguridad costosos más adelante en el ciclo de vida del sistema.

La gestión de riesgos como metodología ha sido criticada por su subjetividad, en particular en la evaluación del valor de los activos y la probabilidad e impacto de las amenazas. Los modelos probabilísticos que se utilizan a menudo pueden simplificar en exceso los riesgos complejos. A pesar de estas críticas, la gestión de riesgos sigue siendo una herramienta esencial para gestionar los riesgos de TI. [1]

Existen diversos métodos que respaldan el proceso de gestión de riesgos de TI. Algunos de los más utilizados son: [1]

Varias normas proporcionan orientación para la gestión de riesgos de TI, incluidas la serie ISO/IEC 27000 y NIST SP 800-30.

{{cite journal}}: Requiere citar revista |journal=( ayuda ){{cite journal}}: Requiere citar revista |journal=( ayuda ){{cite journal}}: Requiere citar revista |journal=( ayuda ){{cite journal}}: Requiere citar revista |journal=( ayuda )