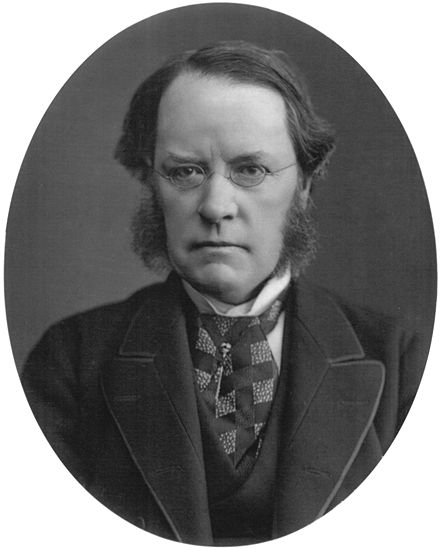

El cifrado de Playfair , cuadrado de Playfair o cifrado de Wheatstone–Playfair es una técnica de cifrado simétrico manual y fue el primer cifrado de sustitución literal de dígitos . El esquema fue inventado en 1854 por Charles Wheatstone , pero lleva el nombre de Lord Playfair por promover su uso.

La técnica cifra pares de letras ( bigramas o digramas ) en lugar de letras individuales, como en el cifrado de sustitución simple y en los sistemas de cifrado Vigenère , mucho más complejos , que se utilizaban entonces. Por tanto, el cifrado Playfair es mucho más difícil de descifrar, ya que el análisis de frecuencias utilizado para los cifrados de sustitución simple no funciona con él. El análisis de frecuencias de los bigramas es posible, pero considerablemente más difícil. Con 600 [1] bigramas posibles en lugar de los 26 monogramas posibles (símbolos individuales, normalmente letras en este contexto), se requiere un texto cifrado considerablemente más grande para que sea útil.

El cifrado Playfair fue el primer cifrado que encriptaba pares de letras en la historia de la criptología. [2] Wheatstone inventó el cifrado para mantener el secreto en la telegrafía , pero lleva el nombre de su amigo Lord Playfair , primer barón Playfair de St. Andrews, quien promovió su uso. [3] [4] [5] La primera descripción registrada del cifrado Playfair se encuentra en un documento firmado por Wheatstone el 26 de marzo de 1854.

En un principio, el Ministerio de Asuntos Exteriores británico lo rechazó cuando se lo desarrolló debido a su aparente complejidad. Wheatstone se ofreció a demostrar que tres de cada cuatro niños de una escuela cercana podían aprender a utilizarlo en quince minutos, pero el subsecretario del Ministerio de Asuntos Exteriores respondió: "Es muy posible, pero nunca se lo podrían enseñar a los agregados". [6]

Sin embargo, más tarde fue utilizado con fines tácticos por las fuerzas británicas en la Segunda Guerra Bóer y en la Primera Guerra Mundial y con el mismo propósito por los británicos y australianos durante la Segunda Guerra Mundial . [4] [5] Esto se debió a que Playfair es razonablemente rápido de usar y no requiere equipo especial, solo un lápiz y algo de papel. Un escenario típico para el uso de Playfair era proteger secretos importantes pero no críticos durante el combate real, por ejemplo, el hecho de que un bombardeo de artillería de proyectiles de humo comenzaría dentro de los 30 minutos para cubrir el avance de los soldados hacia el siguiente objetivo. Para cuando los criptoanalistas enemigos pudieran decodificar dichos mensajes horas después, dicha información sería inútil para ellos porque ya no era relevante. [7]

Durante la Segunda Guerra Mundial, el Gobierno de Nueva Zelanda lo utilizó para la comunicación entre Nueva Zelanda , las Islas Chatham y los vigilantes costeros en las Islas del Pacífico. [8] [9] Los vigilantes costeros establecidos por la Inteligencia de la Marina Real Australiana también utilizaron este código. [10]

Playfair ya no se utiliza en las fuerzas militares debido a las inseguridades conocidas y a la aparición de dispositivos de cifrado automáticos. Este sistema de cifrado se considera inseguro desde antes de la Primera Guerra Mundial .

La primera solución publicada del cifrado Playfair fue descrita en un panfleto de 19 páginas por el teniente Joseph O. Mauborgne , publicado en 1914. [11] William Friedman lo describió en 1942 como un sistema que proporcionaba muy poca seguridad. [12]

El cifrado Playfair utiliza una tabla de 5 x 5 que contiene una palabra o frase clave . La memorización de la palabra clave y cuatro reglas simples fue todo lo que se necesitó para crear la tabla de 5 x 5 y utilizar el cifrado.

Para generar la tabla de claves, primero se rellenarían los espacios de la tabla (un cuadrado de Polibio modificado ) con las letras de la clave (eliminando las letras duplicadas) y luego se rellenarían los espacios restantes con el resto de las letras del alfabeto en orden (normalmente se omite la "J" o la "Q" para reducir el alfabeto y que quepa; otras versiones colocan tanto la "I" como la "J" en el mismo espacio). La clave se puede escribir en las filas superiores de la tabla, de izquierda a derecha, o siguiendo algún otro patrón, como una espiral que comience en la esquina superior izquierda y termine en el centro. La clave junto con las convenciones para rellenar la tabla de 5 por 5 constituyen la clave de cifrado.

Para cifrar un mensaje, se debe dividir el mensaje en digramas (grupos de 2 letras) de modo que, por ejemplo, "Hola Mundo" se convierta en "HO LL OW O LD". Estos digramas se sustituirán utilizando la tabla de claves. Dado que el cifrado requiere pares de letras, los mensajes con un número impar de caracteres suelen añadir una letra poco común, como "X", para completar el digrama final. Las dos letras del digrama se consideran esquinas opuestas de un rectángulo en la tabla de claves. Para realizar la sustitución, aplique las 4 reglas siguientes, en orden, a cada par de letras del texto sin formato:

Para descifrar, utilice la regla de desplazamiento inversa (opuesta) de las dos, seleccionando la letra a la izquierda o hacia arriba según corresponda. La última regla permanece sin cambios, ya que la transformación cambia las letras seleccionadas del rectángulo a la diagonal opuesta y una repetición de la transformación devuelve la selección a su estado original. La primera regla solo se puede revertir eliminando cualquier instancia adicional de la letra de inserción elegida (generalmente "X" o "Q") que no tenga sentido en el mensaje final una vez finalizado.

Existen varias variaciones menores [ ¿cuáles? ] del código Playfair original. [13]

Usando el "ejemplo de playfair" como clave (asumiendo que I y J son intercambiables), la tabla se convierte en (letras omitidas en rojo):

El primer paso para cifrar el mensaje "oculta el oro en el tocón del árbol" es convertirlo en pares de letras "HI DE TH EG OL DI NT HE TR EX ES TU MP" (utilizando la "X" nula para separar las "E" repetidas). Luego:

De esta forma, el mensaje "esconde el oro en el tocón del árbol" se convierte en "BM OD ZB XD NA BE KU DM UI XM MO UV IF", que puede reestructurarse como "BMODZ BXDNA BEKUD MUIXM MOUVI F" para facilitar la lectura del texto cifrado.

Supongamos que se desea cifrar el digrama OR. Existen cinco casos generales:

Como la mayoría de los cifrados clásicos, el cifrado Playfair se puede descifrar fácilmente si hay suficiente texto. Obtener la clave es relativamente sencillo si se conocen tanto el texto simple como el texto cifrado . Cuando solo se conoce el texto cifrado, el criptoanálisis de fuerza bruta del cifrado implica buscar en el espacio de claves coincidencias entre la frecuencia de aparición de digramas (pares de letras) y la frecuencia conocida de aparición de digramas en el supuesto idioma del mensaje original. [14]

El criptoanálisis de Playfair es similar al de los cifrados de cuatro y dos cuadrados , aunque la relativa simplicidad del sistema Playfair hace que sea más fácil identificar cadenas de texto plano candidatas. En particular, un dígrafo de Playfair y su inverso (por ejemplo, AB y BA) se descifrarán con el mismo patrón de letras en el texto plano (por ejemplo, RE y ER). En inglés, hay muchas palabras que contienen estos dígrafos invertidos, como REceivER y DEpartED. Identificar dígrafos invertidos cercanos en el texto cifrado y hacer coincidir el patrón con una lista de palabras de texto plano conocidas que contienen el patrón es una forma fácil de generar posibles cadenas de texto plano con las que comenzar a construir la clave.

Un método diferente para abordar un cifrado Playfair es el método de escalada de colinas . Este comienza con un cuadrado de letras al azar. Luego se introducen cambios menores (es decir, cambiando letras, filas o reflejando todo el cuadrado) para ver si el texto simple candidato se parece más al texto simple estándar que antes del cambio (quizás comparando los digramas con un gráfico de frecuencia conocido). Si se considera que el nuevo cuadrado es una mejora, entonces se adopta y luego se muta aún más para encontrar un candidato aún mejor. Finalmente, se encuentra que el texto simple o algo muy parecido logra una puntuación máxima con cualquier método de calificación elegido. Obviamente, esto está más allá del alcance de la paciencia humana típica, pero las computadoras pueden adoptar este algoritmo para descifrar cifrados Playfair con una cantidad relativamente pequeña de texto.

Otro aspecto de Playfair que lo diferencia de los cifrados de cuatro y dos cuadrados es el hecho de que nunca contendrá un digrama de dos letras, por ejemplo, EE. Si no hay digramas de dos letras en el texto cifrado y la longitud del mensaje es lo suficientemente larga como para que esto sea estadísticamente significativo, es muy probable que el método de cifrado sea Playfair.

En el capítulo 7, "Solución de sistemas de sustitución poligráfica", del Manual de campo 34-40-2 , producido por el ejército de los Estados Unidos, se puede encontrar un buen tutorial sobre la reconstrucción de la clave de un cifrado Playfair. En el capítulo XXI de Criptoanálisis / un estudio de los cifrados y sus soluciones , de Helen Fouché Gaines, se puede encontrar otro criptoanálisis de un cifrado Playfair . [15]

En el capítulo 28 de la novela de misterio Have His Carcase de Dorothy L. Sayers se lleva a cabo un criptoanálisis detallado de Playfair . En esta historia, se demuestra que un mensaje de Playfair es criptográficamente débil, ya que el detective es capaz de resolver la clave completa haciendo solo unas pocas conjeturas sobre el formato del mensaje (en este caso, que el mensaje comienza con el nombre de una ciudad y luego una fecha). El libro de Sayers incluye una descripción detallada de la mecánica del cifrado de Playfair, así como un relato paso a paso del criptoanálisis manual.

El ejército, la fuerza aérea y la policía alemanes utilizaron el cifrado Playfair doble como cifrado de grado medio en la Segunda Guerra Mundial, basándose en el cifrado Playfair británico que habían descifrado a principios de la Primera Guerra Mundial. [16] Lo adaptaron introduciendo un segundo cuadrado del que se seleccionaba la segunda letra de cada bigrama y prescindieron de la palabra clave, colocando las letras en orden aleatorio. Pero debido a la afición alemana por los mensajes proforma , se descifraron en Bletchley Park . Los mensajes iban precedidos de un número secuencial y los números se deletreaban con todas las letras. Como los números alemanes del 1 (eins) al doce (zwölf) contienen todas menos ocho de las letras de los cuadrados Playfair dobles, el tráfico proforma era relativamente fácil de descifrar (Smith, pág. 74-75).

Los crucigramas crípticos temáticos avanzados como The Listener Crossword (publicado en la edición del sábado del periódico británico The Times ) ocasionalmente incorporan cifrados Playfair. [17] Normalmente, se deben ingresar entre cuatro y seis respuestas en la cuadrícula en código, y la frase clave Playfair es temáticamente significativa para la solución final.

El código resulta muy útil para los crucigramas, ya que el texto simple se encuentra resolviendo un conjunto de pistas, mientras que el texto cifrado se encuentra resolviendo otros. Los solucionadores pueden entonces construir la tabla de claves emparejando los digramas (a veces es posible adivinar la palabra clave, pero nunca es necesario).

El uso del código Playfair se explica generalmente como parte del preámbulo del crucigrama. Esto nivela el campo de juego para aquellos que no han encontrado el código anteriormente. Pero la forma en que se utiliza el código es siempre la misma. El alfabeto de 25 letras utilizado siempre contiene Q y tiene I y J coincidentes. La tabla de claves siempre se completa fila por fila.