OpenBSD es un sistema operativo de tipo Unix , libre y de código abierto , centrado en la seguridad y basado en la distribución de software Berkeley (BSD). Theo de Raadt creó OpenBSD en 1995 bifurcando NetBSD 1.0. [4] El proyecto OpenBSD enfatiza la portabilidad , la estandarización , la corrección , la seguridad proactiva y la criptografía integrada . [5]

El proyecto OpenBSD mantiene versiones portables de muchos subsistemas como paquetes para otros sistemas operativos. Debido a la licencia BSD preferida del proyecto, que permite redistribuciones binarias sin el código fuente, muchos componentes se reutilizan en proyectos de software propietarios y patrocinados por corporaciones. El código de firewall en macOS de Apple se basa en el código de firewall PF de OpenBSD , [6] la biblioteca estándar C de Bionic de Android se basa en código OpenBSD, [7] LLVM usa la biblioteca de expresiones regulares de OpenBSD , [8] y Windows 10 usa OpenSSH (OpenBSD Secure Shell) con LibreSSL . [9]

La palabra "abierto" en el nombre OpenBSD se refiere a la disponibilidad del código fuente del sistema operativo en Internet , aunque la palabra "abierto" en el nombre OpenSSH significa "OpenBSD". También se refiere a la amplia gama de plataformas de hardware que admite el sistema. [10] OpenBSD admite una variedad de arquitecturas de sistema, incluidas x86-64 , IA-32 , ARM , PowerPC y RISC-V de 64 bits .

En diciembre de 1994, se le pidió a Theo de Raadt , miembro fundador del proyecto NetBSD , que renunciara al equipo central de NetBSD debido a desacuerdos y conflictos con los otros miembros del equipo NetBSD. [11] [4] En octubre de 1995, De Raadt fundó OpenBSD, un nuevo proyecto derivado de NetBSD 1.0. La versión inicial, OpenBSD 1.2, se realizó en julio de 1996, seguida de OpenBSD 2.0 en octubre del mismo año. [12] Desde entonces, el proyecto ha publicado una versión cada seis meses, cada una de las cuales tiene soporte durante un año.

El 25 de julio de 2007, el desarrollador de OpenBSD, Bob Beck, anunció la formación de la Fundación OpenBSD , una organización canadiense sin fines de lucro creada para "actuar como un único punto de contacto para personas y organizaciones que requieran una entidad legal con la que tratar cuando deseen brindar soporte a OpenBSD". [13]

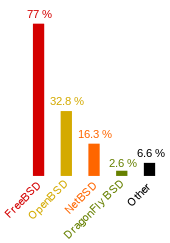

Es difícil determinar cuán ampliamente se utiliza OpenBSD, porque los desarrolladores no publican ni recopilan estadísticas de uso.

En septiembre de 2005, el BSD Certification Group encuestó a 4330 usuarios individuales de BSD, y mostró que el 32,8% usaba OpenBSD, [14] detrás de FreeBSD con un 77%, por delante de NetBSD con un 16,3% y DragonFly BSD con un 2,6% [nota 1] . Sin embargo, los autores de esta encuesta aclararon que no es ni "exhaustiva" ni "completamente precisa", ya que la encuesta se difundió principalmente a través de listas de correo, foros y boca a boca. Esto combinado con otros factores, como la falta de un grupo de control, un proceso de preselección o una difusión significativa fuera de la comunidad BSD, hace que la encuesta no sea confiable para juzgar el uso de BSD a nivel global.

OpenBSD cuenta con una robusta pila de redes TCP/IP y puede utilizarse como enrutador [15] o punto de acceso inalámbrico . [16] Las mejoras de seguridad de OpenBSD , la criptografía incorporada y el filtro de paquetes lo hacen adecuado para fines de seguridad tales como firewalls , [17] sistemas de detección de intrusos y puertas de enlace VPN .

Varios sistemas propietarios se basan en OpenBSD, incluidos dispositivos de Armorlogic (firewall de aplicaciones web Profense), Calyptix Security, [18] GeNUA, [19] RTMX, [20] y .vantronix. [21]

Algunas versiones de los Servicios para UNIX de Microsoft , una extensión del sistema operativo Windows para proporcionar una funcionalidad similar a Unix, utilizan gran parte de la base de código OpenBSD que se incluye en la suite de interoperabilidad Interix , [22] [23] desarrollada por Softway Systems Inc., que Microsoft adquirió en 1999. [24] [25] Core Force, un producto de seguridad para Windows, se basa en el firewall pf de OpenBSD . [26] El firewall pf también se encuentra en otros sistemas operativos: incluidos FreeBSD , [27] y macOS . [28]

OpenBSD se entrega con Xenocara , [29] una implementación del X Window System , y es adecuado como sistema operativo de escritorio para computadoras personales , incluidas las portátiles. [30] [31] : xl A septiembre de 2018 [actualizar], OpenBSD incluye aproximadamente 8000 paquetes en su repositorio de software , [32] incluidos entornos de escritorio como Lumina , GNOME , KDE Plasma y Xfce , y navegadores web como Firefox y Chromium . [33] El proyecto también incluye tres administradores de ventanas en la distribución principal: cwm , FVWM (parte de la configuración predeterminada para Xenocara) y twm . [34]

OpenBSD cuenta con una suite de servidores completa y puede configurarse como servidor de correo , servidor web , servidor FTP , servidor DNS , enrutador , cortafuegos , servidor de archivos NFS o cualquier combinación de estos. Desde la versión 6.8, OpenBSD también se entrega con soporte nativo en el núcleo para WireGuard . [35] [36]

Poco después de la creación de OpenBSD, De Raadt fue contactado por una empresa local de software de seguridad llamada Secure Networks (más tarde adquirida por McAfee ). [37] [38] La empresa estaba desarrollando una herramienta de auditoría de seguridad de red llamada Ballista, [nota 2] que tenía como objetivo encontrar y explotar fallas de seguridad del software. Esto coincidió con el interés de De Raadt en la seguridad, por lo que los dos cooperaron hasta el lanzamiento de OpenBSD 2.3. [39] Esta colaboración ayudó a definir la seguridad como el foco del proyecto OpenBSD. [40]

OpenBSD incluye numerosas características diseñadas para mejorar la seguridad, como:

strlcatfor strcaty strlcpyfor strcpy[41]Para reducir el riesgo de una vulnerabilidad o una mala configuración que permita la escalada de privilegios , se han escrito o adaptado muchos programas para hacer uso de la separación de privilegios , la revocación de privilegios y el chrooting . La separación de privilegios es una técnica, iniciada en OpenBSD e inspirada en el principio del mínimo privilegio , donde un programa se divide en dos o más partes, una de las cuales realiza operaciones privilegiadas y la otra, casi siempre la mayor parte del código, se ejecuta sin privilegios. [45] La revocación de privilegios es similar e implica que un programa realice cualquier operación necesaria con los privilegios con los que comienza y luego los elimine. El chrooting implica restringir una aplicación a una sección del sistema de archivos , prohibiéndole acceder a áreas que contienen archivos privados o del sistema. Los desarrolladores han aplicado estas mejoras a las versiones OpenBSD de muchas aplicaciones comunes, como tcpdump , file , tmux , smtpd y syslogd . [46]

Los desarrolladores de OpenBSD fueron fundamentales en la creación y desarrollo de OpenSSH (también conocido como OpenBSD Secure Shell), que se desarrolla en los repositorios CVS de OpenBSD. OpenBSD Secure Shell se basa en el SSH original . [47] Apareció por primera vez en OpenBSD 2.6 y ahora es, con diferencia, el cliente y servidor SSH más popular, disponible en muchos sistemas operativos. [48]

El proyecto tiene una política de auditar continuamente el código fuente en busca de problemas, un trabajo que el desarrollador Marc Espie ha descrito como "nunca terminado... más una cuestión de proceso que de un error específico que se está buscando". Continuó enumerando varios pasos típicos una vez que se encuentra un error, incluyendo examinar todo el árbol de código fuente en busca de los mismos problemas y otros similares, "tratar de averiguar si la documentación debe ser modificada" e investigar si "es posible aumentar el compilador para advertir sobre este problema específico". [49]

El sitio web de OpenBSD incluye una referencia destacada al historial de seguridad del sistema. Hasta junio de 2002, decía:

¡Cinco años sin un agujero remoto en la instalación predeterminada!

En junio de 2002, Mark Dowd de Internet Security Systems reveló un error en el código OpenSSH que implementaba la autenticación desafío-respuesta . [50] Esta vulnerabilidad en la instalación predeterminada de OpenBSD permitía a un atacante acceder de forma remota a la cuenta raíz , lo que era extremadamente grave no solo para OpenBSD, sino también para la gran cantidad de otros sistemas operativos que usaban OpenSSH en ese momento. [51] Este problema requirió el ajuste del eslogan en el sitio web de OpenBSD a:

¡Un agujero remoto en la instalación predeterminada, en casi 6 años!

La cita se mantuvo sin cambios a medida que pasaba el tiempo, hasta que el 13 de marzo de 2007, Alfredo Ortega de Core Security Technologies reveló una vulnerabilidad remota relacionada con la red. [52] La cita se cambió posteriormente a:

¡Solo dos agujeros remotos en la instalación predeterminada, en muchísimo tiempo!

Esta afirmación ha sido criticada porque la instalación predeterminada contiene pocos servicios en ejecución y muchos casos de uso requieren servicios adicionales. [53] Además, debido a que el árbol de puertos contiene software de terceros no auditado , es fácil para los usuarios comprometer la seguridad al instalar o configurar paquetes de manera incorrecta. Sin embargo, el proyecto sostiene que el eslogan pretende referirse a una instalación predeterminada y que es correcto en esa medida.

Una de las ideas fundamentales detrás de OpenBSD es la necesidad de que los sistemas sean simples, limpios y seguros por defecto. La instalación por defecto es bastante mínima, lo que el proyecto afirma que es para asegurar que los usuarios novatos "no tengan que convertirse en expertos en seguridad de la noche a la mañana", [54] lo que encaja con las prácticas de auditoría de código y código abierto consideradas elementos importantes de un sistema de seguridad. [55] Los servicios adicionales se deben habilitar manualmente para que los usuarios piensen primero en las implicaciones de seguridad.

El 11 de diciembre de 2010, Gregory Perry, un ex consultor técnico de la Oficina Federal de Investigaciones (FBI), envió un correo electrónico a De Raadt alegando que el FBI había pagado a algunos ex desarrolladores de OpenBSD 10 años antes para insertar puertas traseras en el marco criptográfico de OpenBSD . De Raadt hizo público el correo electrónico el 14 de diciembre reenviándolo a la lista de correo openbsd-tech y sugirió una auditoría de la base de código IPsec . [56] [57] La respuesta de De Raadt fue escéptica con el informe e invitó a todos los desarrolladores a revisar de forma independiente el código relevante. En las semanas siguientes, se solucionaron los errores, pero no se encontró evidencia de puertas traseras. [58] De Raadt afirmó: "Creo que probablemente se contrató a NetSec para escribir puertas traseras como se alega. Si se escribieron, no creo que hayan llegado a nuestro árbol. Es posible que se hayan implementado como su propio producto". [59]

En diciembre de 2017, Ilja van Sprundel, director de IOActive , dio una charla en el CCC [60] así como en DEF CON [ 61] titulada "¿Todos los BSD son creados por igual? — Una encuesta sobre las vulnerabilidades del kernel BSD", en la que afirmó que aunque OpenBSD era el claro ganador de los BSD en términos de seguridad, "todavía es fácil encontrar errores en esos kernels, incluso en OpenBSD".

Dos años después, en 2019, se dio una charla llamada "Una evaluación sistemática de las mitigaciones de OpenBSD" [62] en el CCC, argumentando que si bien OpenBSD tiene algunas mitigaciones efectivas, una parte significativa de ellas son "inútiles en el mejor de los casos y se basan en pura suerte y superstición", abogando por un enfoque más racional a la hora de diseñarlas. [63]

Muchos proyectos de código abierto comenzaron como componentes de OpenBSD, entre ellos:

Algunos subsistemas se han integrado en otros sistemas operativos BSD, [72] [73] [74] y muchos están disponibles como paquetes para su uso en otros sistemas tipo Unix. [75] [76] [77]

El administrador de Linux Carlos Fenollosa comentó sobre el cambio de Linux a OpenBSD que el sistema es fiel a la filosofía Unix de herramientas pequeñas y simples que funcionan bien juntas: "Algunos componentes base no son tan ricos en características, a propósito. Dado que el 99% de los servidores no necesitan la flexibilidad de Apache, el httpd de OpenBSD funcionará bien, será más seguro y probablemente más rápido". [78] Caracterizó la actitud de la comunidad de desarrolladores hacia los componentes como: "Cuando la comunidad decide que algún módulo apesta, desarrollan uno nuevo desde cero. OpenBSD tiene su propio NTPd, SMTPd y, más recientemente, HTTPd. Funcionan muy bien". [78] Como resultado, OpenBSD es relativamente prolífico en la creación de componentes que son ampliamente reutilizados por otros sistemas.

OpenBSD ejecuta casi todos sus daemons estándar dentro de estructuras de seguridad chroot y privsep de forma predeterminada, como parte del fortalecimiento del sistema base. [78]

El Calgary Internet Exchange se formó en 2012, en parte para satisfacer las necesidades del proyecto OpenBSD. [79]

En 2017, comenzó a desarrollarse Isotop, [80] un proyecto francés que tenía como objetivo adaptar OpenBSD a computadoras de escritorio y portátiles, utilizando xfce y luego dwm . [81]

OpenBSD incluye una serie de componentes de terceros , muchos de ellos con parches específicos de OpenBSD, [33] como X.Org , Clang [82] (el compilador predeterminado en varias arquitecturas ), GCC , [42] [nota 3] Perl , NSD , Unbound , ncurses , GNU binutils , GDB y AWK .

El desarrollo es continuo y la gestión del equipo es abierta y escalonada. Cualquiera con las habilidades adecuadas puede contribuir, y los derechos de compromiso se otorgan según el mérito y De Raadt actúa como coordinador. [31] : xxxv Se realizan dos lanzamientos oficiales por año, con el número de versión incrementado en 0,1, [83] y cada uno de ellos recibe soporte durante doce meses (dos ciclos de lanzamiento). [84] También se encuentran disponibles lanzamientos instantáneos a intervalos frecuentes.

Los parches de mantenimiento para las versiones compatibles se pueden aplicar mediante syspatch, de forma manual o actualizando el sistema con la rama de parches del repositorio de origen CVS para esa versión. [85] Como alternativa, un administrador del sistema puede optar por actualizar a la siguiente versión de instantánea mediante sysupgrade, o mediante la rama -current del repositorio CVS, para obtener acceso previo a la versión a las funciones agregadas recientemente. La herramienta sysupgrade también puede actualizar a la última versión de lanzamiento estable.

El kernel genérico OpenBSD proporcionado por defecto es altamente recomendado para los usuarios finales, en contraste con los sistemas operativos que recomiendan la personalización del kernel por parte del usuario. [86]

Los paquetes fuera del sistema base son mantenidos por CVS a través de un árbol de ports y son responsabilidad de los mantenedores individuales, conocidos como porteros. Además de mantener la rama actual actualizada, se espera que los porteros apliquen correcciones de errores y correcciones de mantenimiento apropiadas a las ramas de su paquete para las versiones compatibles de OpenBSD. Los ports generalmente no están sujetos a la misma auditoría continua que el sistema base debido a la falta de mano de obra.

Los paquetes binarios se crean de forma centralizada desde el árbol de puertos para cada arquitectura. Este proceso se aplica a la versión actual, a cada versión compatible y a cada instantánea. Se recomienda a los administradores que utilicen el mecanismo de paquetes en lugar de crear el paquete desde el árbol de puertos, a menos que necesiten realizar sus propios cambios en el código fuente.

Los desarrolladores de OpenBSD se reúnen periódicamente en eventos especiales llamados hackathons , [87] donde se "sientan y codifican", haciendo hincapié en la productividad. [88]

La mayoría de los nuevos lanzamientos incluyen una canción. [89]

OpenBSD es conocido por su documentación de alta calidad. [90] [91]

Cuando se creó OpenBSD, De Raadt decidió que el código fuente debería estar disponible para que cualquiera lo pudiera leer. En ese momento, un pequeño equipo de desarrolladores generalmente tenía acceso al código fuente de un proyecto. [92] Chuck Cranor [93] y De Raadt concluyeron que esta práctica era "contraria a la filosofía de código abierto" e inconveniente para los posibles contribuyentes. Juntos, Cranor y De Raadt establecieron el primer servidor de sistema de control de revisión público y anónimo . La decisión de De Raadt permitió a los usuarios "tomar un rol más activo" y estableció el compromiso del proyecto con el acceso abierto. [92] OpenBSD es notable por su uso continuo de CVS (más precisamente, una bifurcación no publicada y administrada por OpenBSD llamada OpenCVS), cuando la mayoría de los otros proyectos que lo usaban han migrado a otros sistemas. [94]

OpenBSD no incluye controladores binarios de código cerrado en el árbol de fuentes, ni incluye código que requiera la firma de acuerdos de confidencialidad . [95] Según el Proyecto GNU , OpenBSD incluye pequeños "blobs" de código objeto propietario como firmware del dispositivo. [96]

Dado que OpenBSD tiene su sede en Canadá, no se aplican restricciones a la exportación de criptografía en Estados Unidos, lo que permite que la distribución haga un uso completo de algoritmos modernos para el cifrado. Por ejemplo, el espacio de intercambio se divide en pequeñas secciones y cada sección se cifra con su propia clave, lo que garantiza que los datos confidenciales no se filtren a una parte insegura del sistema. [17]

OpenBSD aleatoriza varios comportamientos de las aplicaciones, haciéndolas menos predecibles y, por lo tanto, más difíciles de atacar. Por ejemplo, los PID se crean y se asocian aleatoriamente a los procesos; la bind llamada al sistema utiliza números de puerto aleatorios ; los archivos se crean con números de inodo aleatorios ; y los datagramas IP tienen identificadores aleatorios. [97] Este enfoque también ayuda a exponer errores en el núcleo y en los programas del espacio de usuario.

La política de OpenBSD sobre apertura se extiende a la documentación de hardware: en las diapositivas de una presentación de diciembre de 2006, De Raadt explicó que sin ella "los desarrolladores a menudo cometen errores al escribir controladores", y señaló que "la prisa [oh Dios mío, lo hice funcionar] es más difícil de lograr, y algunos desarrolladores simplemente se dan por vencidos". [98] Continuó diciendo que los controladores binarios proporcionados por el proveedor son inaceptables para su inclusión en OpenBSD, que "no confían en los binarios del proveedor que se ejecutan en nuestro núcleo" y que "no hay forma de arreglarlos ... cuando se rompen". [98]

OpenBSD mantiene una estricta política de licencias , [3] prefiriendo la licencia ISC y otras variantes de la licencia BSD . El proyecto intenta "mantener el espíritu de los derechos de autor originales de Berkeley Unix ", que permitían una "distribución de código fuente de Unix relativamente libre de cargas". [3] La Licencia Apache y la Licencia Pública General GNU, ampliamente utilizadas , se consideran demasiado restrictivas. [99]

En junio de 2001, debido a las preocupaciones sobre la modificación de la redacción de la licencia de IPFilter por parte de Darren Reed, se llevó a cabo una auditoría sistemática de la licencia de los puertos y árboles de código fuente de OpenBSD. [100] Se encontró que el código en más de cien archivos en todo el sistema no tenía licencia, tenía una licencia ambigua o se estaba usando en contra de los términos de la licencia. Para garantizar que se cumplieran correctamente todas las licencias, se intentó contactar a todos los propietarios de derechos de autor relevantes: se eliminaron algunas piezas de código, se reemplazaron muchas y se volvieron a otorgar licencias a otras, como las herramientas de enrutamiento de multidifusión mrinfo y map-mbone , para que OpenBSD pudiera seguir usándolas. [101] [102] Durante esta auditoría también se eliminó todo el software producido por Daniel J. Bernstein . En ese momento, Bernstein solicitó que todas las versiones modificadas de su código fueran aprobadas por él antes de su redistribución, un requisito al que los desarrolladores de OpenBSD no estaban dispuestos a dedicar tiempo ni esfuerzo. [103] [104] [105]

Debido a problemas de licencias, el equipo de OpenBSD ha reimplementado software desde cero o ha adoptado software existente adecuado. Por ejemplo, los desarrolladores de OpenBSD crearon el filtro de paquetes PF después de que se impusieran restricciones inaceptables a IPFilter . PF apareció por primera vez en OpenBSD 3.0 [106] y ahora está disponible en muchos otros sistemas operativos. [107] Los desarrolladores de OpenBSD también han reemplazado herramientas con licencia GPL (como CVS y pkg-config ) con equivalentes con licencia permisiva . [108] [109]

Aunque el sistema operativo y sus componentes portátiles se utilizan en productos comerciales, De Raadt afirma que una pequeña parte de la financiación del proyecto procede de la industria: "tradicionalmente, toda nuestra financiación ha procedido de donaciones de los usuarios y de la compra de nuestros CD (nuestros otros productos no nos hacen ganar mucho dinero). Obviamente, no ha sido mucho dinero". [83]

Durante un período de dos años a principios de la década de 2000, el proyecto recibió financiación de DARPA , que "pagó los salarios de 5 personas para que trabajaran completamente a tiempo completo, compró alrededor de 30 000 dólares en hardware y pagó 3 hackatones", del proyecto POSSE . [83]

En 2006, el proyecto OpenBSD atravesó dificultades financieras. [110] La Fundación Mozilla [111] y GoDaddy [112] se encuentran entre las organizaciones que ayudaron a que OpenBSD sobreviviera. Sin embargo, De Raadt expresó su preocupación por la asimetría de la financiación: "Creo que las contribuciones deberían haber venido primero de los vendedores, en segundo lugar de los usuarios corporativos y en tercer lugar de los usuarios individuales. Pero la respuesta ha sido casi totalmente la opuesta, con una proporción de casi 15 a 1 dólar a favor de la gente común. ¡Muchas gracias, gente común!" [83]

El 14 de enero de 2014, Bob Beck emitió una solicitud de financiación para cubrir los costes de la electricidad. Si no se encontraba financiación sostenible, Beck sugirió que el proyecto OpenBSD se cerraría. [113] El proyecto recibió pronto una donación de 20.000 dólares de Mircea Popescu, el creador rumano de la bolsa de valores de bitcoin MPEx, pagada en bitcoins . [114] El proyecto recaudó 150.000 dólares [115] en respuesta a la petición, lo que le permitió pagar sus facturas y asegurar su futuro a corto plazo. [114]

La Fundación OpenBSD es una organización federal canadiense sin fines de lucro fundada por el proyecto OpenBSD como "un único punto de contacto para personas y organizaciones que requieran una entidad legal con la que tratar cuando deseen dar soporte a OpenBSD". [116] Fue anunciada al público por el desarrollador de OpenBSD Bob Beck el 25 de julio de 2007. También sirve como una protección legal sobre otros proyectos que están afiliados a OpenBSD, incluyendo OpenSSH , OpenBGPD , OpenNTPD , OpenCVS , OpenSMTPD y LibreSSL . [117]

Desde 2014, varias contribuciones importantes a la Fundación OpenBSD han provenido de corporaciones como Microsoft, [118] Facebook y Google, así como de la Iniciativa de Infraestructura Central . [119]

En 2015, Microsoft se convirtió en el primer colaborador de nivel oro de la fundación [120], donando entre 25 000 y 50 000 dólares para apoyar el desarrollo de OpenSSH, que se había integrado en PowerShell en julio y, posteriormente, en Windows Server en 2018. [121] Otros colaboradores incluyen a Google, Facebook y DuckDuckGo . [122]

Durante las campañas de recaudación de fondos de 2016 y 2017, Smartisan , una empresa china, fue el principal contribuyente financiero a la Fundación OpenBSD. [123] [124]

OpenBSD está disponible de forma gratuita de varias maneras: el código fuente se puede recuperar mediante un CVS anónimo , [125] y las versiones binarias y las instantáneas de desarrollo se pueden descargar mediante FTP, HTTP y rsync. [126] Se pueden pedir en línea conjuntos de CD-ROM preempaquetados hasta la versión 6.0 por una pequeña tarifa, junto con una variedad de pegatinas y una copia de la canción principal de la versión. Estos, con su material gráfico y otros extras, han sido una de las pocas fuentes de ingresos del proyecto, financiando el hardware, el servicio de Internet y otros gastos. [127] A partir de la versión 6.1, los conjuntos de CD-ROM ya no se publican.

OpenBSD proporciona un sistema de gestión de paquetes para una fácil instalación y gestión de programas que no forman parte del sistema operativo base. [128] Los paquetes son archivos binarios que se extraen, gestionan y eliminan utilizando las herramientas de paquetes. En OpenBSD, la fuente de los paquetes es el sistema de ports, una colección de Makefiles y otra infraestructura necesaria para crear paquetes. En OpenBSD, los ports y el sistema operativo base se desarrollan y publican juntos para cada versión: esto significa que los ports o paquetes publicados con, por ejemplo, 4.6 no son adecuados para su uso con 4.5 y viceversa. [128]

Inicialmente, OpenBSD utilizó una versión con halo de la mascota del demonio BSD dibujada por Erick Green, a quien De Raadt le pidió que creara el logotipo para las versiones 2.3 y 2.4 de OpenBSD. Green planeó crear un demonio completo, incluyendo la cabeza y el cuerpo, pero solo la cabeza se completó a tiempo para OpenBSD 2.3. El cuerpo, así como la horquilla y la cola, se completaron para OpenBSD 2.4. [129]

Los lanzamientos posteriores utilizaron variaciones como un demonio policial de Ty Semaka, [130] pero finalmente se decidieron por un pez globo llamado Puffy. [131] Desde entonces, Puffy ha aparecido en material promocional de OpenBSD y ha aparecido en canciones y obras de arte de lanzamiento.

El material promocional de las primeras versiones de OpenBSD no tenía un tema o diseño cohesivo, pero más tarde los CD-ROM, las canciones de lanzamiento, los carteles y las camisetas para cada versión se han producido con un estilo y tema único, a veces contribuido por Ty Semaka de los Plaid Tongued Devils . [89] Estos se han convertido en parte de la defensa de OpenBSD, con cada versión exponiendo un punto moral o político importante para el proyecto, a menudo a través de la parodia. [132]

Los temas han incluido Puff the Barbarian en OpenBSD 3.3, que incluía una canción de rock de los 80 y una parodia de Conan el Bárbaro aludiendo a la documentación abierta, [89] The Wizard of OS en OpenBSD 3.7, relacionado con el trabajo del proyecto en controladores inalámbricos, y Hackers of the Lost RAID , una parodia de Indiana Jones que hace referencia a las nuevas herramientas RAID en OpenBSD 3.8.

La siguiente tabla resume el historial de versiones del sistema operativo OpenBSD .

RTMX O/S es una extensión de producto del sistema operativo tipo Unix OpenBSD con énfasis en aplicaciones integradas y dedicadas.

El Next Generation Firewall no es un dispositivo independiente, es un Router para operar en entornos críticos de seguridad con altos requisitos de disponibilidad, soporte integral así como sistemas confiables y seguros impulsados por OpenBSD.

CORE FORCE proporciona filtrado de paquetes entrantes y salientes con estado para protocolos TCP/IP utilizando un puerto Windows del firewall PF de OpenBSD, control de acceso al registro y sistema de archivos granular y validación de integridad de programas.

OpenBSD se entrega con los gestores de ventanas cwm(1), fvwm(1) y twm(1), [...]

Sin el apoyo de [SNI] en el momento adecuado, este lanzamiento probablemente no se hubiera producido.

Separación de privilegios: [...] El concepto se utiliza ahora en muchos programas OpenBSD, por ejemplo [...] etc.

Seguridad por defecto.

Este es el puerto del excelente OpenSSH de OpenBSD para Linux y otros sistemas Unix.

Este es el puerto del excelente OpenSSH de OpenBSD para Linux y otros sistemas Unix.

También alojé y ayudé a crear el primer servidor CVS anónimo en Internet (el original anoncvs.openbsd.org [...]

Integrar código de calidad de cualquier fuente con licencias aceptables. [...], los acuerdos de confidencialidad nunca son aceptables.

¡Nueva licencia de Xerox! ¡Este código ahora es GRATIS! Me llevó un tiempo y recibí muchos correos, pero vale la pena.

¡Nueva licencia de Xerox! ¡Este código ahora es GRATIS! Me llevó un tiempo y recibí muchos correos, pero vale la pena.

{{cite web}}: CS1 maint: nombres numéricos: lista de autores ( enlace )OpenBSD 2.5 presenta la nueva imagen del demonio Cop realizada por el dibujante Ty Semeka.

Cada versión de OpenBSD tiene un tema gráfico y una canción que lo acompaña. El tema refleja una preocupación importante que los programadores de OpenBSD están abordando o sacando a la luz.

Archivos eliminados: libexec/telnetd

{{cite book}}: |website=ignorado ( ayuda )