El Sistema de acceso avanzado a contenidos ( AACS ) es un estándar para la distribución de contenidos y la gestión de derechos digitales , destinado a restringir el acceso y la copia de la generación posterior al DVD de discos ópticos. La especificación se publicó en abril de 2005. El estándar ha sido adoptado como el esquema de restricción de acceso para HD DVD y Blu-ray Disc (BD). Es desarrollado por AACS Licensing Administrator, LLC (AACS LA), un consorcio que incluye a Disney , Intel , Microsoft , Panasonic , Warner Bros. , IBM , Toshiba y Sony . AACS ha estado funcionando bajo un "acuerdo provisional" ya que la especificación final (incluidas las disposiciones para Managed Copy) aún no se ha finalizado.

Desde su aparición en los dispositivos en 2006, se han extraído varias claves de descifrado AACS de reproductores de software y se han publicado en Internet, lo que permite el descifrado mediante software sin licencia.

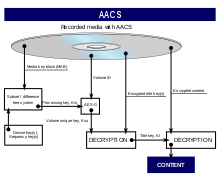

AACS utiliza criptografía para controlar y restringir el uso de medios digitales. Encripta el contenido con una o más claves de título utilizando el Estándar de Encriptación Avanzada (AES). Las claves de título se desencriptan utilizando una combinación de una clave de medio (codificada en un Bloque de Clave de Medio ) y el ID de Volumen del medio (por ejemplo, un número de serie físico incrustado en un disco pregrabado).

La principal diferencia entre AACS y CSS (el sistema DRM utilizado en los DVD) radica en cómo se organizan las claves y los códigos de descifrado del dispositivo.

En CSS, todos los reproductores de un grupo de modelos determinado cuentan con la misma clave de descifrado activada y compartida. El contenido se cifra con la clave específica del título, que a su vez se cifra con la clave de cada modelo. Por lo tanto, cada disco contiene una colección de varios cientos de claves cifradas, una para cada modelo de reproductor con licencia.

En principio, este enfoque permite a los licenciantes "revocar" un determinado modelo de reproductor (evitar que reproduzca contenido futuro) al no cifrar las claves de títulos futuros con la clave del modelo de reproductor. Sin embargo, en la práctica, revocar todos los reproductores de un modelo en particular es costoso, ya que hace que muchos usuarios pierdan la capacidad de reproducción. Además, la inclusión de una clave compartida entre muchos reproductores hace que la vulneración de la clave sea mucho más probable, como quedó demostrado por una serie de vulneraciones a mediados de los años 1990.

El método de AACS proporciona a cada jugador individual un conjunto único de claves de descifrado que se utilizan en un esquema de cifrado de difusión . Este método permite a los licenciantes "revocar" jugadores individuales, o más específicamente, las claves de descifrado asociadas con el jugador. Por lo tanto, si las claves de un jugador determinado se ven comprometidas y se publican, la autoridad local de AACS puede simplemente revocar esas claves en el contenido futuro, haciendo que las claves/el jugador sean inútiles para descifrar nuevos títulos.

AACS también incorpora técnicas de rastreo de traidores . El estándar permite cifrar varias versiones de secciones cortas de una película con claves diferentes, mientras que un reproductor determinado solo podrá descifrar una versión de cada sección. El fabricante incorpora distintas marcas de agua digitales (como Cinavia ) en estas secciones y, tras un análisis posterior de la versión pirateada, se pueden identificar y revocar las claves comprometidas (esta función se denomina claves de secuencia en las especificaciones de AACS). [1] [2]

Los identificadores de volumen son identificadores únicos o números de serie que se almacenan en discos pregrabados con hardware especial. No se pueden duplicar en los medios grabables de los consumidores. El objetivo de esto es evitar copias simples bit a bit, ya que el identificador de volumen es necesario (aunque no suficiente) para decodificar el contenido. En los discos Blu-ray, el identificador de volumen se almacena en la marca BD-ROM . [3]

Para leer el ID del volumen, se necesita un certificado criptográfico ( Private Host Key ) firmado por la AACS LA. Sin embargo, esto se ha evitado modificando el firmware de algunas unidades de HD DVD y Blu-ray. [4] [5]

Para ver la película, el reproductor primero debe descifrar el contenido del disco. El proceso de descifrado es algo complicado. El disco contiene 4 elementos: el bloque de clave de medio (MKB), el identificador de volumen, las claves de título cifradas y el contenido cifrado. El MKB se cifra con un enfoque de árbol de diferencias de subconjuntos. Básicamente, un conjunto de claves se organiza en un árbol de tal manera que cualquier clave dada se puede utilizar para encontrar todas las demás claves excepto sus claves principales. De esta manera, para revocar una clave de dispositivo determinada , solo es necesario cifrar el MKB con la clave principal de esa clave de dispositivo.

Una vez descifrado el MKB, proporciona la clave de medios o km . El km se combina con el ID de volumen (que el programa solo puede obtener presentando un certificado criptográfico a la unidad, como se describió anteriormente) en un esquema de cifrado unidireccional (AES-G) para producir la clave única de volumen ( Kvu ). La Kvu se utiliza para descifrar las claves de título cifradas, y esta se utiliza para descifrar el contenido cifrado. [4] [6]

Los reproductores compatibles con AACS deben seguir las pautas relativas a las salidas a través de conexiones analógicas. Esto se establece mediante un indicador llamado Image Constraint Token (ICT), que restringe la resolución de las salidas analógicas a 960×540. La resolución completa de 1920×1080 está restringida a las salidas HDMI o DVI que admiten HDCP . La decisión de establecer el indicador para restringir la salida ("conversión descendente") se deja al proveedor de contenido. Warner Pictures es un defensor de ICT, y se espera que Paramount y Universal también implementen la conversión descendente. [7] Las pautas de AACS requieren que cualquier título que implemente ICT debe indicarlo claramente en el paquete. La revista alemana "Der Spiegel" ha informado sobre un acuerdo no oficial entre los estudios cinematográficos y los fabricantes de productos electrónicos para no utilizar ICT hasta 2010-2012. [8] Sin embargo, ya se han lanzado algunos títulos que aplican ICT. [9]

El 5 de junio de 2009 se finalizaron los acuerdos de licencia para AACS, que se actualizaron para hacer que la detección de Cinavia en los reproductores de discos Blu-ray comerciales fuera un requisito. [10]

Managed Copy se refiere a un sistema mediante el cual los consumidores pueden hacer copias legales de películas y otros contenidos digitales protegidos por AACS. Esto requiere que el dispositivo obtenga autorización contactando a un servidor remoto en Internet. Las copias seguirán estando protegidas por DRM , por lo que no es posible realizar copias infinitas (a menos que el propietario del contenido lo permita explícitamente). Es obligatorio que los proveedores de contenido le den al consumidor esta flexibilidad tanto en los estándares HD DVD como Blu-ray (comúnmente llamado Mandatory Managed Copy ). Los estándares Blu-ray adoptaron Mandatory Managed Copy más tarde que HD DVD, después de que HP lo solicitara. [11]

Los posibles escenarios para la copia administrada incluyen (entre otros):

Esta característica no estaba incluida en el estándar provisional, por lo que los primeros dispositivos en el mercado no tenían esta capacidad. [12] Se esperaba que fuera parte de la especificación final de AACS. [13]

En junio de 2009, los acuerdos finales de AACS se ratificaron y publicaron en línea, e incluyen información sobre los aspectos de Copia Administrada de AACS.

El 24 de febrero de 2001, Dalit Naor, Moni Naor y Jeff Lotspiech publicaron un artículo titulado "Revocation and Tracing Schemes for Stateless Receivers" (Esquemas de revocación y rastreo para receptores sin estado), en el que describían un esquema de cifrado de difusión que utilizaba una construcción denominada árboles de diferencia de subconjuntos de Naor-Naor-Lotspiech. Ese artículo sentó las bases teóricas del AACS. [14]

El consorcio AACS LA se fundó en 2004. [15] Con DeCSS en retrospectiva, los lectores de la revista IEEE Spectrum votaron a AACS como una de las tecnologías con más probabilidades de fallar en la edición de enero de 2005. [16] El estándar AACS final se retrasó, [17] y luego se retrasó nuevamente cuando un miembro importante del grupo Blu-ray expresó sus preocupaciones. [18] A pedido de Toshiba, se publicó un estándar provisional que no incluía algunas características, como la copia administrada. [12] El 5 de julio de 2009, la licencia de AACS1 se puso en línea. [19]

El 26 de diciembre de 2006, una persona que utilizaba el alias "muslix64" publicó una utilidad de descifrado AACS de código abierto llamada BackupHDDVD , que analizaba las especificaciones AACS disponibles públicamente. Si se proporcionan las claves correctas, se puede utilizar para descifrar contenido cifrado con AACS. Pronto se desarrolló un programa BackupBluRay correspondiente. [20] Blu-ray Copy es un programa capaz de copiar Blu-rays al disco duro o a discos BD-R vírgenes. [21]

Tanto las claves de título como una de las claves utilizadas para descifrarlas (conocidas como Claves de procesamiento en las especificaciones AACS) se han encontrado utilizando depuradores para inspeccionar el espacio de memoria de los programas de reproducción de HD DVD y Blu-ray en ejecución. [22] [23] [24] [25] Los piratas informáticos también afirman haber encontrado Claves de dispositivo [26] (utilizadas para calcular la Clave de procesamiento) y una Clave privada de host [27] (una clave firmada por la AACS LA utilizada para el intercambio de información entre el host y la unidad HD; necesaria para leer el ID de volumen). Las primeras películas HD sin protección estuvieron disponibles poco después. [28] La clave de procesamiento se publicó ampliamente en Internet después de ser encontrada y la AACS LA envió múltiples avisos de eliminación de DMCA con el objetivo de censurarla. [29] Algunos sitios que dependen de contenido enviado por los usuarios, como Digg y Wikipedia, intentaron eliminar cualquier mención de la clave. [30] [31] Los administradores de Digg finalmente dejaron de intentar censurar los envíos que contenían la clave. [32]

Las extracciones de claves AACS ponen de relieve la debilidad inherente de cualquier sistema DRM que permita el uso de reproductores de software para PC para la reproducción de contenido. No importa cuántas capas de cifrado se empleen, no ofrecen ninguna protección real, ya que las claves necesarias para obtener el flujo de contenido no cifrado deben estar disponibles en algún lugar de la memoria para que la reproducción sea posible. La plataforma PC no ofrece ninguna forma de evitar ataques de espionaje de memoria sobre dichas claves, ya que una configuración de PC siempre puede ser emulada por una máquina virtual , en teoría sin que ningún programa en ejecución o sistema externo pueda detectar la virtualización. La única forma de prevenir totalmente ataques como este requeriría cambios en la plataforma PC (véase Computación confiable ) que podrían proporcionar protección contra tales ataques. Esto requeriría que los distribuidores de contenido no permitieran que su contenido se reprodujera en PC sin tecnología informática confiable, al no proporcionar a las empresas que fabrican reproductores de software para PC no confiables las claves de cifrado necesarias.

El 16 de abril de 2007, el consorcio AACS anunció que había expirado ciertas claves de cifrado utilizadas por aplicaciones basadas en PC. Había parches disponibles para WinDVD y PowerDVD que utilizaban claves de cifrado nuevas y no comprometidas. [33] [34] Las claves antiguas y comprometidas todavía se pueden utilizar para descifrar títulos antiguos, pero no para lanzamientos más nuevos, ya que se cifrarán con estas nuevas claves. Todos los usuarios de los reproductores afectados (incluso aquellos considerados "legítimos" por la AACS LA) se ven obligados a actualizar o reemplazar su software de reproducción para poder ver nuevos títulos.

A pesar de todas las revocaciones, los títulos actuales se pueden descifrar utilizando las nuevas claves MKB v7, v9 o v10 ampliamente disponibles en Internet.

Además de difundir claves de procesamiento en Internet, también ha habido intentos de difundir claves de título en varios sitios. [35] La AACS LA ha enviado avisos de eliminación de DMCA a dichos sitios en al menos una ocasión. [36] También existe software comercial ( AnyDVD HD ) que puede eludir la protección AACS. Aparentemente, este programa funciona incluso con películas lanzadas después de que la AACS LA expirara el primer lote de claves. [37]

Si bien se ha tenido mucho cuidado con AACS para garantizar que los contenidos estén encriptados hasta el dispositivo de visualización, en las primeras versiones de algunos reproductores de software Blu-ray y HD DVD se podía hacer una copia perfecta de cualquier fotograma de una película simplemente utilizando la función Imprimir pantalla del sistema operativo Windows. [38] [39]

El 30 de mayo de 2007, el proveedor canadiense de cifrado Certicom demandó a Sony alegando que AACS violaba dos de sus patentes, "Protocolo de clave pública reforzado" [40] y "Firmas digitales en una tarjeta inteligente". [41] Las patentes se presentaron en 1999 y 2001 respectivamente, y en 2003 la Agencia de Seguridad Nacional pagó 25 millones de dólares por el derecho a utilizar 26 patentes de Certicom, incluidas las dos que supuestamente Sony infringió. [42] La demanda fue desestimada el 27 de mayo de 2009. [43]

{{cite web}}: CS1 maint: nombres numéricos: lista de autores ( enlace )