Colossus fue un conjunto de computadoras desarrolladas por descifradores de códigos británicos en los años 1943-1945 [1] para ayudar en el criptoanálisis del cifrado de Lorenz . Colossus utilizó válvulas termoiónicas (tubos de vacío) para realizar operaciones booleanas y de conteo. Por lo tanto, Colossus es considerado [2] como la primera computadora digital , electrónica y programable del mundo , aunque fue programada mediante interruptores y enchufes y no mediante un programa almacenado . [3]

Colossus fue diseñado por el ingeniero telefónico de investigación de la Oficina General de Correos (GPO), Tommy Flowers [1], basado en los planos desarrollados por el matemático Max Newman en la Government Code and Cypher School (GC&CS) en Bletchley Park .

El uso de la probabilidad en criptoanálisis por parte de Alan Turing (ver Banburismus ) contribuyó a su diseño. A veces se ha afirmado erróneamente que Turing diseñó Colossus para ayudar en el criptoanálisis del Enigma . [4] (La máquina de Turing que ayudó a decodificar Enigma fue la Bomba electromecánica , no Coloso.) [5]

Se demostró que el prototipo, Colossus Mark 1 , estaba funcionando en diciembre de 1943 y estaba en uso en Bletchley Park a principios de 1944. [1] Un Colossus Mark 2 mejorado que usaba registros de desplazamiento para quintuplicar la velocidad de procesamiento, funcionó por primera vez el 1 de junio de 1944. , justo a tiempo para el desembarco de Normandía el Día D. [6] Diez Colosos estaban en uso al final de la guerra y se estaba encargando un undécimo. [6] El uso de estas máquinas por parte de Bletchley Park permitió a los aliados obtener una gran cantidad de inteligencia militar de alto nivel a partir de mensajes de radiotelegrafía interceptados entre el Alto Mando alemán ( OKW ) y sus comandos del ejército en toda la Europa ocupada.

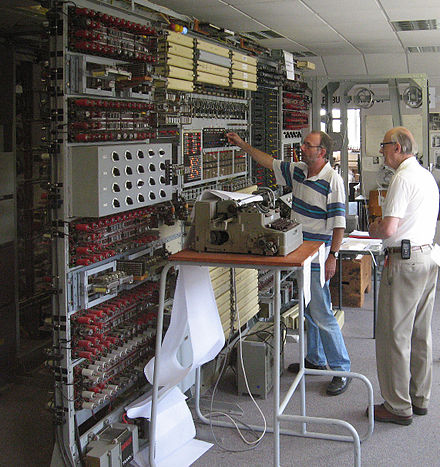

La existencia de las máquinas Colossus se mantuvo en secreto hasta mediados de los años 1970. [7] [8] Todas las máquinas, excepto dos, fueron desmanteladas en piezas tan pequeñas que no se pudo inferir su uso. Las dos máquinas conservadas fueron finalmente desmanteladas en los años 1960. En enero de 2024, GCHQ publicó nuevas fotografías que mostraban a Colossus rediseñado en un entorno muy diferente al de los edificios de Bletchley Park, presumiblemente en GCHQ Cheltenham. [9] Tony Sale y un equipo de voluntarios completaron una reconstrucción funcional de un Mark 2 Colossus en 2008 ; está en exhibición en el Museo Nacional de Computación en Bletchley Park. [10] [11] [12]

Las computadoras Colossus se utilizaron para ayudar a descifrar mensajes de radioteleimpresor interceptados que habían sido cifrados utilizando un dispositivo desconocido. Información de inteligencia reveló que los alemanes llamaban a los sistemas de transmisión de teleimpresores inalámbricos "Sägefisch" (pez sierra). Esto llevó a los británicos a llamar al tráfico cifrado del teleimpresor alemán " Fish ", [14] y a la máquina desconocida y sus mensajes interceptados " Tunny " (atún). [15]

Antes de que los alemanes aumentaran la seguridad de sus procedimientos operativos, los criptoanalistas británicos diagnosticaron cómo funcionaba la máquina invisible y construyeron una imitación de ella llamada " British Tunny ".

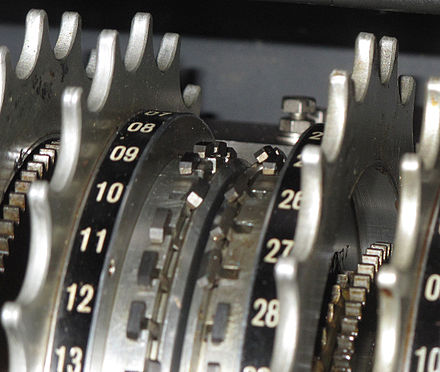

Se dedujo que la máquina tenía doce ruedas y utilizaba una técnica de cifrado Vernam en los caracteres de los mensajes en el código telegráfico estándar ITA2 de 5 bits . Lo hizo combinando los caracteres de texto sin formato con una secuencia de caracteres clave utilizando la función booleana XOR para producir el texto cifrado .

En agosto de 1941, un error cometido por operadores alemanes provocó la transmisión de dos versiones del mismo mensaje con configuraciones de máquina idénticas. Estos fueron interceptados y trabajados en Bletchley Park. Primero, John Tiltman , un criptoanalista de GC&CS muy talentoso, derivó un flujo de claves de casi 4000 caracteres. [16] Luego Bill Tutte , un miembro recién llegado de la Sección de Investigación, utilizó este flujo de claves para resolver la estructura lógica de la máquina de Lorenz. Dedujo que las doce ruedas estaban formadas por dos grupos de cinco, a los que denominó ruedas χ ( chi ) y ψ ( psi ), a las dos restantes las llamó μ ( mu ) o ruedas "motoras". Las ruedas chi avanzaban regularmente con cada letra cifrada, mientras que las ruedas psi avanzaban irregularmente, bajo el control de las ruedas motoras. [17]

Con un flujo de claves suficientemente aleatorio, un cifrado Vernam elimina la propiedad del lenguaje natural de un mensaje de texto sin formato de tener una distribución de frecuencia desigual de los diferentes caracteres, para producir una distribución uniforme en el texto cifrado. La máquina Tunny lo hizo bien. Sin embargo, los criptoanalistas descubrieron que al examinar la distribución de frecuencia de los cambios de carácter a carácter en el texto cifrado, en lugar de los caracteres simples, había una desviación de la uniformidad que proporcionaba una entrada al sistema. Esto se logró "diferenciando" en qué cada bit o carácter recibió XOR con su sucesor. [18] Después de que Alemania se rindió, las fuerzas aliadas capturaron una máquina Tunny y descubrieron que era la máquina de cifrado en línea electromecánica Lorenz SZ ( Schlüsselzusatzgerät , accesorio de cifrado). [14]

Para descifrar los mensajes transmitidos, era necesario realizar dos tareas. El primero fue la "rotura de ruedas", que fue el descubrimiento de los patrones de levas de todas las ruedas. Estos patrones se configuraron en la máquina Lorenz y luego se utilizaron durante un período de tiempo fijo para una sucesión de mensajes diferentes. Cada transmisión, que a menudo contenía más de un mensaje, estaba cifrada con una posición de inicio diferente de las ruedas. Alan Turing inventó un método para romper ruedas que se conoció como Turingery . [19] La técnica de Turing se desarrolló aún más hasta convertirse en "Rectangling", para lo cual Colossus podría producir tablas para análisis manual. Los colosos 2, 4, 6, 7 y 9 tenían un "dispositivo" para ayudar en este proceso. [20]

La segunda tarea fue "ajuste de ruedas" , que calculaba las posiciones iniciales de las ruedas para un mensaje particular y sólo podía intentarse una vez que se conocían los patrones de levas. [21] Fue esta tarea para la que Colossus fue diseñado inicialmente. Para descubrir la posición inicial de las ruedas chi de un mensaje, Colossus comparó dos flujos de caracteres, contando estadísticas a partir de la evaluación de funciones booleanas programables. Los dos flujos eran el texto cifrado, que se leía a alta velocidad desde una cinta de papel, y el flujo de claves, que se generaba internamente, en una simulación de la desconocida máquina alemana. Después de una sucesión de diferentes ejecuciones de Colossus para descubrir las configuraciones probables de la rueda chi , se verificaron examinando la distribución de frecuencia de los caracteres en el texto cifrado procesado. [22] Colossus produjo estos recuentos de frecuencia.

Al utilizar la diferenciación y saber que las ruedas psi no avanzaban con cada carácter, Tutte descubrió que probar sólo dos bits diferenciados (impulsos) de la corriente chi contra el texto cifrado diferenciado produciría una estadística que no era aleatoria. Esto se conoció como la "entrada 1+2" de Tutte . [26] Se trataba de calcular la siguiente función booleana:

y contando el número de veces que dio como resultado "falso" (cero). Si este número excedía un valor umbral predefinido conocido como "total establecido", se imprimió. El criptoanalista examinaría la copia impresa para determinar cuál de las supuestas posiciones iniciales era más probable que fuera la correcta para las ruedas chi -1 y chi -2. [27]

Esta técnica luego se aplicaría a otros pares de impulsos únicos o únicos para determinar la posición inicial probable de las cinco ruedas chi . A partir de esto se podría obtener el dechi (D) de un texto cifrado, del cual se podría eliminar el componente psi mediante métodos manuales . [28] Si la distribución de frecuencia de los caracteres en la versión dechi del texto cifrado estaba dentro de ciertos límites, se consideraba que se había logrado la "configuración de la rueda" de las ruedas chi , [22] y la configuración del mensaje y el dechi eran pasó al " Testerio ". Esta era la sección de Bletchley Park dirigida por el mayor Ralph Tester donde la mayor parte del trabajo de descifrado se realizó mediante métodos manuales y lingüísticos. [29]

Colossus también podría derivar la posición inicial de las ruedas psi y motoras. La viabilidad de utilizar esta capacidad adicional con regularidad fue posible en los últimos meses de la guerra, cuando había muchos Colossi disponibles y la cantidad de mensajes Tunny había disminuido. [30]

.jpg/440px-GB-ENG_-_Bletchley_-_Computers_-_Buckinghamshire_-_Milton_Keynes_-_Bletchly_-_Bletchley_Park_(4890148011).jpg)

Colossus fue desarrollado para " Newmanry ", [31] la sección encabezada por el matemático Max Newman que era responsable de los métodos mecánicos contra la máquina de cifrado por teleimpresor en línea Lorenz SZ40/42 de doce rotores (cuyo nombre en código es Tunny, por atún). . El diseño de Colossus surgió de un proyecto paralelo que produjo una máquina de contar menos ambiciosa denominada " Heath Robinson ". [9] Aunque la máquina de Heath Robinson demostró el concepto de análisis de máquina para esta parte del proceso, tenía serias limitaciones. Las piezas electromecánicas eran relativamente lentas y resultaba difícil sincronizar dos cintas de papel en bucle , una que contenía el mensaje cifrado y la otra que representaba parte del flujo de claves de la máquina de Lorenz. [32] Además, las cintas tendían a estirarse y romperse cuando se leían hasta 2000 caracteres por segundo.

Tommy Flowers MBE [d] era ingeniero eléctrico senior y jefe del grupo de conmutación en la estación de investigación de la oficina de correos en Dollis Hill . Antes de su trabajo en Colossus, había estado involucrado con GC&CS en Bletchley Park desde febrero de 1941 en un intento de mejorar las bombas que se utilizaban en el criptoanálisis de la máquina de cifrado alemana Enigma. [34] Alan Turing lo recomendó a Max Newman, quien había quedado impresionado por su trabajo en las Bombas. [35] Los principales componentes de la máquina de Heath Robinson fueron los siguientes.

Se había contratado a Flowers para diseñar la unidad combinadora de Heath Robinson. [36] No le impresionó el sistema de una cinta clave que debía mantenerse sincronizada con la cinta del mensaje y, por iniciativa propia, diseñó una máquina electrónica que eliminaba la necesidad de la cinta clave al tener un análogo electrónico de la máquina Lorenz (Atún). [37] Presentó este diseño a Max Newman en febrero de 1943, pero la idea de que las entre mil y dos mil válvulas termoiónicas ( tubos de vacío y tiratrones ) propuestas pudieran funcionar juntas de manera confiable fue recibida con gran escepticismo, [38] por lo que más Robinsons fueron ordenados desde Dollis Hill. Flowers, sin embargo, sabía por su trabajo anterior a la guerra que la mayoría de las fallas de las válvulas termoiónicas ocurrían como resultado de las tensiones térmicas durante el encendido, por lo que no apagar una máquina reducía las tasas de falla a niveles muy bajos. [39] Además, si los calentadores se encendían a bajo voltaje y luego se elevaban lentamente hasta el voltaje máximo, se reducía el estrés térmico. Las propias válvulas podrían soldarse para evitar problemas con las bases enchufables, que podrían resultar poco fiables. [ cita necesaria ] Flowers persistió con la idea y obtuvo el apoyo del Director de la Estación de Investigación, W Gordon Radley. [40]

Flowers y su equipo de unas cincuenta personas en el grupo de conmutación [41] [42] pasaron once meses desde principios de febrero de 1943 diseñando y construyendo una máquina que prescindía de la segunda cinta del Heath Robinson, generando los patrones de las ruedas electrónicamente. Flowers utilizó parte de su propio dinero para el proyecto. [43] [44] Este prototipo, Mark 1 Colossus, contenía 1.600 válvulas termoiónicas (tubos). [41] Funcionó satisfactoriamente en Dollis Hill el 8 de diciembre de 1943 [45] y fue desmantelado y enviado a Bletchley Park, donde fue entregado el 18 de enero y reensamblado por Harry Fensom y Don Horwood. [12] [46] Estuvo operativo en enero [47] [8] y atacó con éxito su primer mensaje el 5 de febrero de 1944. [48] Era una estructura grande y fue apodada "Coloso". Los archivos escritos por Max Newman el 18 de enero de 1944 registran que "Colossus llega hoy". [49]

Durante el desarrollo del prototipo, se desarrolló un diseño mejorado: el Mark 2 Colossus. Se encargaron cuatro de ellos en marzo de 1944 y, a finales de abril, el número de pedidos se había incrementado a doce. Dollis Hill fue presionada para que el primero de ellos estuviera funcionando antes del 1 de junio. [50] Allen Coombs asumió el liderazgo de la producción Mark 2 Colossi, el primero de los cuales, que contenía 2.400 válvulas, entró en funcionamiento a las 08:00 del 1 de junio de 1944, justo a tiempo para la invasión aliada de Normandía en el Día D. [51] Posteriormente, los Colosos fueron entregados a razón de aproximadamente uno por mes. En el momento del Día VE, había diez Colosos trabajando en Bletchley Park y se había comenzado a montar un undécimo. [50] Siete de los Colosos se utilizaron para "colocar las ruedas" y tres para "romper las ruedas". [52]

Las principales unidades del diseño del Mark 2 fueron las siguientes. [37] [53]

La mayor parte del diseño de la electrónica fue obra de Tommy Flowers, asistido por William Chandler, Sidney Broadhurst y Allen Coombs; con Erie Speight y Arnold Lynch desarrollando el mecanismo de lectura fotoeléctrica. [54] Coombs recordó que Flowers había producido un borrador de su diseño, lo rompió en pedazos y se lo entregó a sus colegas para que hicieran el diseño detallado y consiguieran que su equipo lo fabricara. [55] Los Mark 2 Colossi eran cinco veces más rápidos y más sencillos de operar que el prototipo. [mi]

La entrada de datos a Colossus se realizó mediante lectura fotoeléctrica de una transcripción en cinta de papel del mensaje cifrado interceptado. Esto se organizó en un bucle continuo para que pudiera leerse y releerse varias veces, sin almacenamiento interno para los datos. El diseño superó el problema de sincronizar la electrónica con la velocidad de la cinta de mensajes generando una señal de reloj a partir de la lectura de los orificios de las ruedas dentadas. Por tanto, la velocidad de funcionamiento estaba limitada por la mecánica de lectura de la cinta. Durante el desarrollo, el lector de cintas se probó hasta 9700 caracteres por segundo (53 mph) antes de que la cinta se desintegrara. Por lo tanto, se estableció como velocidad para uso regular 5000 caracteres/segundo (40 pies/s (12,2 m/s; 27,3 mph)). Flowers diseñó un registro de desplazamiento de 6 caracteres, que se utilizó tanto para calcular la función delta (ΔZ) como para probar cinco posibles puntos de partida diferentes de las ruedas de Tunny en los cinco procesadores. [57] [58] Este paralelismo de cinco vías [f] permitió realizar cinco pruebas y recuentos simultáneos, lo que dio una velocidad de procesamiento efectiva de 25.000 caracteres por segundo. [58] El cálculo utilizó algoritmos ideados por WT Tutte y sus colegas para descifrar un mensaje Tunny. [59] [60]

El Newmanry estaba integrado por criptoanalistas, operadores del Servicio Naval Real de Mujeres (WRNS) , conocidos como "Wrens", e ingenieros que estaban permanentemente disponibles para mantenimiento y reparación. Al final de la guerra, la dotación de personal era de 272 reyezuelos y 27 hombres. [50]

El primer trabajo al operar Colossus para un nuevo mensaje fue preparar el bucle de cinta de papel. Esto lo realizaron los Wrens, quienes pegaron los dos extremos con pegamento Bostik , asegurándose de que hubiera una cinta en blanco de 150 caracteres entre el final y el comienzo del mensaje. [61] Usando un punzón manual especial, insertaron un orificio inicial entre el tercer y cuarto canal 2+1 ⁄ 2 orificios para la rueda dentada desde el extremo de la sección en blanco y un orificio de tope entre el cuarto y quinto canal 1+1 ⁄ 2 agujeros de piñón desde el final de los caracteres del mensaje. [62] [63] Estos eran leídos por fotocélulas especialmente ubicadas e indicaban cuándo el mensaje estaba a punto de comenzar y cuándo terminaba. Luego, el operador pasaría la cinta de papel a través de la puerta y alrededor de las poleas del armazón de la cama y ajustaría la tensión. El diseño de la cama de dos cintas lo había realizado Heath Robinson para que se pudiera cargar una cinta mientras se ejecutaba la anterior. Un interruptor en el panel de selección especificaba la cinta "cerca" o "lejana". [64]

Después de realizar varias tareas de reinicio y puesta a cero, los operadores de Wren, siguiendo las instrucciones del criptoanalista, operarían los interruptores de década de "establecimiento total" y los interruptores del panel K2 para configurar el algoritmo deseado. Luego pondrían en marcha el motor y la lámpara de la cinta de la cama y, cuando la cinta alcanzara la velocidad adecuada, accionarían el interruptor maestro de arranque. [64]

Howard Campaigne, matemático y criptoanalista del OP-20-G de la Marina de los EE. UU. , escribió lo siguiente en un prólogo al artículo de Flowers de 1983 "The Design of Colossus".

Mi visión de Colossus era la de un criptoanalista-programador. Le dije a la máquina que hiciera ciertos cálculos y conteos, y después de estudiar los resultados, le dije que hiciera otro trabajo. No recordaba el resultado anterior, ni podría haber actuado en consecuencia si lo hubiera hecho. Colossus y yo nos alternamos en una interacción que en ocasiones lograba un análisis de un inusual sistema de cifrado alemán, llamado "Geheimschreiber" por los alemanes y "Fish" por los criptoanalistas. [sesenta y cinco]

Colossus no era una computadora con programas almacenados . Los datos de entrada para los cinco procesadores paralelos se leyeron de la cinta de papel con mensajes en bucle y de los generadores de patrones electrónicos para las ruedas chi , psi y motoras. [66] Los programas para los procesadores se configuraban y mantenían en los interruptores y las conexiones del panel de conectores. Cada procesador podría evaluar una función booleana y contar y mostrar el número de veces que produjo el valor especificado de "falso" (0) o "verdadero" (1) para cada paso de la cinta de mensajes.

La entrada a los procesadores procedía de dos fuentes: los registros de desplazamiento de la lectura de cintas y los anillos de tiratrón que emulaban las ruedas de la máquina Tunny. [67] Los caracteres de la cinta de papel se llamaban Z y los caracteres del emulador Tunny se denominaban mediante las letras griegas que Bill Tutte les había dado al resolver la estructura lógica de la máquina. En el panel de selección, los interruptores especifican Z o ΔZ , o Δ y o o Δ para que los datos se pasen al campo del conector y al 'panel de interruptor K2'. Estas señales de los simuladores de ruedas podrían especificarse si se pisa con cada nueva pasada de la cinta de mensajes o no.

El panel de interruptores K2 tenía un grupo de interruptores en el lado izquierdo para especificar el algoritmo. Los interruptores del lado derecho seleccionaban el contador al que se enviaba el resultado. El tablero de enchufes permitió imponer condiciones menos especializadas. En total, los interruptores del panel de distribución K2 y el cuadro eléctrico permitieron alrededor de cinco mil millones de combinaciones diferentes de las variables seleccionadas. [61]

A modo de ejemplo: un conjunto de ejecuciones para una cinta de mensaje podría incluir inicialmente dos ruedas chi , como en el algoritmo 1+2 de Tutte. Esta carrera sobre dos ruedas se denominaba carrera larga y duraba una media de ocho minutos, a menos que se utilizara el paralelismo para reducir el tiempo en un factor de cinco. Las carreras posteriores podrían implicar solo configurar una rueda chi , lo que daría una carrera corta que duraría aproximadamente dos minutos. Inicialmente, después del largo plazo inicial, el criptoanalista especificó la elección del siguiente algoritmo a probar. Sin embargo, la experiencia demostró que en una proporción de casos se podrían producir árboles de decisión para este proceso iterativo para que los utilicen los operadores Wren. [68]

Aunque Colossus fue la primera de las máquinas digitales electrónicas con capacidad de programación, aunque limitada por los estándares modernos, [69] no era una máquina de propósito general, ya que estaba diseñada para una variedad de tareas criptoanalíticas, la mayoría de las cuales implicaba contar los resultados de la evaluación de algoritmos booleanos. .

Por tanto, una computadora Colossus no era una máquina completa de Turing . Sin embargo, el profesor Benjamin Wells de la Universidad de San Francisco ha demostrado que si las diez máquinas Colossus fabricadas se reorganizaran en un grupo específico , entonces todo el conjunto de computadoras podría haber simulado una máquina de Turing universal y, por lo tanto, ser Turing completo. [70]

Colossus y los motivos de su construcción eran muy secretos y así permanecieron durante 30 años después de la guerra. En consecuencia, durante muchos años no estuvo incluido en la historia del hardware informático , y Flowers y sus asociados se vieron privados del reconocimiento que merecían. Todos los Colosos, excepto dos, fueron desmantelados después de la guerra y algunas piezas se devolvieron a la oficina de correos. Algunas piezas, desinfectadas para su propósito original, fueron llevadas al Laboratorio de Máquinas de Computación de la Royal Society de Max Newman en la Universidad de Manchester . [71] Dos Colossi, junto con dos máquinas Tunny, fueron retenidos y trasladados a la nueva sede del GCHQ en Eastcote en abril de 1946, y luego a Cheltenham entre 1952 y 1954. [72] [9] Uno de los Colossi, conocido como Colossus Blue , fue desmantelado en 1959; el otro en la década de 1960. [72] Se ordenó a Tommy Flowers que destruyera toda la documentación. Los quemó debidamente en un horno y luego dijo de esa orden:

Ese fue un terrible error. Me ordenaron que destruyera todos los registros, lo cual hice. Tomé todos los dibujos, los planos y toda la información sobre Colossus en papel y los puse en el fuego de la caldera. Y lo vio arder. [73]

Los Colosos fueron adaptados para otros fines, con distintos grados de éxito; en sus últimos años fueron utilizados para entrenamiento. [74] Jack Good relató cómo fue el primero en utilizar Colossus después de la guerra, persuadiendo a la Agencia de Seguridad Nacional de EE. UU. de que podría utilizarse para realizar una función para la que estaban planeando construir una máquina de propósito especial. [72] Colossus también se utilizó para realizar recuentos de caracteres en cinta adhesiva de un solo uso para probar la no aleatoriedad. [72]

Un pequeño número de personas asociadas con Colossus (y que sabían que eran viables dispositivos informáticos digitales electrónicos de gran escala, fiables y de alta velocidad) desempeñaron un papel importante en los primeros trabajos informáticos en el Reino Unido y probablemente en Estados Unidos. Sin embargo, al ser tan secreto, tuvo poca influencia directa en el desarrollo de ordenadores posteriores; Fue EDVAC la arquitectura informática fundamental de la época. [75] En 1972, Herman Goldstine , que desconocía Colossus y su legado a los proyectos de personas como Alan Turing ( ACE ), Max Newman ( computadoras de Manchester ) y Harry Huskey ( Bendix G-15 ), escribió que,

Gran Bretaña tenía tal vitalidad que inmediatamente después de la guerra pudo embarcarse en muchos proyectos bien concebidos y bien ejecutados en el campo de la informática. [76]

El profesor Brian Randell , que desenterró información sobre Colossus en la década de 1970, comentó sobre esto diciendo que:

En mi opinión, el proyecto COLOSSUS fue una fuente importante de esta vitalidad, que ha sido en gran medida desapreciada, al igual que la importancia de su lugar en la cronología de la invención de la computadora digital. [77]

Los esfuerzos de Randell comenzaron a dar frutos a mediados de la década de 1970. El secreto sobre Bletchley Park se rompió cuando el capitán del grupo Winterbotham publicó su libro The Ultra Secret en 1974. [78] Randell estaba investigando la historia de la informática en Gran Bretaña para una conferencia sobre la historia de la informática celebrada en el Laboratorio Científico de Los Alamos. Nuevo México del 10 al 15 de junio de 1976, y obtuvo permiso para presentar un artículo sobre el desarrollo de los COLOSSI en tiempos de guerra en la Estación de Investigación de la Oficina de Correos , Dollis Hill (en octubre de 1975, el gobierno británico había publicado una serie de fotografías subtituladas de la Oficina de Registro Público ). El interés por las "revelaciones" de su artículo dio lugar a una reunión especial por la noche en la que Randell y Coombs respondieron más preguntas. Coombs escribió más tarde que ningún miembro de nuestro equipo podría olvidar jamás el compañerismo, el sentido de propósito y, sobre todo, la emoción sin aliento de aquellos días . En 1977, Randell publicó un artículo The First Electronic Computer en varias revistas. [g] [79]

En octubre de 2000, el GCHQ entregó a la Oficina de Registro Público nacional un informe técnico de 500 páginas sobre el cifrado Tunny y su criptoanálisis, titulado Informe general sobre Tunny [80] , que contiene un fascinante himno a Colossus por parte de los criptógrafos que trabajó con él:

Es de lamentar que no sea posible dar una idea adecuada de la fascinación de un Coloso en acción; su enorme volumen y aparente complejidad; la fantástica velocidad de la fina cinta de papel alrededor de las relucientes poleas; el placer infantil de no-no, abarcar, imprimir el encabezado principal y otros artilugios; la magia de la decodificación puramente mecánica letra por letra (una novicia pensó que la estaban engañando); la extraña acción de la máquina de escribir al imprimir las partituras correctas sin ayuda humana y más allá de ella; el paso de la pantalla; períodos de ansiosa expectación que culminan con la repentina aparición de la ansiada partitura; y los extraños ritmos que caracterizan cada tipo de carrera: el majestuoso avance, el errático recorrido corto, la regularidad de las ruedas rotas, el impasible rectángulo interrumpido por los salvajes saltos del carruaje que regresa, el frenético parloteo de un motor en marcha, incluso el ridículo frenesí de multitud de partituras falsas. [81]

Un equipo dirigido por Tony Sale construyó una reconstrucción completamente funcional [82] [83] de un Colossus Mark 2 entre 1993 y 2008. [12] [11] A pesar de que los planos y el hardware fueron destruidos, una sorprendente cantidad de material había sobrevivido. , principalmente en cuadernos de ingenieros, pero una cantidad considerable en los EE. UU. El lector de cinta óptica podría haber planteado el mayor problema, pero el Dr. Arnold Lynch , su diseñador original, pudo rediseñarlo según sus propias especificaciones originales. La reconstrucción está en exhibición, en el lugar históricamente correcto para el Coloso No. 9, en el Museo Nacional de Computación , en H Block Bletchley Park en Milton Keynes , Buckinghamshire.

En noviembre de 2007, para celebrar la finalización del proyecto y marcar el inicio de una iniciativa de recaudación de fondos para el Museo Nacional de Computación, un Cipher Challenge [84] enfrentó al Colossus reconstruido contra radioaficionados de todo el mundo por ser el primero en recibir y decodificar tres mensajes cifrados usando el Lorenz SZ42 y transmitido desde la estación de radio DL0HNF en el museo de informática Heinz Nixdorf MuseumsForum . El desafío lo ganó fácilmente el radioaficionado Joachim Schüth, quien se había preparado cuidadosamente [85] para el evento y desarrolló su propio procesamiento de señales y código de descifrado utilizando Ada . [86] El equipo de Colossus se vio obstaculizado por su deseo de utilizar equipos de radio de la Segunda Guerra Mundial, [87] retrasándolos un día debido a las malas condiciones de recepción. Sin embargo, el portátil de 1,4 GHz del vencedor, ejecutando su propio código, tardó menos de un minuto en encontrar los ajustes para las 12 ruedas. El descifrador de códigos alemán dijo: "Mi computadora portátil digirió texto cifrado a una velocidad de 1,2 millones de caracteres por segundo, 240 veces más rápido que Colossus. Si escalas la frecuencia de la CPU por ese factor, obtienes un reloj equivalente de 5,8 MHz para Colossus. Eso es un velocidad notable para una computadora construida en 1944." [88]

El Cipher Challenge verificó la finalización exitosa del proyecto de reconstrucción. "Basándonos en el rendimiento actual, Colossus es tan bueno como lo era hace seis décadas", comentó Tony Sale. "Estamos encantados de haber rindido un merecido homenaje a las personas que trabajaron en Bletchley Park y cuya capacidad intelectual ideó estas fantásticas máquinas que descifraron estos cifrados y acortaron la guerra en muchos meses". [89]

Había una computadora ficticia llamada Colossus en la película de 1970 Colossus: The Forbin Project , que se basó en la novela Colossus de 1966 de DF Jones . Esto fue una coincidencia, ya que es anterior a la publicación de información sobre Colossus, o incluso su nombre.

La novela Cryptonomicon (1999) de Neal Stephenson también contiene un tratamiento ficticio del papel histórico desempeñado por Turing y Bletchley Park.