La seguridad de la computación en la nube o, más simplemente, la seguridad en la nube , se refiere a un amplio conjunto de políticas, tecnologías, aplicaciones y controles utilizados para proteger la IP virtualizada, los datos, las aplicaciones, los servicios y la infraestructura asociada de la computación en la nube . Es un subdominio de la seguridad informática , la seguridad de redes y, más ampliamente, la seguridad de la información .

La computación y el almacenamiento en la nube brindan a los usuarios la capacidad de almacenar y procesar sus datos en centros de datos de terceros . [1] Las organizaciones utilizan la nube en una variedad de diferentes modelos de servicios (con acrónimos como SaaS , PaaS e IaaS ) y modelos de implementación ( privados , públicos , híbridos y comunitarios ). [2]

Las preocupaciones de seguridad asociadas con la computación en la nube generalmente se clasifican de dos maneras: como problemas de seguridad que enfrentan los proveedores de la nube (organizaciones que brindan software , plataforma o infraestructura como servicio a través de la nube) y problemas de seguridad que enfrentan sus clientes (empresas). u organizaciones que alojan aplicaciones o almacenan datos en la nube). [3] Sin embargo, la responsabilidad es compartida y a menudo se detalla en el "modelo de responsabilidad de seguridad compartida" o "modelo de responsabilidad compartida" de un proveedor de nube. [4] [5] [6] El proveedor debe garantizar que su infraestructura sea segura y que los datos y aplicaciones de sus clientes estén protegidos, mientras que el usuario debe tomar medidas para fortalecer su aplicación y utilizar contraseñas y medidas de autenticación seguras. [5] [6]

Cuando una organización elige almacenar datos o alojar aplicaciones en la nube pública, pierde su capacidad de tener acceso físico a los servidores que alojan su información. Como resultado, los datos potencialmente confidenciales corren el riesgo de sufrir ataques internos. Según un informe de 2010 de Cloud Security Alliance , los ataques internos son una de las siete mayores amenazas en la computación en la nube. [7] Por lo tanto, los proveedores de servicios en la nube deben garantizar que se realicen verificaciones exhaustivas de antecedentes de los empleados que tienen acceso físico a los servidores en el centro de datos. Además, se recomienda monitorear con frecuencia los centros de datos para detectar actividades sospechosas.

Para conservar recursos, reducir costos y mantener la eficiencia, los proveedores de servicios en la nube suelen almacenar los datos de más de un cliente en el mismo servidor. Como resultado, existe la posibilidad de que otros usuarios (posiblemente incluso competidores) puedan ver los datos privados de un usuario. Para manejar situaciones tan delicadas, los proveedores de servicios en la nube deben garantizar un aislamiento adecuado de los datos y una segregación lógica del almacenamiento. [2]

El uso extensivo de la virtualización en la implementación de la infraestructura de la nube genera preocupaciones de seguridad únicas para los clientes o inquilinos de un servicio de nube pública. [8] La virtualización altera la relación entre el sistema operativo y el hardware subyacente, ya sea informática, almacenamiento o incluso redes. Esto introduce una capa adicional (la virtualización) que a su vez debe configurarse, gestionarse y protegerse adecuadamente. [9] Las preocupaciones específicas incluyen la posibilidad de comprometer el software de virtualización o " hipervisor ". Si bien estas preocupaciones son en gran medida teóricas, existen. [10] Por ejemplo, una brecha en la estación de trabajo del administrador con el software de gestión del software de virtualización puede provocar que todo el centro de datos caiga o se reconfigure a gusto del atacante.

La arquitectura de seguridad en la nube es efectiva sólo si se implementan las implementaciones defensivas correctas. Una arquitectura de seguridad en la nube eficiente debe reconocer los problemas que surgirán con la gestión de la seguridad y seguir todas las mejores prácticas, procedimientos y directrices para garantizar un entorno de nube seguro. La gestión de la seguridad aborda estos problemas con controles de seguridad. Estos controles protegen los entornos de la nube y se implementan para salvaguardar cualquier debilidad en el sistema y reducir el efecto de un ataque. Si bien existen muchos tipos de controles detrás de una arquitectura de seguridad en la nube, generalmente se pueden encontrar en una de las siguientes categorías:

La ingeniería de seguridad en la nube se caracteriza por las capas de seguridad, el plan, el diseño, la programación y las mejores prácticas que existen dentro de un acuerdo de seguridad en la nube. La ingeniería de seguridad en la nube requiere que el modelo compuesto y visual (diseño y UI) se caracterice por las tareas dentro de la nube. Este proceso de ingeniería de seguridad en la nube incluye aspectos como el acceso a los ejecutivos, técnicas y controles para garantizar las aplicaciones y la información. También incluye formas de abordar y mantener la permeabilidad, la coherencia, la postura ante el peligro y, en general, la seguridad. Los procesos para impartir estándares de seguridad a los servicios y actividades de la nube asumen un enfoque que cumple con pautas coherentes y elementos esenciales de seguridad del sistema. [15]

Para que el interés en los avances de la Nube sea viable, las empresas deben reconocer las distintas partes de la Nube y cómo siguen impactándolas y ayudándolas. Estos intereses pueden incluir inversiones en seguridad y computación en la nube, por ejemplo. Por supuesto, esto conduce a impulsar el impulso para que los avances en la nube tengan éxito.

Aunque la idea de la computación en la nube no es nueva, las asociaciones la aplican cada vez más debido a su escalabilidad flexible, su relativa confiabilidad y la frugalidad de los costos de los servicios. Sin embargo, a pesar de su rápida renuncia en algunos sectores y disciplinas, a partir de la exploración y las estadísticas se desprende que los obstáculos relacionados con la seguridad son la protección más visible para su amplia renuncia. [ cita necesaria ]

En general, se recomienda que los controles de seguridad de la información se seleccionen e implementen de acuerdo con los riesgos y en proporción a ellos, generalmente mediante la evaluación de las amenazas, vulnerabilidades e impactos. Las preocupaciones sobre la seguridad en la nube se pueden agrupar de varias maneras; Gartner nombró siete [16] , mientras que Cloud Security Alliance identificó doce áreas de preocupación. [17] Los agentes de seguridad de acceso a la nube (CASB) son software que se ubican entre los usuarios de la nube y las aplicaciones de la nube para proporcionar visibilidad del uso de las aplicaciones de la nube, la protección de datos y la gobernanza para monitorear toda la actividad y hacer cumplir las políticas de seguridad. [18]

Cualquier servicio sin un entorno "reforzado" se considera un objetivo "blando". Los servidores virtuales deben protegerse igual que un servidor físico contra la fuga de datos , el malware y las vulnerabilidades explotadas. "La pérdida o fuga de datos representa el 24,6% y el malware relacionado con la nube el 3,4% de las amenazas que causan interrupciones en la nube”. [19]

Cada empresa tendrá su propio sistema de gestión de identidad para controlar el acceso a la información y los recursos informáticos. Los proveedores de la nube integran el sistema de gestión de identidad del cliente en su propia infraestructura, utilizando tecnología de federación o SSO o un sistema de identificación biométrico, [1] o proporcionan su propio sistema de gestión de identidad. [20] CloudID, [1] por ejemplo, proporciona identificación biométrica entre empresas y basada en la nube que preserva la privacidad. Vincula la información confidencial de los usuarios a sus datos biométricos y la almacena de forma cifrada. Utilizando una técnica de cifrado con capacidad de búsqueda, la identificación biométrica se realiza en el dominio cifrado para garantizar que el proveedor de la nube o los atacantes potenciales no obtengan acceso a ningún dato confidencial o incluso al contenido de las consultas individuales. [1]

Los proveedores de servicios en la nube protegen físicamente el hardware de TI (servidores, enrutadores, cables, etc.) contra accesos no autorizados, interferencias, robos, incendios, inundaciones, etc. y garantizan que los suministros esenciales (como la electricidad) sean lo suficientemente sólidos para minimizar la posibilidad de interrupciones. Esto normalmente se logra brindando servicios a aplicaciones en la nube desde centros de datos especificados, diseñados, construidos, administrados, monitoreados y mantenidos profesionalmente.

Diversas preocupaciones de seguridad de la información relacionadas con TI y otros profesionales asociados con los servicios en la nube generalmente se manejan a través de actividades previas, para y post-empleo, como controles de seguridad de posibles reclutas, programas de capacitación y concientización sobre seguridad, y proactivos.

Los proveedores garantizan que todos los datos críticos (números de tarjetas de crédito, por ejemplo) estén enmascarados o cifrados y que solo los usuarios autorizados tengan acceso a los datos en su totalidad. Además, las identidades y credenciales digitales deben protegerse, al igual que cualquier dato que el proveedor recopile o produzca sobre la actividad del cliente en la nube.

Las pruebas de penetración son el proceso de realizar pruebas de seguridad ofensivas en un sistema, servicio o red informática para encontrar debilidades de seguridad en él. Dado que la nube es un entorno compartido con otros clientes o inquilinos, seguir paso a paso las reglas de participación de las pruebas de penetración es un requisito obligatorio. El proveedor de la nube debe autorizar el escaneo y las pruebas de penetración desde dentro o fuera de la nube. La violación de las políticas de uso aceptable puede dar lugar a la terminación del servicio. [21]

Escanear la nube desde fuera y desde dentro utilizando productos gratuitos o comerciales es crucial porque sin un entorno reforzado su servicio se considera un objetivo fácil. Los servidores virtuales deben protegerse al igual que un servidor físico contra la fuga de datos , el malware y las vulnerabilidades explotadas. "La pérdida o fuga de datos representa el 24,6 % y el malware relacionado con la nube el 3,4 % de las amenazas que provocan interrupciones en la nube”

El proveedor de la nube debe autorizar el escaneo y las pruebas de penetración desde dentro o fuera de la nube. Dado que la nube es un entorno compartido con otros clientes o inquilinos, seguir paso a paso las reglas de participación de las pruebas de penetración es un requisito obligatorio. La violación de las políticas de uso aceptable puede dar lugar a la terminación del servicio. Una terminología clave que se debe comprender cuando se habla de pruebas de penetración es la diferencia entre pruebas de capa de red y de aplicación. Comprender lo que se le pide a usted como evaluador es a veces el paso más importante del proceso. Las pruebas de capa de red se refieren a pruebas que incluyen conexiones internas/externas, así como los sistemas interconectados en toda la red local. A menudo se llevan a cabo ataques de ingeniería social, ya que el eslabón más vulnerable en materia de seguridad suele ser el empleado.

Pruebas de caja blanca

Pruebas bajo la condición de que el "atacante" tenga pleno conocimiento de la red interna, su diseño e implementación.

Pruebas de caja gris

Pruebas bajo la condición de que el “atacante” tenga conocimiento parcial de la red interna, su diseño e implementación.

Pruebas de caja negra

Pruebas bajo la condición de que el “atacante” no tenga conocimiento previo de la red interna, su diseño e implementación.

Existen numerosas amenazas a la seguridad asociadas con los servicios de datos en la nube. Esto incluye amenazas tradicionales y amenazas no tradicionales. Las amenazas tradicionales incluyen: escuchas ilegales en la red , invasión ilegal y ataques de denegación de servicio, pero también amenazas específicas de la computación en la nube, como ataques de canal lateral, vulnerabilidades de virtualización y abuso de los servicios en la nube. Para mitigar estas amenazas, los controles de seguridad a menudo se basan en el seguimiento de las tres áreas de la tríada de la CIA. La Tríada de la CIA se refiere a la confidencialidad (incluida la controlabilidad del acceso, que puede entenderse mejor a partir de lo siguiente [22] ), integridad y disponibilidad.

Es importante señalar que muchas medidas de seguridad eficaces cubren varias o todas las tres categorías. El cifrado, por ejemplo, se puede utilizar para evitar el acceso no autorizado y también para garantizar la integridad de los datos). Por otro lado, las copias de seguridad generalmente cubren la integridad y la disponibilidad y los firewalls solo cubren la confidencialidad y la controlabilidad del acceso. [23]

La confidencialidad de los datos es propiedad de que el contenido de los datos no se pone a disposición ni se divulga a usuarios ilegales. Los datos subcontratados se almacenan en una nube y fuera del control directo de los propietarios. Solo los usuarios autorizados pueden acceder a los datos confidenciales, mientras que otros, incluidos los CSP, no deberían obtener ninguna información sobre los datos. Mientras tanto, los propietarios de datos esperan utilizar plenamente los servicios de datos en la nube, por ejemplo, búsqueda de datos, cálculo de datos e intercambio de datos , sin filtrar el contenido de los datos a los CSP u otros adversarios. La confidencialidad se refiere a cómo los datos deben mantenerse estrictamente confidenciales para el propietario de dichos datos.

Un ejemplo de control de seguridad que cubre la confidencialidad es el cifrado para que sólo los usuarios autorizados puedan acceder a los datos. Se puede utilizar el paradigma de clave simétrica o asimétrica para el cifrado. [24]

La controlabilidad del acceso significa que un propietario de datos puede realizar una restricción selectiva del acceso a sus datos subcontratados a la nube. El propietario puede autorizar a los usuarios legales a acceder a los datos, mientras que otros no pueden acceder a ellos sin permiso. Además, es deseable imponer un control de acceso detallado a los datos subcontratados, es decir, a diferentes usuarios se les deben conceder diferentes privilegios de acceso con respecto a diferentes piezas de datos. La autorización de acceso debe ser controlada únicamente por el propietario en entornos de nube que no sean de confianza.

El control de acceso también puede denominarse disponibilidad. Si bien el acceso no autorizado debería estar estrictamente prohibido, el acceso para usos administrativos o incluso de consumo debería permitirse, pero también supervisarse. El control de disponibilidad y acceso garantiza que se otorgue la cantidad adecuada de permisos a las personas correctas.

La integridad de los datos exige mantener y garantizar la exactitud e integridad de los datos. El propietario de los datos siempre espera que sus datos en una nube puedan almacenarse de forma correcta y confiable. Significa que los datos no deben manipularse ilegalmente, modificarse indebidamente, eliminarse deliberadamente ni fabricarse maliciosamente. Si alguna operación no deseada corrompe o elimina los datos, el propietario debería poder detectar la corrupción o pérdida. Además, cuando una parte de los datos subcontratados se daña o se pierde, los usuarios de los datos aún pueden recuperarlos. Los controles de seguridad de integridad eficaces van más allá de la protección contra actores maliciosos y también protegen los datos contra alteraciones no intencionadas.

Un ejemplo de control de seguridad que cubre la integridad son las copias de seguridad automatizadas de la información.

Si bien la computación en la nube está a la vanguardia de la tecnología de la información, existen riesgos y vulnerabilidades que se deben considerar antes de invertir plenamente en ella. Existen controles y servicios de seguridad para la nube, pero como ocurre con cualquier sistema de seguridad, no se garantiza que tengan éxito. Además, algunos riesgos van más allá de la seguridad de los activos y pueden implicar problemas de productividad e incluso de privacidad. [25]

La computación en la nube sigue siendo una tecnología emergente y, por tanto, se está desarrollando en estructuras tecnológicas relativamente nuevas. Como resultado, todos los servicios en la nube deben realizar evaluaciones de impacto en la privacidad o PIA antes de lanzar su plataforma. Los consumidores que tengan la intención de utilizar nubes para almacenar los datos de sus clientes también deben ser conscientes de las vulnerabilidades de tener almacenamiento no físico para información privada. [26]

Debido a la naturaleza autónoma de la nube, los consumidores suelen contar con interfaces de gestión para monitorear sus bases de datos. Al tener controles en una ubicación tan congregada y al tener la interfaz fácilmente accesible para comodidad de los usuarios, existe la posibilidad de que un solo actor pueda obtener acceso a la interfaz de administración de la nube; dándoles un gran control y poder sobre la base de datos. [27]

Las capacidades de la nube para asignar recursos según sea necesario a menudo dan como resultado que los recursos se almacenen en la memoria y, de lo contrario, se reciclen para otro usuario en un evento posterior. Para estos recursos de memoria o almacenamiento, los usuarios actuales podrían acceder a la información dejada por los anteriores. [27]

La nube requiere una conexión a Internet y, por tanto, protocolos de Internet para acceder. Por lo tanto, está abierto a muchas vulnerabilidades del protocolo de Internet, como ataques de intermediario. Además, al depender en gran medida de la conectividad a Internet, si la conexión falla, los consumidores quedarán completamente aislados de cualquier recurso de la nube. [27]

La criptografía es un campo y una tecnología en constante crecimiento. Lo que era seguro hace 10 años puede considerarse un riesgo de seguridad significativo según los estándares actuales. A medida que la tecnología continúa avanzando y las tecnologías más antiguas envejecen, surgirán nuevos métodos para descifrar cifrados, así como fallas fatales en los métodos de cifrado más antiguos. Los proveedores de la nube deben mantenerse actualizados con su cifrado, ya que los datos que normalmente contienen son especialmente valiosos. [28]

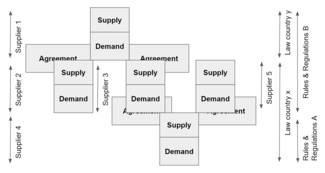

La legislación sobre privacidad suele variar de un país a otro. Al tener información almacenada a través de la nube, es difícil determinar a qué jurisdicciones pertenecen los datos. Las nubes transfronterizas son especialmente populares dado que las empresas más grandes trascienden varios países. Otros dilemas legales derivados de la ambigüedad de la nube se refieren a cómo existe una diferencia en la regulación de la privacidad entre la información compartida entre y la información compartida dentro de las organizaciones. [26]

Hay varios tipos diferentes de ataques a la computación en la nube, uno que aún no se ha aprovechado es el compromiso de la infraestructura. Aunque no se conoce por completo, figura como el ataque con mayor rentabilidad. [29] Lo que hace que esto sea tan peligroso es que la persona que lleva a cabo el ataque puede obtener un nivel de privilegio que le otorga esencialmente acceso root a la máquina. Es muy difícil defenderse de ataques como estos porque son muy impredecibles y desconocidos. Los ataques de este tipo también se denominan exploits de día cero porque es difícil defenderse de ellos, ya que las vulnerabilidades eran previamente desconocidas y no controladas hasta que el ataque ya ocurrió.

Los ataques DoS tienen como objetivo que los sistemas no estén disponibles para sus usuarios. Dado que un gran número de personas utilizan el software de computación en la nube, resolver estos ataques es cada vez más difícil. Ahora que la computación en la nube está en aumento, esto ha creado nuevas oportunidades para ataques debido a la virtualización de los centros de datos y al uso cada vez mayor de los servicios en la nube. [30]

Con la entrada en vigor de la pandemia mundial que comenzó a principios de 2020, se produjo un cambio masivo hacia el trabajo remoto, debido a esto las empresas se volvieron más dependientes de la nube. Este cambio masivo no ha pasado desapercibido, especialmente para los ciberdelincuentes y los malos actores, muchos de los cuales vieron la oportunidad de atacar la nube debido a este nuevo entorno de trabajo remoto. Las empresas deben recordar constantemente a sus empleados que mantengan una vigilancia constante, especialmente de forma remota. Al mantenerse constantemente actualizados con las últimas medidas y políticas de seguridad, los contratiempos en la comunicación son algunas de las cosas que estos ciberdelincuentes buscan y de las que se aprovecharán.

Trasladar el trabajo al hogar fue fundamental para que los trabajadores pudieran continuar, pero a medida que se produjo el cambio al trabajo remoto, surgieron rápidamente varios problemas de seguridad. La necesidad de privacidad de los datos, el uso de aplicaciones, dispositivos personales e Internet pasó a primer plano. La pandemia ha generado grandes cantidades de datos, especialmente en el sector de la salud. Ahora más que nunca se acumulan big data para el sector sanitario debido a la creciente pandemia de coronavirus. La nube debe poder organizar y compartir los datos con sus usuarios de forma segura. La calidad de los datos busca cuatro cosas: precisión, redundancia, integridad y coherencia. [31]

Los usuarios tuvieron que pensar en el hecho de que se comparten cantidades masivas de datos a nivel mundial. Los diferentes países tienen ciertas leyes y regulaciones que deben cumplirse. Las diferencias en política y jurisdicción dan lugar al riesgo que implica la nube. Los trabajadores utilizan más sus dispositivos personales ahora que trabajan desde casa. Los delincuentes ven este aumento como una oportunidad para explotar a las personas, se desarrolla software para infectar los dispositivos de las personas y obtener acceso a su nube. La actual pandemia ha puesto a las personas en una situación en la que son increíblemente vulnerables y susceptibles a los ataques. El cambio al trabajo remoto fue tan repentino que muchas empresas simplemente no estaban preparadas para afrontar las tareas y la posterior carga de trabajo en las que se encontraban profundamente arraigadas. Es necesario implementar medidas de seguridad más estrictas para aliviar esa nueva tensión dentro de las organizaciones.

Los ataques que se pueden realizar a los sistemas de computación en la nube incluyen ataques de intermediario , ataques de phishing , ataques de autenticación y ataques de malware. Se considera que una de las mayores amenazas son los ataques de malware, como los caballos de Troya .

Una investigación reciente realizada en 2022 ha revelado que el método de inyección del caballo de Troya es un problema grave con impactos nocivos en los sistemas de computación en la nube. Un ataque troyano a sistemas en la nube intenta insertar una aplicación o servicio en el sistema que puede afectar los servicios en la nube al cambiar o detener las funcionalidades. Cuando el sistema en la nube identifica los ataques como legítimos, se realiza el servicio o aplicación que puede dañar e infectar el sistema en la nube. [32]

Algunos algoritmos de cifrado avanzados que se han aplicado a la computación en la nube aumentan la protección de la privacidad. En una práctica llamada cripto-trituración , las claves pueden simplemente eliminarse cuando los datos ya no se utilizan.

El cifrado basado en atributos es un tipo de cifrado de clave pública en el que la clave secreta de un usuario y el texto cifrado dependen de atributos (por ejemplo, el país en el que vive o el tipo de suscripción que tiene). En tal sistema, el descifrado de un texto cifrado sólo es posible si el conjunto de atributos de la clave de usuario coincide con los atributos del texto cifrado.

Algunas de las fortalezas del cifrado basado en atributos son que intenta resolver problemas que existen en las implementaciones actuales de infraestructura de clave pública (PKI) y cifrado basado en identidad (IBE). Al confiar en atributos, ABE evita la necesidad de compartir claves directamente, como ocurre con PKI, además de tener que conocer la identidad del receptor, como ocurre con IBE.

Estos beneficios tienen un costo ya que ABE sufre el problema de redistribución de la clave de descifrado. Dado que las claves de descifrado en ABE sólo contienen información sobre la estructura de acceso o los atributos del usuario, es difícil verificar la identidad real del usuario. Por lo tanto, los usuarios malintencionados pueden filtrar intencionalmente la información de sus atributos para que los usuarios no autorizados puedan imitarla y obtener acceso. [33]

La política de cifrado ABE (CP-ABE) es un tipo de cifrado de clave pública. En CP-ABE, el cifrador controla la estrategia de acceso. El principal trabajo de investigación del CP-ABE se centra en el diseño de la estructura de acceso. Un esquema de cifrado basado en atributos de política de texto cifrado consta de cuatro algoritmos: configuración, cifrado, generación de claves y descifrado. [34] El algoritmo de configuración toma parámetros de seguridad y una descripción del universo de atributos como entrada y genera parámetros públicos y una clave maestra. El algoritmo de cifrado toma datos como entrada. Luego lo cifra para producir texto cifrado que sólo un usuario que posea un conjunto de atributos que satisfaga la estructura de acceso podrá descifrar el mensaje. Luego, el algoritmo KeyGen toma la clave maestra y los atributos del usuario para desarrollar una clave privada. Finalmente, el algoritmo Decrypt toma como entrada los parámetros públicos, el texto cifrado, la clave privada y los atributos del usuario. Con esta información, el algoritmo primero verifica si los atributos de los usuarios satisfacen la estructura de acceso y luego descifra el texto cifrado para devolver los datos.

El cifrado basado en atributos de política de claves, o KP-ABE, es un tipo importante de cifrado basado en atributos . KP-ABE permite a los remitentes cifrar sus mensajes bajo un conjunto de atributos, muy parecido a cualquier sistema de cifrado basado en atributos. Para cada cifrado, se generan claves de usuario privadas que contienen algoritmos de descifrado para descifrar el mensaje y estas claves de usuario privadas otorgan a los usuarios acceso a mensajes específicos a los que corresponden. En un sistema KP-ABE, los creadores etiquetan los textos cifrados , o los mensajes cifrados, con un conjunto de atributos, mientras que las claves privadas del usuario se emiten que especifican qué tipo de textos cifrados puede descifrar la clave. [35] Las claves privadas controlan qué textos cifrados un usuario puede descifrar. [36] En KP-ABE, los conjuntos de atributos se utilizan para describir los textos cifrados y las claves privadas están asociadas a la política especificada que los usuarios tendrán para el descifrado de los textos cifrados. Una desventaja de KP-ABE es que en KP-ABE el cifrador no controla quién tiene acceso a los datos cifrados, excepto a través de atributos descriptivos, lo que crea una dependencia del emisor de la clave que otorga y deniega el acceso a los usuarios. De ahí la creación de otros sistemas ABE, como el cifrado basado en atributos de política de cifrado. [37]

El cifrado totalmente homomórfico es un criptosistema que admite el cálculo arbitrario en texto cifrado y también permite calcular la suma y el producto de los datos cifrados sin descifrarlos. Otra característica interesante del cifrado totalmente homomórfico o FHE para abreviar es que permite ejecutar operaciones sin necesidad de una clave secreta. [38] FHE ha estado vinculado no sólo a la computación en la nube sino también al voto electrónico. El cifrado totalmente homomórfico ha sido especialmente útil con el desarrollo de tecnologías informáticas y de computación en la nube. Sin embargo, a medida que estos sistemas se desarrollan, también ha aumentado la necesidad de seguridad en la nube. FHE tiene como objetivo proteger la transmisión de datos y el almacenamiento en la nube con sus algoritmos de cifrado. [39] Su objetivo es ser un método de cifrado mucho más seguro y eficiente a mayor escala para manejar las capacidades masivas de la nube.

El cifrado con capacidad de búsqueda es un sistema criptográfico que ofrece funciones de búsqueda segura sobre datos cifrados. [40] [41] Los esquemas SE se pueden clasificar en dos categorías: SE basado en criptografía de clave secreta (o clave simétrica) y SE basado en criptografía de clave pública. Para mejorar la eficiencia de la búsqueda, el SE de clave simétrica generalmente crea índices de palabras clave para responder las consultas de los usuarios. Esto tiene la desventaja obvia de proporcionar rutas de acceso multimodal para la recuperación de datos no autorizados, evitando el algoritmo de cifrado al someter el marco a parámetros alternativos dentro del entorno de nube compartido. [42]

Numerosas leyes y regulaciones relacionadas con el almacenamiento y uso de datos. En los EE. UU., estas incluyen leyes de privacidad o protección de datos, el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS), la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA), la Ley Sarbanes-Oxley , la Ley Federal de Gestión de Seguridad de la Información de 2002 (FISMA). y la Ley de Protección de la Privacidad Infantil en Línea de 1998 , entre otras. Existen estándares similares en otras jurisdicciones, por ejemplo, el Estándar de seguridad en la nube multinivel de Singapur .

Es posible que se apliquen leyes similares en diferentes jurisdicciones legales y pueden diferir notablemente de las que se aplican en los EE. UU. Es posible que los usuarios de servicios en la nube a menudo necesiten ser conscientes de las diferencias legales y regulatorias entre las jurisdicciones. Por ejemplo, los datos almacenados por un proveedor de servicios en la nube pueden estar ubicados, por ejemplo, en Singapur y reflejados en Estados Unidos. [43]

Muchas de estas regulaciones exigen controles particulares (como estrictos controles de acceso y pistas de auditoría) y requieren informes periódicos. Los clientes de la nube deben asegurarse de que sus proveedores de la nube cumplan adecuadamente dichos requisitos, según corresponda, permitiéndoles cumplir con sus obligaciones ya que, en gran medida, siguen siendo responsables.

Además de los problemas de seguridad y cumplimiento enumerados anteriormente, los proveedores de la nube y sus clientes negociarán términos en torno a la responsabilidad (estipulando cómo se resolverán los incidentes que impliquen pérdida o compromiso de datos, por ejemplo), propiedad intelectual y fin del servicio (cuando los datos y las solicitudes finalmente se devuelven al cliente). Además, existen consideraciones para la adquisición de datos de la nube que pueden estar involucradas en litigios. [46] Estas cuestiones se analizan en los acuerdos de nivel de servicio (SLA).

Las cuestiones legales también pueden incluir requisitos de mantenimiento de registros en el sector público , donde muchas agencias están obligadas por ley a conservar y poner a disposición registros electrónicos de una manera específica. Esto puede estar determinado por la legislación, o la ley puede exigir que las agencias cumplan con las reglas y prácticas establecidas por una agencia de mantenimiento de registros. Las agencias públicas que utilizan la computación y el almacenamiento en la nube deben tener en cuenta estas preocupaciones.