Un tap de red es un sistema que monitorea eventos en una red local. Un tap es típicamente un dispositivo de hardware dedicado, que proporciona una manera de acceder a los datos que fluyen a través de una red de computadoras .

El tap de red tiene (al menos) tres puertos: un puerto A , un puerto B y un puerto de monitor . Un tap insertado entre A y B pasa todo el tráfico (flujos de datos de envío y recepción) sin impedimentos en tiempo real, pero también copia esos mismos datos a su puerto de monitor, lo que permite que un tercero los escuche.

Los taps de red se utilizan comúnmente para sistemas de detección de intrusiones en la red , grabación de VoIP , sondas de red, sondas RMON , rastreadores de paquetes y otros dispositivos y software de monitoreo y recopilación que requieren acceso a un segmento de red . Los taps se utilizan en aplicaciones de seguridad porque no son intrusivos, no son detectables en la red (no tienen dirección física o lógica), pueden manejar redes full-duplex y no compartidas, y generalmente dejarán pasar o evitarán el tráfico incluso si el tap deja de funcionar o se queda sin energía.

El término "interceptación de red" es análogo a "interceptación telefónica" o "interceptación vampírica" . Algunos proveedores definen TAP como un acrónimo de "punto de acceso de prueba" o "punto de acceso de terminal"; sin embargo, esos son acrónimos inversos .

El tráfico monitoreado a veces se denomina tráfico de paso , mientras que los puertos que se utilizan para el monitoreo son los puertos de monitoreo . También puede haber un puerto de agregación para el tráfico full-duplex, en donde el tráfico A se agrega con el tráfico B, lo que da como resultado un flujo de datos para monitorear la comunicación full-duplex. Los paquetes deben alinearse en un solo flujo utilizando un algoritmo de tiempo de llegada.

Los proveedores tienden a utilizar términos en sus campañas de marketing como breakout , pasivo , agregador , regeneración , bypass, activo, potencia en línea y otros. Desafortunadamente, los proveedores no utilizan estos términos de manera consistente. Antes de comprar cualquier producto, es importante comprender las características disponibles y consultar con los proveedores o leer atentamente la documentación del producto para determinar cómo los términos de marketing se corresponden con la realidad. Todos los "términos de los proveedores" son comunes dentro de la industria, tienen definiciones reales y son puntos valiosos a tener en cuenta al comprar un dispositivo de grifo.

Una toma distribuida es un conjunto de tomas de red que informan a un sistema de monitoreo centralizado o analizador de paquetes .

Existen varios métodos para monitorear una red. Se pueden utilizar muchos métodos de escucha, según la tecnología de la red, el objetivo de monitoreo, los recursos disponibles y el tamaño de la red objetivo. A continuación se desarrollarán varios métodos.

Este tipo de tapping se centra en el uso de software y sin realizar cambios significativos en el hardware de la infraestructura. Este tipo de tapping suele ser el más económico de implementar, pero necesita varias implementaciones para ofrecer una imagen verdaderamente completa de la red.

El tipo de monitoreo más simple es iniciar sesión en un dispositivo interesante y ejecutar programas o comandos que muestran estadísticas de rendimiento y otros datos. Esta es la forma más económica de monitorear una red y es muy apropiada para redes pequeñas. Sin embargo, no se adapta bien a redes grandes. También puede afectar la red que se monitorea; consulte el efecto del observador .

Otra forma de monitorear dispositivos es usar un protocolo de administración remota como SNMP para preguntarles sobre su desempeño. Esto es escalable , pero no es necesariamente apropiado para todos los tipos de monitoreo. Los problemas inherentes con SNMP son el efecto de sondeo. Muchos proveedores han aliviado esto usando programadores de sondeo inteligentes, pero esto aún puede afectar el desempeño del dispositivo que se está monitoreando. También abre una serie de posibles problemas de seguridad.

Otro método para monitorear redes es usar la duplicación de puertos (llamada "SPAN", por Switched Port Analyzer, por proveedores como Cisco, [1] y con otros nombres, como telemetría MLXe por Brocade Communications y otros proveedores) (también conocida como puerto MIRROR) o un protocolo de monitoreo como TZSP en enrutadores y conmutadores . Esta es una alternativa de bajo costo a las tomas de red y resuelve muchos de los mismos problemas. Sin embargo, no todos los enrutadores y conmutadores admiten la duplicación de puertos y, en aquellos que sí lo hacen, el uso de la duplicación de puertos puede afectar el rendimiento del enrutador o conmutador. Estas tecnologías también pueden estar sujetas al problema con el dúplex completo descrito en otra parte de este artículo, y a menudo existen límites para el enrutador o conmutador en la cantidad de sesiones de paso a través que se pueden monitorear, o cuántos puertos de monitoreo (generalmente dos) pueden monitorear una sesión determinada. A menudo, cuando el puerto SPAN está sobrecargado, los paquetes se descartarán antes de llegar al dispositivo de monitoreo. También existe la posibilidad de perder algunos de los paquetes de error que pueden estar causando problemas. Si estos datos no se envían al dispositivo de monitoreo porque se pierden, es imposible solucionar el problema, sin importar cuán avanzado sea el dispositivo que se utilice.

Este método de interceptación consiste en habilitar el modo promiscuo en el dispositivo que se utiliza para la monitorización y conectarlo a un concentrador de red . Esto funciona bien con tecnologías LAN más antiguas , como 10BASE2 , FDDI y Token Ring . En dichas redes, cualquier host puede ver automáticamente lo que estaban haciendo todos los demás hosts al habilitar el modo promiscuo. Sin embargo, las tecnologías de red conmutada modernas crean enlaces punto a punto entre pares de dispositivos, lo que hace imposible interceptar el tráfico de red con este método.

Este tipo de roscado se centra en el roscado con un uso notable del hardware.

Este método consiste en la instalación de un dispositivo entre un cable de red y el dispositivo que el Administrador/Atacante desea "interceptar". Cuando se instala un dispositivo de monitoreo en línea, la red se detendrá cada vez que el dispositivo falle o se apague. El dispositivo "víctima" podría dejar de recibir tráfico cuando el dispositivo interceptor se esté actualizando/reiniciando si dichos mecanismos no estuvieran integrados de manera inteligente (es decir, que evitaran que este escenario ocurriera).

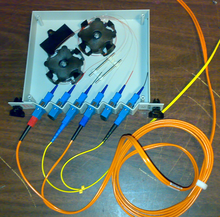

Algunos taps, en particular los taps de fibra , no utilizan energía ni electrónica en absoluto para la parte de paso y monitorización del tráfico de red. Esto significa que el tap nunca debería sufrir ningún tipo de fallo electrónico o de alimentación que provoque una pérdida de conectividad de red. Una forma en que esto puede funcionar, para las tecnologías de red basadas en fibra, es que el tap divida la luz entrante utilizando un aparato físico simple en dos salidas, una para el paso y otra para el monitor . Esto puede denominarse tap pasivo . Otros taps no utilizan energía ni electrónica para el paso , pero sí utilizan energía y electrónica para el puerto del monitor . Estos también pueden denominarse pasivos .

El V-Line Tapping es el método de sistema Tapping más importante. El V-Line Tapping (también conocido como Bypass Tapping) permite colocar el sistema servido virtualmente en línea. Poner este dispositivo en línea comprometerá la integridad de una red crítica. Al colocar un sistema Tapping en lugar del dispositivo de monitoreo y conectar el dispositivo de monitoreo al sistema Tapping, puede garantizar que el tráfico continuará fluyendo y que el dispositivo no creará un punto de falla en la red. [2] Este método siempre pasa todos los paquetes, incluso los paquetes de error que un puerto SPAN puede descartar, al dispositivo de monitoreo. Este método implica el uso de software espía en la máquina de destino. Para un administrador de sistemas, este tipo de solución es la más fácil de implementar y la más rentable; sin embargo, para un atacante, este tipo de intervención es muy riesgoso, ya que es fácilmente detectable mediante escaneos del sistema. El sistema de intervención se eliminará después de un reinicio si el software espía se instaló de manera no persistente en un sistema que está ejecutando un Live-OS .

Las tecnologías de red modernas suelen ser full-duplex , lo que significa que los datos pueden viajar en ambas direcciones al mismo tiempo. Si un enlace de red permite que fluyan 100 Mbit/s de datos en cada dirección al mismo tiempo, esto significa que la red realmente permite 200 Mbit/s de rendimiento agregado . Esto puede presentar un problema para las tecnologías de monitoreo si solo tienen un puerto de monitor. Por lo tanto, los taps de red para tecnologías full-duplex generalmente tienen dos puertos de monitor, uno para cada mitad de la conexión. El oyente debe usar la unión de canales o la agregación de enlaces para fusionar las dos conexiones en una interfaz agregada para ver ambas mitades del tráfico. Otras tecnologías de monitoreo, como los TAP de red de fibra pasiva, no manejan bien el tráfico full-duplex.

Una vez que se ha instalado un punto de acceso a la red, se puede supervisar la red sin interferir con la red en sí. Otras soluciones de supervisión de red requieren cambios en la banda de los dispositivos de red, lo que significa que la supervisión puede afectar a los dispositivos que se están supervisando. Este escenario es para herramientas de seguridad activas en línea, como firewalls de última generación, sistemas de prevención de intrusiones y firewalls de aplicaciones web.

Una vez que se instala un grifo, se puede conectar un dispositivo de monitoreo según sea necesario sin afectar la red monitoreada.

Algunas tomas tienen varios puertos de salida, o varios pares de puertos de salida para dúplex completo, para permitir que más de un dispositivo monitoree la red en el punto de toma. A menudo se las denomina tomas de regeneración .

Algunas tomas funcionan en la capa física del modelo OSI en lugar de en la capa de enlace de datos . Por ejemplo, funcionan con fibra multimodo en lugar de 1000BASE-SX . Esto significa que pueden funcionar con la mayoría de las tecnologías de red de enlace de datos que utilizan ese medio físico, como ATM y algunas formas de Ethernet. Las tomas de red que actúan como divisores ópticos simples , a veces llamadas tomas pasivas (aunque ese término no se usa de manera consistente) pueden tener esta propiedad.

Algunas tomas de red ofrecen tanto duplicación del tráfico de red para dispositivos de monitoreo como servicios SNMP. La mayoría de los principales fabricantes de tomas de red ofrecen tomas con administración remota a través de interfaces Telnet, HTTP o SNMP. Estos híbridos de tomas de red pueden ser útiles para los administradores de red que desean ver estadísticas de rendimiento de referencia sin desviar las herramientas existentes. Alternativamente, las alarmas SNMP generadas por tomas administradas pueden alertar a los administradores de red sobre condiciones de vínculo que ameritan el examen por parte de los analizadores de los sistemas de detección de intrusiones.

Algunos grifos obtienen parte de su energía (es decir, para el paso directo ) o toda su energía (es decir, tanto para el paso directo como para el monitor ) de la propia red. Estos pueden denominarse "con alimentación en línea " .

Algunos toques también pueden reproducir errores de red de bajo nivel, como cuadros cortos, CRC incorrecto o datos corruptos.

A continuación se presentan algunas ventajas de un tap de red sobre la duplicación de puertos o SPAN:

Dado que las tomas de red requieren hardware adicional, no son tan económicas como las tecnologías que utilizan capacidades integradas en la red. Sin embargo, las tomas de red son más fáciles de administrar y normalmente proporcionan más datos que algunos dispositivos de red.

Las tomas de red pueden requerir la unión de canales en los dispositivos de monitoreo para solucionar el problema con el dúplex completo mencionado anteriormente. Los proveedores generalmente también se refieren a esto como agregación.

La instalación de una intervención en la red interrumpirá la supervisión de la red durante un breve período de tiempo. [3] Aun así, es preferible una interrupción breve a desconectar una red varias veces para implementar una herramienta de supervisión. Se recomienda establecer buenas pautas para la colocación de intervenciones en la red.

Monitorear redes grandes mediante tomas de red puede requerir una gran cantidad de dispositivos de monitoreo. Los dispositivos de red de alta gama a menudo permiten habilitar puertos como puertos espejo , que es una toma de red de software. Si bien cualquier puerto libre se puede configurar como puerto espejo, las tomas de software requieren configuración y suponen una carga para los dispositivos de red.

Incluso las tomas de red totalmente pasivas introducen nuevos puntos de falla en la red. Existen varias formas en las que las tomas pueden causar problemas, y esto debe tenerse en cuenta al crear una arquitectura de tomas. Considere la posibilidad de utilizar tomas sin alimentación para entornos solo ópticos o tomas de red en estrella para cobre 100BASE-TX . Esto le permite modificar las tomas de agregación inteligente que pueden estar en uso y evita complicaciones al actualizar de 100 megabits a gigabits a 10 gigabits. Se recomiendan encarecidamente fuentes de alimentación redundantes .

La conexión totalmente pasiva solo es posible en conexiones ópticas de cualquier ancho de banda y en conexiones de cobre del tipo G703 (2 Mbit) y Ethernet Base-T 10/100 Mbit. En conexiones Gigabit y 10 Gbit Base-T, actualmente no es posible la conexión pasiva.

Las medidas para contrarrestar las escuchas en la red incluyen el cifrado y los sistemas de alarma. El cifrado puede hacer que los datos robados sean ininteligibles para el ladrón. Sin embargo, el cifrado puede ser una solución costosa y también existen preocupaciones sobre el ancho de banda de la red cuando se utiliza.

Otra contramedida es instalar un sensor de fibra óptica en el conducto, la canalización o el cable blindado existente. En este caso, el sistema de alarma detecta a cualquier persona que intente acceder físicamente a los datos (infraestructura de cobre o fibra). Un pequeño número de fabricantes de sistemas de alarma ofrecen una forma sencilla de controlar la fibra óptica para detectar perturbaciones por intrusión física. También existe una solución probada que utiliza la fibra oscura (sin usar) existente en un cable multifilar con el fin de crear un sistema de alarma.

En el escenario del cable en alarma, el mecanismo de detección utiliza interferometría óptica, en la que la luz coherente modalmente dispersiva que viaja a través de la fibra multimodo se mezcla en el extremo de la fibra, lo que da como resultado un patrón característico de manchas claras y oscuras llamado moteado. El moteado del láser es estable mientras la fibra permanezca inmóvil, pero parpadea cuando se hace vibrar la fibra. Un sensor de fibra óptica funciona midiendo la dependencia temporal de este patrón de moteado y aplicando procesamiento de señal digital a la Transformada Rápida de Fourier (FFT) de los datos temporales.

El gobierno de los EE. UU. ha estado preocupado por la amenaza de escuchas telefónicas durante muchos años, y también le preocupan otras formas de intrusión física intencional o accidental. En el contexto de las redes de información clasificada del Departamento de Defensa (DOD), los sistemas de distribución protegidos (PDS) son un conjunto de instrucciones y pautas militares para la protección física de la red. PDS se define como un sistema de portadores (canalizaciones, conductos, ductos, etc.) que se utilizan para distribuir información militar y de seguridad nacional (NSI) entre dos o más áreas controladas o desde un área controlada a través de un área de menor clasificación (es decir, fuera de la SCIF u otra área similar). La Instrucción de seguridad de los sistemas de información y telecomunicaciones de seguridad nacional (NSTISSI) n.º 7003, Sistemas de distribución de protección (PDS), proporciona orientación para la protección de los PDS de fibra óptica y cable SIPRNET para transmitir información de seguridad nacional (NSI) clasificada sin cifrar.

La señal 1000BASE-T utiliza modulación PAM 5, lo que significa que cada par de cables transporta 5 bits simultáneamente en ambas direcciones. Los chips PHY en cada extremo del cable tienen una tarea muy compleja, ya que deben separar las dos señales entre sí. Esto solo es posible porque conocen su propia señal, por lo que pueden deducir sus propias señales de envío de las señales mezcladas en la línea y luego interpretar la información enviada por sus socios de enlace.

Para conectar un enlace de cobre como se muestra en la imagen de arriba, no es posible conectar solo el medio del cable porque todo lo que se verá es una modulación compleja de dos señales. La única forma de terminar la señal (como se muestra en la imagen) es usar un chip físico para separar la señal y luego enviarla al socio del enlace. Esta solución funciona, pero causa otros problemas.