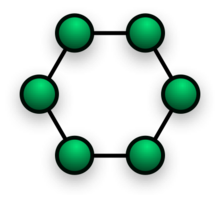

Una red en anillo es una topología de red en la que cada nodo se conecta exactamente a otros dos nodos, formando una única ruta continua para las señales a través de cada nodo: un anillo. Los datos viajan de un nodo a otro y cada nodo a lo largo del camino maneja todos los paquetes.

Los anillos pueden ser unidireccionales, con todo el tráfico viajando en el sentido de las agujas del reloj o en sentido contrario a las agujas del reloj alrededor del anillo, o bidireccionales (como en SONET/SDH ). [1] Debido a que una topología de anillo unidireccional proporciona solo una ruta entre dos nodos, las redes de anillo unidireccionales pueden verse interrumpidas por la falla de un solo enlace. [2] Una falla de nodo o una rotura de cable puede aislar cada nodo conectado al anillo. En respuesta, algunas redes de anillo agregan un "anillo contrarrotante" (C-Ring) para formar una topología redundante: en caso de una rotura, los datos se envuelven nuevamente en el anillo complementario antes de llegar al final del cable, manteniendo una ruta a cada nodo a lo largo del C-Ring resultante. Tales redes de "anillo dual" incluyen el Sistema de señalización de red de sistemas de telefonía PSTN de la UIT-T No. 7 (SS7), el Protocolo de reutilización espacial , la Interfaz de datos distribuidos por fibra (FDDI), el Anillo de paquetes resiliente y la Conmutación de protección de anillo Ethernet . Las redes IEEE 802.5 , también conocidas como redes IBM Token Ring, evitan por completo la debilidad de una topología en anillo: en realidad, utilizan una topología en estrella en la capa física y una unidad de acceso al medio (MAU) para imitar un anillo en la capa de enlace de datos . Los ISP utilizan las redes en anillo para proporcionar servicios de transmisión de datos, conectando las instalaciones del ISP, como las oficinas centrales o las cabeceras. [3] [4]

Todos los anillos del Sistema de Señalización Nº 7 (SS7) y algunos anillos SONET/SDH tienen dos conjuntos de enlaces bidireccionales entre nodos. Esto permite realizar tareas de mantenimiento o fallas en varios puntos del anillo, generalmente sin pérdida del tráfico primario en el anillo externo, al desviar el tráfico hacia el anillo interno más allá de los puntos de falla.

Los anillos se pueden utilizar para transportar circuitos o paquetes, o una combinación de ambos. Los anillos SDH transportan circuitos. Los circuitos se configuran con protocolos de señalización fuera de banda, mientras que los paquetes se transportan normalmente a través de un protocolo de control de acceso al medio (MAC).

El objetivo del control de acceso al medio es determinar qué estación transmite y cuándo. Como en cualquier protocolo MAC, los objetivos son resolver conflictos y proporcionar equidad. Existen tres clases principales de protocolos de acceso al medio para redes en anillo: ranurado, token y inserción de registros.

El anillo ranurado trata la latencia de la red de anillo como un gran registro de desplazamiento que rota permanentemente. Está formateado en las llamadas ranuras de tamaño fijo. Una ranura puede estar llena o vacía, como lo indican los indicadores de control en la cabecera de la ranura. Una estación que desea transmitir espera a que haya una ranura vacía e ingresa datos. Otras estaciones pueden copiar los datos y liberar la ranura, o pueden circular de regreso a la fuente que los libera. Una ventaja de la liberación de la fuente, si al remitente se le prohíbe reutilizarla inmediatamente, es que todas las demás estaciones tienen la oportunidad de usarlo primero, evitando así el acaparamiento de ancho de banda. El ejemplo preeminente del anillo ranurado es el anillo de Cambridge .