La Gestión del Análisis de Inteligencia es el proceso de gestionar y organizar el procesamiento analítico de información de inteligencia sin procesar. Los términos "análisis", "producción" y "procesamiento" denotan la organización y evaluación de la información bruta utilizada en una fase llamada informalmente " conectar los puntos ", creando así un "mosaico de inteligencia". La información puede dar lugar a múltiples productos analíticos, cada uno con diferentes clasificaciones de seguridad, escalas de tiempo y niveles de detalle. El análisis de la inteligencia se remonta al comienzo de la historia. A Sherman Kent se le suele considerar el padre del análisis de inteligencia moderno. Sus escritos incluyen un libro de 1947, Inteligencia estratégica para la política mundial estadounidense . [1]

Durante su carrera en la Oficina de Servicios Estratégicos y la Agencia Central de Inteligencia (CIA), Kent definió muchos de los parámetros del análisis moderno y su uso. Kent no estaba de acuerdo con la filosofía de que los analistas nunca recomiendan políticas, sino que sólo asesoran a los responsables de las políticas. [2] Consideró que se trataba de una asociación en la que el analista no impulsaba un punto de vista personal. [2]

Reciente [ ¿cuándo? ] Los estudiosos que se basan en teorías de la sociología del conocimiento han criticado el trabajo de Kent por ser demasiado positivista y por no reconocer el papel que desempeñan la identidad y la cultura de la unidad analítica en la formulación, aceptación y rechazo de las hipótesis utilizadas para recopilar y analizar la inteligencia. . [3]

Algunas disciplinas de inteligencia, especialmente las técnicas, analizarán los mismos datos sin procesar de diferentes maneras para propósitos complementarios. Por ejemplo, una plataforma de recopilación de inteligencia de señales registrará todas las señales electromagnéticas que recibió de una antena apuntada a un objetivo particular en un momento determinado. Suponiendo que el objetivo fuera un radar, los analistas del ELINT se centrarían en el propósito y la cobertura del radar. Los analistas de MASINT , sin embargo, estarían buscando patrones no en las señales intencionales del radar o en frecuencias laterales que se generaron inadvertidamente. De la misma manera, si el objetivo fuera una comunicación de voz, los especialistas de COMINT se concentrarían en el contenido del mensaje, pero los técnicos acústicos de MASINT podrían "imprimir por voz" las palabras habladas para validar que realmente provienen de la supuesta fuente. Si bien la telegrafía en código Morse está en gran medida obsoleta, cada operador tiene un ritmo distinto conocido como "puño". Los operadores experimentados en interceptación de telégrafos pueden reconocer el engaño de radio cuando el puño no coincide con la supuesta identidad del operador.

Un paso de preprocesamiento muy básico es traducir el material recopilado al idioma nativo de los analistas, a menos que, como sea deseable, los analistas dominen el idioma de la información.

Los bibliotecarios de la CIA reciben una gran cantidad de documentos, sin contar materiales de fuentes especiales, cables, periódicos, resúmenes de prensa, publicaciones periódicas, libros y mapas. Dado que estos informes provienen de decenas de fuentes importantes diferentes, el volumen diario fluctúa y muestra una falta de uniformidad en el formato, en los medios de reproducción, en la duración y calidad de la presentación y en la clasificación de seguridad. A medida que van llegando, deben leerse con miras a identificar material de interés para unas 150 oficinas de clientes o individuos diferentes.

La oficina de referencia gestiona varios registros (de hecho, bibliotecas especiales) de materiales de referencia especiales, datos biográficos de científicos y técnicos, películas y fotografías del terreno, y datos sobre instalaciones industriales. Las demandas formuladas sobre la colección de documentos provienen de tres tipos de solicitudes:

El último, que requiere una búsqueda bibliográfica, es el más difícil. Cuando los servicios centrales de referencia se han organizado independientemente de las oficinas de investigación, pronto resulta evidente que la línea funcional de demarcación entre ellos y las unidades de investigación no está clara. Esto se vuelve importante cuando resulta en la duplicación de esfuerzos o en la no utilización de materiales de referencia por parte del investigador que trabaja bajo la impresión errónea de que tiene todos los documentos relevantes en su poder. El uso cada vez mayor de tecnologías colaborativas puede contribuir a esta impresión errónea.

Entonces surge la cuestión de si un servicio de referencia debe ser activo o pasivo, dinámico o estático. Un enfoque pasivo del servicio de referencia significaría que el personal de referencia simplemente mantendría en orden las estanterías de la biblioteca, dejando que los analistas de investigación explotaran la colección. Por otra parte, bajo el enfoque activo, los analistas de referencia discutirían con ellos el problema del investigador y luego procederían, según corresponda, a preparar una bibliografía, reunir documentos aparentemente pertinentes, examinarlos, consultar con colegas de otros departamentos en busca de materiales complementarios, hacer resúmenes, hacer copias de retención de artículos populares que escasean, iniciar un requisito para servicio de campo suplementario o preparar ayudas de referencia.

Una vez que se ha creado un servicio independiente para proporcionar servicios de referencia, no pasa mucho tiempo antes de que se publique. Esto ocurre por varias razones, la menos controvertida de las cuales es que un cliente ha realizado una solicitud específica. Este tipo de publicación se denomina ayuda de investigación o de referencia. Algunas son bastante específicas; otros son más generales y se preparan en respuesta a una necesidad generalmente expresada. Varios clientes diferentes pueden, por ejemplo, hacer saber que sería muy útil tener una recopilación periódica de todos los informes y estimaciones de inteligencia terminados para tener una referencia inmediata.

Los oficiales de referencia tienen la responsabilidad de dar a conocer la disponibilidad de servicios e información cuya existencia pueda ser desconocida para el analista; y, cuando se le asigna una tarea, realizar la selección preliminar de materiales para satisfacer la necesidad particular de un usuario en particular. Debe dejarse al analista la determinación de su significado para el presente; para el consumidor su importancia para el futuro; y al formulador de políticas el curso de acción indicado.

El personal de inteligencia, así como los consumidores finales, necesitan su equivalente a libros de referencia y enciclopedias. El término estadounidense para esto es "inteligencia básica", mientras que la UEO lo llama "inteligencia documental". Gran parte de esta información puede no estar clasificada, pero su indexación y referencias cruzadas, especialmente si esas referencias cruzadas incluyen fuentes clasificadas, el índice mismo y las bibliografías extraídas de él, pueden clasificarse adecuadamente.

Una forma de organizar la inteligencia básica es con el acrónimo BEST MAPS

Esta no es una lista completa, ya que la biblioteca de inteligencia básica también incluye:

Como cuestión práctica, estos pueden agruparse en:

Con la tecnología moderna, estas colecciones pueden ser documentos web en lugar de copias impresas.

Ejemplos no clasificados de referencia de un país, en una forma mucho más breve que los manuales internos, son el CIA World Factbook , las hojas de datos "Países y Regiones" del Ministerio de Asuntos Exteriores y de la Commonwealth del Reino Unido, [5] y las Notas de Antecedentes del Departamento de Estado de EE.UU. [6]

Más cercanos a los libros de referencia internos de las comunidades de inteligencia están los Foreign Area Handbooks , [7] preparados originalmente bajo contrato con el ejército estadounidense por la American University, y más tarde por la División Federal de Investigación de la Biblioteca del Congreso . El Programa del Manual del Área de Estudios de País fue "patrocinado por el Departamento del Ejército de los EE. UU. Debido a que la intención original del patrocinador de la serie era centrarse principalmente en áreas menos conocidas del mundo o regiones en las que podrían desplegarse fuerzas estadounidenses, el La serie no lo incluye todo." En el momento de la publicación original, había un manual principal no clasificado y un suplemento secreto, este último que trataba principalmente de información biográfica. Los manuales de área tenían una distribución menos restrictiva que los resúmenes de inteligencia nacional de la CIA .

La indexación integral es el valor real de un registro biográfico. Los nombres en sí son un desafío, con variaciones fonéticas y alias. Soundex es una técnica para indexar nombres de manera que se puedan recuperar equivalentes fonéticos, con variaciones en las transliteraciones al idioma local.

Si bien no existe una solución verdaderamente general, se ha trabajado mucho en ambos casos de transliteración de conjuntos de caracteres no romanos. Soundex y sistemas relacionados ayudan a buscar bases de datos biográficas mediante fonética, pero los conjuntos de caracteres transliterados permiten que las personas que no dominan completamente el lenguaje escrito busquen nombres.

Las relaciones entre las personas del índice biográfico son esenciales y se actualizan constantemente. Un término técnico utilizado para los índices de relaciones es "diagramas de cableado". [8]

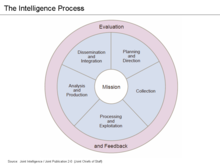

[9] El ciclo de actividad organizacional con fines de inteligencia se extiende desde la recopilación de información seleccionada hasta su uso directo en informes preparados para los responsables de la formulación de políticas. Entre estas actividades iniciales y finales se encuentran una serie de funciones que pueden agruparse bajo el término procesamiento de información. Estas funciones incluyen la identificación, registro, organización, recuperación, conversión a formas más útiles, síntesis y difusión del contenido intelectual de la información recopilada. El volumen cada vez mayor de información producida y solicitada con prontitud y el alto costo de realizar estas múltiples operaciones están obligando a una revisión crítica de las prácticas actuales en el campo del procesamiento.

Los mapas son productos obvios, pero en una variedad infinita, incluidos esquemas simples sobre los cuales se puede superponer información específica y divisiones por jurisdicción política, etnias e idiomas, terreno, etc. La línea entre los mapas y las imágenes reales se vuelve cada vez más borrosa.

Los recursos en línea como Google Earth son cada vez más útiles para otros fines además del análisis técnico más detallado. Un desafío sigue siendo la indexación de mapas en sistemas de información geográfica , ya que se utilizan múltiples proyecciones y sistemas de coordenadas tanto en mapas como en imágenes.

El orden de batalla, un término principalmente militar, se refiere a la composición de la organización de un adversario, incluidas unidades, personal clave, equipo y fuerza. En general, se trata de una forma de inteligencia básica, pero es tan importante y, a menudo, cambia tan rápidamente que puede asignarse a una rama específica de una unidad de inteligencia.

El término también se utiliza para los detalles organizativos de otros aspectos de la oposición. Por ejemplo, el orden de batalla electrónico es un inventario del equipo, la ubicación y las características de la señal operativa de los transmisores, antenas y otros equipos electrónicos enemigos.

Un espectro de actividades se incluye bajo el término "inteligencia actual". Como mínimo, una instalación de inteligencia actual recibe informes sin procesar o mínimamente procesados, los integra con la información que tiene y, dependiendo de su misión, puede respaldar:

Una función de los centros de vigilancia, al menos aquellos en agencias y comandos con capacidades de recolección y vigilancia, es monitorear la disponibilidad de sensores, patrullas programadas, etc. Parte de la sorpresa táctica en la Batalla de Pearl Harbor fue que se suponía que los aviones de patrulla estar en el aire y la primera estación de radar en funcionamiento, pero ningún centro de vigilancia verificó esto; los oficiales superiores asumieron que se estaba haciendo. [10]

En un punto intermedio en puntualidad entre la advertencia táctica y el conocimiento de la situación se encuentran las instalaciones 24 horas al día, 7 días a la semana, 365 días al año, que permanecen activas en asuntos actuales. Quizás el primer centro de vigilancia moderno fue el centro de seguimiento de submarinos británico dirigido por Rodger Winn . Este fue el predecesor del moderno centro de "fuentes múltiples", donde se unían informes tácticos, criptoanálisis, radiogoniometría y otras funciones para localizar submarinos alemanes que amenazaban a los convoyes aliados.

Las modernas instalaciones de inteligencia actuales a menudo utilizan teleconferencias o videoconferencias para compartir información, como la NOIWON ( Red de Oficiales de Vigilancia de Inteligencia Operacional Nacional ) que vincula el Centro de Comando Militar Nacional (EE.UU.), el Centro de Inteligencia Conjunta Militar Nacional, el Centro de Operaciones del Departamento de Estado, el Centro de Operaciones de la CIA. , Oficina de Inteligencia e Investigación del Departamento de Estado, Centro de Operaciones de la NSA y Sala de Situación de la Casa Blanca. Otras unidades pueden unirse a conferencias cuando sea apropiado, como el Centro de Operaciones e Información Estratégica (SIOC) de la Oficina Federal de Investigaciones (FBI).

Otros países tienen redes similares, o en ocasiones una instalación física a la que todas las agencias afectadas envían representantes, como las Salas de Información de la Oficina del Gabinete del Reino Unido "COBRA".

Cuando una crisis no es necesariamente de importancia internacional, un subconjunto puede ser todo lo que se necesita, como el SIOC para múltiples disturbios carcelarios simultáneos. En el caso de un secuestro de avión sin implicaciones terroristas, el centro de operaciones de la Administración Federal de Aviación puede trabajar con el SIOC o con componentes de servicio específicos, como la sede de la Guardia Costera. La Guardia Costera, otras oficinas del Departamento de Seguridad Nacional, como la Agencia Federal para el Manejo de Emergencias , y especialistas técnicos como la Agencia de Protección Ambiental de los Estados Unidos o el Servicio Meteorológico Nacional pueden unirse a las operaciones ad hoc.

Si bien algunas de estas contingencias pueden no parecer inmediatamente relacionadas con la seguridad nacional, la realidad es diferente, ya que un desastre natural importante, como el huracán Katrina , necesitará un apoyo militar significativo. En América del Norte, el Sistema de Comando de Incidentes , con variantes que van desde el sistema local hasta el Sistema Nacional de Gestión de Incidentes , son comunes en las organizaciones de servicios de emergencia.

Los mandos militares importantes suelen tener centros de operaciones en los que los cuarteles generales subordinados suministran información, y los mandos superiores están al tanto de la situación, pero no de sus detalles. Ellos, a su vez, suministran información a sus niveles nacionales. Estados Unidos y Rusia han intercambiado equipos de enlace en sus centros de alerta aeroespacial, y existen comunicaciones de "línea directa" entre países que pueden necesitar resolver crisis, como el sistema HAMMER RICK entre Estados Unidos e Israel.

Las indicaciones y advertencias se recopilan en "listas de verificación de indicaciones" específicas para países y sistemas particulares. Por ejemplo, podría ser rutinario que un país que pilota un determinado avión lance formaciones con poca antelación, como parte de su entrenamiento regular. Un país diferente podría, debido a la escasez de combustible o personal de mantenimiento, rara vez realizar despegues en formación, y eso sería indicativo de una acción prevista. Algunas acciones en el propio país o por las propias fuerzas pueden desencadenar alertas a nivel nacional, como un accidente con armas nucleares, un desastre nacional importante, etc.

La inteligencia de situación se encuentra entre el término inmediato y el moderado. Se basa en material de referencia, inteligencia actual e información en bruto que no es directamente relevante para un objetivo táctico. Ofrece a los responsables de políticas una visión general y un contexto.

El Servicio Canadiense de Inteligencia de Seguridad (CSIS) es especialmente bueno [ cita necesaria ] en la publicación de materiales. Un ejemplo de estudio de situación sería el Comentario No. 70, La amenaza del crimen transnacional: una perspectiva de inteligencia . [11] La base de datos de entidades [terroristas] actualmente incluidas en la lista es otra publicación. [12]

Técnicamente no son públicos, pero sí están ampliamente disponibles, son los informes del Servicio de Investigación del Congreso de Estados Unidos . La Federación de Científicos Estadounidenses mantiene una base de datos en https://fas.org/sgp/crs/index.html.

Durante 2001-2002, a un académico residente en el Centro Sherman Kent para Análisis de Inteligencia, el “think tank” adscrito al centro de capacitación para analistas de la CIA, [13] se le asignó la tarea de algo nuevo: utilizar a un académico externo para estudiar la proceso de análisis en sí, especialmente cómo se utilizaba y podía utilizarse la tecnología de la información (TI).

Su "enfoque era observar tantos analistas de DI como fuera posible y preguntarles cómo realizaban su trabajo. Discutimos qué tipos de tareas eran difíciles de realizar y qué tecnologías o procedimientos parecían funcionar sin problemas. También hablamos sobre sus propias ideas sobre cómo podrían usar TI de manera más efectiva. A modo de comparación, también me reuní con investigadores de organizaciones que desempeñan funciones similares a las del DI (por ejemplo, otras organizaciones de inteligencia; el Servicio de Investigación del Congreso; The Washington Post; y servicios de evaluación de riesgos empresariales). ). Finalmente, aproveché mi propia experiencia en empresas e instituciones de investigación no gubernamentales. Pude observar a la DI responder a los ataques terroristas del 11 de septiembre de 2001 y intensificar la guerra contra el terrorismo.

"Salí de esta experiencia impresionado por la calidad de los analistas de DI, pero también preocupado por su falta de conocimiento y acceso a nuevas tecnologías y servicios de información que podrían ser de valor crítico para su trabajo. El DI ha utilizado bases de datos automatizadas desde el década de 1970 y ha mejorado gradualmente sus capacidades. Con el sistema existente, los analistas pueden realizar la mayoría de las búsquedas de documentos originales de los archivos de la CIA en sus escritorios y recuperar los documentos electrónicamente".

Sin embargo, vale la pena señalar que a los analistas de la CIA todavía les va mucho mejor que a sus homólogos del FBI, que tienen dificultades para acceder a redes seguras externas o para compartir los datos más confidenciales dentro de su agencia. [14] La NSA, sin embargo, parece sentirse mucho más cómoda utilizando TI como herramienta diaria.

Las bases de datos internas de las agencias continúan mejorando con respecto a las generaciones anteriores, pero, en muchos aspectos, son inferiores a los motores de búsqueda comerciales. Sin embargo, hay que recordar que la facilidad de uso no es un requisito absoluto. Algunas interfaces humanas de motores de búsqueda son "amigables para los expertos" en lugar de "fáciles de usar", lo que permite a los analistas con sólida experiencia en estrategias de búsqueda complejas ser más eficientes. Un indicador de algunas deficiencias del sistema es simplemente el hecho de que una parte importante del oficio de un analista de DI es construir una red de fuentes informales. Un buen analista conoce a alguien, o "conoce a alguien que conoce a alguien", en otra oficina u organización que puede obtener la información que necesita. Un buen analista utilizará estos contactos para desarrollar más clientes potenciales en el proceso. En el mundo comercial, estos contactos se gestionan con CRM, ERM o software de redes sociales.

Las políticas y prácticas de la agencia crean cinco tipos de restricciones que impiden que la DI adquiera nueva TI y la utilice de manera efectiva. En 2008, la comunidad de inteligencia estadounidense A-Space pudo haber superado algunas de estas limitaciones, o lo hará con el tiempo.

La seguridad es probablemente el factor más importante que impide que la DI aplique la tecnología de la información de manera más efectiva. Por supuesto, la seguridad es esencial para la inteligencia. El problema es que, cuando se trata de TI, el enfoque no es la “gestión de riesgos”, sino la “exclusión de riesgos”.

Hasta hace poco, los asistentes digitales personales estaban prohibidos en instalaciones de alta seguridad. [13] Existen algunas amenazas de seguridad electrónica muy especializadas que podrían aplicarse, por lo que es posible que sea necesario desarrollar y proporcionar una PDA segura. Incluso en agencias gubernamentales con información sensible pero no clasificada (por ejemplo, información de salud personal cubierta por HIPAA ), ha habido una seria preocupación por la información que elude las salvaguardias en pequeños equivalentes de discos de estado sólido, que pueden caber en bolígrafos. Otras agencias, sin embargo, están abordando este problema exigiendo que los dispositivos almacenen información en forma cifrada y utilizando identificación biométrica. [15]

Estas reglas de exclusión también envían un mensaje implícito a los analistas de DI de que la tecnología de la información es peligrosa y no esencial para el análisis. Los analistas, por la naturaleza de su trabajo, son especialmente conscientes de las amenazas a la seguridad. Entonces, cuando se les dice que una tecnología es potencialmente peligrosa, su instinto es evitarla a menos que sea absolutamente necesario.

Se puede proteger una computadora portátil, pero la seguridad debe estar integrada y mantenida. Los archivos necesitan un cifrado fuerte. Se necesitan múltiples capas de herramientas de detección de riesgos de seguridad. La autenticación biométrica identificará sólo a los usuarios legítimos.

El personal de seguridad debe desarrollar una mejor comprensión de cómo trabajan los analistas. En lugar de simplemente excluir tecnologías, su objetivo debería ser desarrollar métodos de aplicación de TI que sean tan fáciles de usar que los analistas de DI puedan operar de forma segura con la menor cantidad de obstáculos posible.