Skein es una función hash criptográfica y una de los cinco finalistas en la competencia de funciones hash del NIST . Se presentó como candidato para convertirse en el estándar SHA-3 , el sucesor de SHA-1 y SHA-2 , pero finalmente perdió ante el candidato de hash del NIST, Keccak . [2]

El nombre Madeja se refiere a cómo la función Madeja entrelaza la entrada, similar a una madeja de hilo. [1]

Skein fue creada por Bruce Schneier , Niels Ferguson , Stefan Lucks , Doug Whiting, Mihir Bellare , Tadayoshi Kohno, Jon Callas y Jesse Walker.

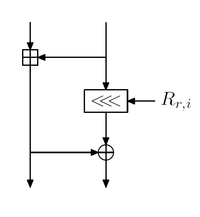

Skein se basa en el cifrado de bloque modificable Threefish comprimido utilizando el modo de encadenamiento Unique Block Iteration (UBI), una variante del modo hash Matyas-Meyer-Oseas , [3] al tiempo que aprovecha un sistema de argumentos opcional de baja sobrecarga para mayor flexibilidad.

El algoritmo de Skein y una implementación de referencia se entregaron al dominio público . [4]

Skein admite tamaños de estado internos de 256, 512 y 1024 bits, y tamaños de salida arbitrarios. [5]

Los autores afirman 6,1 ciclos por byte para cualquier tamaño de salida en un Intel Core 2 Duo en modo de 64 bits. [6]

El núcleo de Threefish se basa en una función MIX que transforma 2 palabras de 64 bits mediante una única suma, rotación por una constante y XOR. El modo de encadenamiento UBI combina un valor de encadenamiento de entrada con una cadena de entrada de longitud arbitraria y produce una salida de tamaño fijo.

La no linealidad de Threefish proviene enteramente de la combinación de operaciones de suma y OR exclusivas ; No utiliza S-boxes . La función está optimizada para procesadores de 64 bits y el documento Skein define características opcionales como hash aleatorio , hash de árbol paralelizable , cifrado de flujo , personalización y una función de derivación de claves .

En octubre de 2010 se publicó un ataque que combina el criptoanálisis rotacional con el ataque de rebote . El ataque encuentra colisiones rotacionales durante 53 de 72 rondas en Threefish-256 y 57 de 72 rondas en Threefish-512. También afecta la función hash de Skein. [7] Esta es una continuación del ataque anterior publicado en febrero, que consta de 39 y 42 rondas respectivamente. [8]

El equipo de Skein modificó la constante de programación clave para la ronda 3 de la competencia de función hash del NIST para hacer que este ataque sea menos efectivo, aunque creen que el hash aún sería seguro sin estos ajustes. [1]

Valores hash de cadena vacía.

Madeja-256-256("")c8877087da56e072870daa843f176e9453115929094c3a40c463a196c29bf7baMadeja-512-256("")39ccc4554a8b31853b9de7a1fe638a24cce6b35a55f2431009e18780335d2621Madeja-512-512("")bc5b4c50925519c290cc634277ae3d6257212395cba733bbad37a4af0fa06af41fca7903d06564fea7a2d3730dbdb80c1f85562dfcc070334ea4d1d9e72cba7a

Incluso un pequeño cambio en el mensaje dará como resultado (con una probabilidad abrumadora) un hash mayoritariamente diferente, debido al efecto avalancha . Por ejemplo, agregando un punto al final de la oración:

Skein-512-256(" El veloz zorro marrón salta sobre el perro perezoso ")b3250457e05d3060b1a4bbc1428bc75a3f525ca389aeab96cfa34638d96e492aSkein-512-256(" El veloz zorro marrón salta sobre el perro perezoso .")41e829d7fca71c7d7154ed8fc8a069f274dd664ae0ed29d365d919f4e575eebbSkein-512-512(" El rápido zorro marrón salta sobre el perro perezoso ")94c2ae036dba8783d0b3f7d6cc111ff810702f5c77707999be7e1c9486ff238a7044de734293147359b4ac7e1d09cd247c351d69826b78dcddd951f0ef912713Skein-512-512(" El veloz zorro marrón salta sobre el perro perezoso .")658223cb3d69b5e76e3588ca63feffba0dc2ead38a95d0650564f2a39da8e83fbb42c9d6ad9e03fbfde8a25a880357d457dbd6f74cbcb5e728979577dbce5436

{{cite journal}}: Citar diario requiere |journal=( ayuda ){{cite journal}}: Citar diario requiere |journal=( ayuda )