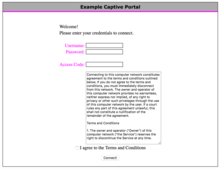

Un portal cautivo es una página web a la que se accede con un navegador web que se muestra a los usuarios recién conectados a una red wifi o cableada antes de que se les conceda un acceso más amplio a los recursos de la red. Los portales cautivos se utilizan comúnmente para presentar una página de inicio de sesión o de aterrizaje que puede requerir autenticación , pago , aceptación de un acuerdo de licencia de usuario final , política de uso aceptable , finalización de una encuesta u otras credenciales válidas que tanto el host como el usuario acuerdan cumplir. [1] Los portales cautivos se utilizan para una amplia gama de servicios de banda ancha móviles y peatonales, incluidos los puntos de acceso domésticos y wifi proporcionados comercialmente y por cable. Un portal cautivo también se puede utilizar para proporcionar acceso a redes cableadas empresariales o residenciales, como edificios de apartamentos, habitaciones de hotel y centros de negocios.

El portal cautivo se presenta al cliente y se almacena en la puerta de enlace o en un servidor web que aloja la página web. Según el conjunto de características de la puerta de enlace, se pueden incluir sitios web o puertos TCP en la lista de permitidos para que el usuario no tenga que interactuar con el portal cautivo para usarlos. La dirección MAC de los clientes conectados también se puede utilizar para omitir el proceso de inicio de sesión de dispositivos específicos.

WISPr se refiere a este método de autenticación basado en navegador web como el Método de Acceso Universal (UAM). [2]

Los portales cautivos se utilizan principalmente en redes inalámbricas abiertas donde se muestra a los usuarios un mensaje de bienvenida que les informa de las condiciones de acceso (puertos permitidos, responsabilidad, etc.). Los administradores tienden a hacer esto para que sus propios usuarios se responsabilicen de sus acciones y eviten cualquier responsabilidad legal. [3] Si esta delegación de responsabilidad es legalmente válida es un tema de debate. [4] [5] Algunas redes también pueden requerir que se ingrese el número de teléfono celular del usuario o información de identidad para que los administradores puedan proporcionar información a las autoridades en caso de que haya actividad ilegal en la red.

Los portales cautivos se utilizan a menudo con fines de marketing y comunicación comercial. El acceso a Internet a través de Wi-Fi abierto está prohibido hasta que el usuario intercambie datos personales rellenando un formulario de registro basado en la web en un navegador web. El formulario basado en la web se abre automáticamente en un navegador web o aparece cuando el usuario abre un navegador web e intenta visitar cualquier página web. En otras palabras, el usuario está "cautivo" - no puede acceder a Internet libremente hasta que se le conceda acceso a Internet y haya "completado" el portal cautivo. Esto permite al proveedor de este servicio mostrar o enviar anuncios a los usuarios que se conectan al punto de acceso Wi-Fi. Este tipo de servicio también se conoce a veces como "Wi-Fi social", ya que pueden solicitar una cuenta de red social para iniciar sesión (como Facebook ). En los últimos años, estos portales cautivos de Wi-Fi social se han convertido en algo habitual entre varias empresas que ofrecen marketing centrado en la recopilación de datos Wi-Fi. [6]

El usuario puede encontrar muchos tipos de contenidos en el portal cautivo, y es frecuente permitir el acceso a Internet a cambio de ver contenidos o realizar una determinada acción (a menudo, proporcionar datos personales para posibilitar el contacto comercial); así, el uso comercial del portal cautivo es una herramienta para la generación de leads (contactos comerciales o clientes potenciales). [7]

Hay varias formas de implementar un portal cautivo.

Un método común es dirigir todo el tráfico de la World Wide Web a un servidor web, que devuelve una redirección HTTP a un portal cautivo. [8] Cuando un dispositivo moderno habilitado para Internet se conecta por primera vez a una red, envía una solicitud HTTP a una URL de detección predefinida por su proveedor y espera un código de estado HTTP 200 OK o 204 Sin contenido. Si el dispositivo recibe un código de estado HTTP 2xx, asume que tiene acceso ilimitado a Internet. Los mensajes del portal cautivo se muestran cuando puede manipular este primer mensaje HTTP para devolver un código de estado HTTP 302 (redirección) al portal cautivo de su elección. [9] [10] RFC 6585 especifica el código de estado 511 Network Authentication Required.

El tráfico del cliente también se puede redirigir mediante la redirección ICMP en el nivel de capa 3.

Cuando un cliente solicita un recurso en un host remoto por nombre, se consulta el DNS para resolver ese nombre de host. En un portal cautivo, el firewall se asegurará de que solo los servidores DNS proporcionados por el DHCP de la red puedan ser utilizados por clientes no autenticados (o, de manera alternativa, reenviará todas las solicitudes DNS de clientes no autenticados a ese servidor DNS). Este servidor DNS devolverá la dirección IP de la página del portal cautivo como resultado de todas las búsquedas DNS.

Para realizar la redirección por DNS, el portal cautivo utiliza el secuestro de DNS para realizar una acción similar a un ataque de intermediario . Para limitar el impacto del envenenamiento de DNS, normalmente se utiliza un TTL de 0.

Las URL de detección de portales cautivos suelen devolver una respuesta mínima y estandarizada cuando no se encuentran detrás de un portal cautivo. Cuando el dispositivo recibe la respuesta esperada, concluye que tiene acceso directo a Internet. Si la respuesta es diferente, el dispositivo supone que se encuentra detrás de un portal cautivo y activa el proceso de inicio de sesión en el portal cautivo.

Se sabe que los portales cautivos tienen conjuntos de reglas de firewall incompletos (como dejar abiertos los puertos de salida) que permiten a los clientes eludir el portal. [13]

En algunas implementaciones, el conjunto de reglas enrutará las solicitudes DNS de los clientes a Internet, o el servidor DNS proporcionado cumplirá con las solicitudes DNS arbitrarias del cliente. Esto permite que un cliente evite el portal cautivo y acceda a Internet abierto mediante la tunelización de tráfico arbitrario dentro de paquetes DNS.

Algunos portales cautivos pueden configurarse para permitir que los agentes de usuario debidamente equipados detecten el portal cautivo y realicen la autenticación automáticamente. Los agentes de usuario y las aplicaciones complementarias, como el Asistente de portal cautivo de Apple, a veces pueden omitir de forma transparente la visualización del contenido del portal cautivo en contra de los deseos del operador del servicio, siempre que tengan acceso a las credenciales correctas, o pueden intentar realizar la autenticación con credenciales incorrectas u obsoletas, lo que puede tener consecuencias no deseadas, como el bloqueo accidental de la cuenta.

En ocasiones, es posible eludir un portal cautivo que utiliza direcciones MAC para rastrear dispositivos conectados reutilizando la dirección MAC de un dispositivo autenticado previamente. Una vez que un dispositivo se ha autenticado en el portal cautivo utilizando credenciales válidas, la puerta de enlace agrega la dirección MAC de ese dispositivo a su lista de permitidos; dado que las direcciones MAC se pueden falsificar fácilmente, cualquier otro dispositivo puede hacerse pasar por el dispositivo autenticado y eludir el portal cautivo. Una vez que se descubre que las direcciones IP y MAC de otras computadoras conectadas están autenticadas, cualquier máquina puede falsificar la dirección MAC y la dirección de Protocolo de Internet (IP) del objetivo autenticado y se le permite una ruta a través de la puerta de enlace. Por este motivo, algunas soluciones de portal cautivo crearon mecanismos de autenticación extendidos para limitar el riesgo de usurpación.

Los portales cautivos suelen requerir el uso de un navegador web; los usuarios que utilicen por primera vez un cliente de correo electrónico u otra aplicación que dependa de Internet pueden descubrir que la conexión no funciona sin explicación, y entonces necesitarán abrir un navegador web para validar. Esto puede ser problemático para los usuarios que no tienen ningún navegador web instalado en su sistema operativo . Sin embargo, a veces es posible utilizar el correo electrónico y otras funciones que no dependen de DNS (por ejemplo, si la aplicación especifica la dirección IP de conexión en lugar del nombre de host). Un problema similar puede ocurrir si el cliente utiliza AJAX o se une a la red con páginas ya cargadas en su navegador web, lo que provoca un comportamiento indefinido (por ejemplo, aparecen mensajes corruptos) cuando dicha página intenta realizar solicitudes HTTP a su servidor de origen.

De manera similar, como las conexiones HTTPS no se pueden redirigir (al menos no sin activar advertencias de seguridad), un navegador web que solo intente acceder a sitios web seguros antes de ser autorizado por el portal cautivo verá que esos intentos fallan sin explicación (el síntoma habitual es que el sitio web deseado parece estar inactivo o inaccesible).

Las plataformas que tienen Wi-Fi y una pila TCP/IP pero no tienen un navegador web que admita HTTPS no pueden usar muchos portales cautivos. Dichas plataformas incluyen la Nintendo DS que ejecuta un juego que utiliza Nintendo Wi-Fi Connection . La autenticación sin navegador es posible utilizando WISPr , un protocolo de autenticación basado en XML para este propósito, o autenticación basada en MAC o autenticaciones basadas en otros protocolos.

También es posible que un proveedor de plataforma celebre un contrato de servicios con el operador de una gran cantidad de puntos de acceso de portal cautivo para permitir el acceso gratuito o con descuento a los servidores del proveedor de plataforma a través del jardín amurallado del punto de acceso . Por ejemplo, en 2005, Nintendo y Wayport se asociaron para proporcionar acceso Wi-Fi gratuito a los usuarios de Nintendo DS en ciertos restaurantes McDonald's . [14] Además, se podría permitir que los puertos VoIP y SIP pasaran por alto la puerta de enlace para permitir que los teléfonos realicen y reciban llamadas.