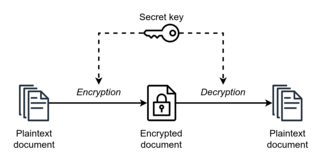

Los algoritmos de clave simétrica [a] son algoritmos de criptografía que utilizan las mismas claves criptográficas tanto para el cifrado de texto plano como para el descifrado de texto cifrado . Las claves pueden ser idénticas o puede haber una transformación simple entre las dos claves. [1] Las claves, en la práctica, representan un secreto compartido entre dos o más partes que puede utilizarse para mantener un vínculo de información privada. [2] El requisito de que ambas partes tengan acceso a la clave secreta es uno de los principales inconvenientes del cifrado de clave simétrica , en comparación con el cifrado de clave pública (también conocido como cifrado de clave asimétrica). [3] [4] Sin embargo, los algoritmos de cifrado de clave simétrica suelen ser mejores para el cifrado masivo. A excepción del pad de un solo uso, tienen un tamaño de clave más pequeño, lo que significa menos espacio de almacenamiento y una transmisión más rápida. Debido a esto, el cifrado de clave asimétrica se utiliza a menudo para intercambiar la clave secreta por cifrado de clave simétrica. [5] [6] [7]

El cifrado de clave simétrica puede utilizar cifrados de flujo o cifrados de bloque . [8]

Los cifrados de flujo cifran los dígitos (normalmente bytes ) o letras (en cifrados de sustitución) de un mensaje, uno a la vez. Un ejemplo es ChaCha20 . Los cifrados de sustitución son cifrados bien conocidos, pero se pueden descifrar fácilmente utilizando una tabla de frecuencia . [9]

Los cifrados de bloque toman una cantidad de bits y los cifran en una sola unidad, rellenando el texto sin formato para lograr un múltiplo del tamaño del bloque. El algoritmo Advanced Encryption Standard (AES), aprobado por el NIST en diciembre de 2001, utiliza bloques de 128 bits.

Ejemplos de algoritmos de clave simétrica populares incluyen Twofish , Serpent , AES (Rijndael), Camellia , Salsa20 , ChaCha20 , Blowfish , CAST5 , Kuznyechik , RC4 , DES , 3DES , Skipjack , Safer e IDEA . [10]

Los cifrados simétricos se utilizan comúnmente para lograr otras primitivas criptográficas además del simple cifrado. [ cita necesaria ]

Cifrar un mensaje no garantiza que permanecerá sin cambios mientras esté cifrado. Por lo tanto, a menudo se agrega un código de autenticación de mensaje a un texto cifrado para garantizar que el receptor notará los cambios en el texto cifrado. Los códigos de autenticación de mensajes se pueden construir a partir de un cifrado AEAD (por ejemplo, AES-GCM ).

Sin embargo, los cifrados simétricos no se pueden utilizar con fines de no repudio excepto involucrando a partes adicionales. [11] Véase la norma ISO/IEC 13888-2.

Otra aplicación es crear funciones hash a partir de cifrados en bloque. Consulte la función de compresión unidireccional para obtener descripciones de varios de estos métodos.

Muchos cifrados de bloques modernos se basan en una construcción propuesta por Horst Feistel . La construcción de Feistel permite construir funciones invertibles a partir de otras funciones que en sí mismas no son invertibles. [ cita necesaria ]

Históricamente, los cifrados simétricos han sido susceptibles a ataques de texto sin formato conocido , ataques de texto sin formato elegido , criptoanálisis diferencial y criptoanálisis lineal . La construcción cuidadosa de las funciones para cada ronda puede reducir en gran medida las posibilidades de un ataque exitoso. [ cita necesaria ] También es posible aumentar la longitud de la clave o las rondas en el proceso de cifrado para proteger mejor contra ataques. Sin embargo, esto tiende a aumentar la potencia de procesamiento y disminuir la velocidad a la que se ejecuta el proceso debido a la cantidad de operaciones que el sistema necesita realizar. [12]

La mayoría de los algoritmos de clave simétrica modernos parecen resistir la amenaza de la criptografía poscuántica . [13] Las computadoras cuánticas aumentarían exponencialmente la velocidad a la que se pueden decodificar estos cifrados; En particular, el algoritmo de Grover tomaría la raíz cuadrada del tiempo tradicionalmente requerido para un ataque de fuerza bruta , aunque estas vulnerabilidades pueden compensarse duplicando la longitud de la clave. [14] Por ejemplo, un cifrado AES de 128 bits no sería seguro contra tal ataque, ya que reduciría el tiempo requerido para probar todas las iteraciones posibles de más de 10 quintillones de años a aproximadamente seis meses. Por el contrario, a una computadora cuántica le tomaría la misma cantidad de tiempo decodificar un cifrado AES de 256 bits que a una computadora convencional para decodificar un cifrado AES de 128 bits. [15] Por esta razón, se cree que AES-256 es "resistente a lo cuántico". [16] [17]

Los algoritmos de clave simétrica requieren que tanto el remitente como el destinatario de un mensaje tengan la misma clave secreta. Todos los primeros sistemas criptográficos requerían que el remitente o el destinatario recibieran de alguna manera una copia de esa clave secreta a través de un canal físicamente seguro.

Casi todos los sistemas criptográficos modernos todavía utilizan algoritmos de clave simétrica internamente para cifrar la mayor parte de los mensajes, pero eliminan la necesidad de un canal físicamente seguro mediante el uso del intercambio de claves Diffie-Hellman o algún otro protocolo de clave pública para llegar a un acuerdo de forma segura. una nueva clave secreta para cada sesión/conversación (secreto directo).

Cuando se utilizan con cifrados asimétricos para la transferencia de claves, los generadores de claves pseudoaleatorias casi siempre se utilizan para generar claves de sesión de cifrado simétrico. Sin embargo, la falta de aleatoriedad en esos generadores o en sus vectores de inicialización es desastrosa y ha provocado rupturas criptoanalíticas en el pasado. Por tanto, es fundamental que una implementación utilice una fuente de alta entropía para su inicialización. [18] [19] [20]

Un cifrado recíproco es un cifrado en el que, así como se ingresa el texto sin formato en el sistema de criptografía para obtener el texto cifrado , se podría ingresar el texto cifrado en el mismo lugar del sistema para obtener el texto sin formato. Un cifrado recíproco a veces también se denomina cifrado autorrecíproco . [21] [22]

Prácticamente todas las máquinas de cifrado mecánico implementan un cifrado recíproco, una involución matemática en cada letra tecleada. En lugar de diseñar dos tipos de máquinas, una para cifrar y otra para descifrar, todas las máquinas pueden ser idénticas y pueden configurarse (codificarse) de la misma manera. [23]

Ejemplos de cifrados recíprocos incluyen:

La mayoría de los cifrados modernos se pueden clasificar como cifrado de flujo , la mayoría de los cuales utiliza un combinador de cifrado XOR recíproco , o cifrado de bloque , la mayoría de los cuales utiliza un cifrado Feistel o un esquema Lai-Massey con una transformación recíproca en cada ronda. [ cita necesaria ]

{{cite journal}}: Citar diario requiere |journal=( ayuda )Los generadores de números aleatorios (RNG) son siempre un eslabón débil en el uso seguro de la criptografía.