En informática , un archivo de computadora es un recurso para registrar datos en un dispositivo de almacenamiento de computadora , identificado principalmente por su nombre de archivo . Así como las palabras se pueden escribir en papel, también se pueden escribir datos en un archivo de computadora. Los archivos se pueden compartir y transferir entre computadoras y dispositivos móviles a través de medios extraíbles , redes o Internet .

Los diferentes tipos de archivos informáticos están diseñados para diferentes propósitos. Un archivo puede estar diseñado para almacenar una imagen , un mensaje escrito, un vídeo , un programa o cualquier otra variedad de otros tipos de datos. Ciertos archivos pueden almacenar varios tipos de datos a la vez.

Al utilizar programas informáticos, una persona puede abrir, leer, cambiar, guardar y cerrar un archivo informático. Los archivos de computadora se pueden reabrir, modificar y copiar una cantidad arbitraria de veces.

Los archivos normalmente se organizan en un sistema de archivos , que rastrea las ubicaciones de los archivos en el disco y permite el acceso de los usuarios.

La palabra "archivo" deriva del latín filum ("un hilo, hilo"). [1]

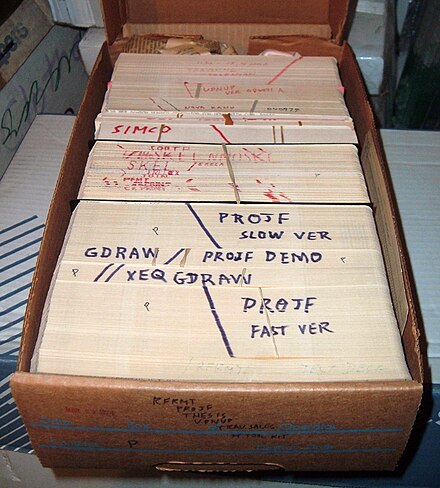

El término "archivo" se utilizó en el contexto del almacenamiento informático ya en enero de 1940. En Punched Card Methods in Scientific Computation , [2] WJ Eckert declaró: "El primer uso extensivo del antiguo tabulador Hollerith en astronomía fue realizado por Comrie . [ 3] Lo utilizó para construir una tabla a partir de diferencias sucesivas y para añadir un gran número de términos armónicos". "Las tablas de funciones se construyen a partir de sus diferencias con gran eficacia, ya sea como tablas impresas o como un fichero de tarjetas perforadas ".

En febrero de 1950, en un anuncio de Radio Corporation of America (RCA) en la revista Popular Science [4] que describía un nuevo tubo de vacío de "memoria" que había desarrollado, RCA afirmó: "los resultados de innumerables cálculos se pueden mantener 'en archivos' y "Un "archivo" de este tipo existe ahora en un tubo de "memoria" desarrollado en los Laboratorios RCA. Retiene electrónicamente las cifras introducidas en las máquinas calculadoras, las mantiene almacenadas mientras memoriza otras nuevas y acelera las soluciones inteligentes a través de laberintos de matemáticas".

En 1952, "archivo" designaba, entre otras cosas, información almacenada en tarjetas perforadas . [5]

En sus inicios, el hardware subyacente, en lugar del contenido almacenado en él, se denominaba "archivo". Por ejemplo, las unidades de disco IBM 350 se denominaron "archivos de disco". [6] La introducción, c. 1961 , por Burroughs MCP y el MIT Compatible Time-Sharing System del concepto de un " sistema de archivos " que gestionaba varios "archivos" virtuales en un dispositivo de almacenamiento es el origen de la denotación contemporánea de la palabra. Aunque el " archivo de registro " contemporáneo demuestra el concepto inicial de archivos, su uso ha disminuido considerablemente.

En la mayoría de los sistemas operativos modernos , los archivos están organizados en matrices unidimensionales de bytes . El formato de un archivo se define por su contenido, ya que un archivo es únicamente un contenedor de datos.

En algunas plataformas, el formato se indica por su extensión de nombre de archivo , especificando las reglas sobre cómo se deben organizar e interpretar los bytes de manera significativa. Por ejemplo, los bytes de un archivo de texto sin formato ( .txt en Windows) están asociados con caracteres ASCII o UTF-8 , mientras que los bytes de archivos de imagen, vídeo y audio se interpretan de otra manera. La mayoría de los tipos de archivos también asignan algunos bytes para metadatos , lo que permite que un archivo contenga información básica sobre sí mismo.

Algunos sistemas de archivos pueden almacenar datos específicos de archivos arbitrarios (no interpretados por el sistema de archivos) fuera del formato de archivo, pero vinculados al archivo, por ejemplo, atributos extendidos o bifurcaciones . En otros sistemas de archivos, esto se puede hacer mediante archivos complementarios o bases de datos específicas del software. Sin embargo, todos esos métodos son más susceptibles a la pérdida de metadatos que los formatos de archivos contenedores y de archivo .

En cualquier instante, un archivo tiene un tamaño específico, normalmente expresado como un número de bytes , que indica cuánto almacenamiento ocupa el archivo. En la mayoría de los sistemas operativos modernos, el tamaño puede ser cualquier número entero no negativo de bytes hasta un límite del sistema. Muchos sistemas operativos más antiguos registraban únicamente el número de bloques o pistas ocupadas por un archivo en un dispositivo de almacenamiento físico. En tales sistemas, el software empleaba otros métodos para rastrear el recuento exacto de bytes (por ejemplo, CP/M usaba un carácter de control especial, Ctrl-Z , para señalar el final de los archivos de texto).

Sin embargo, la definición general de un archivo no requiere que su tamaño tenga ningún significado real, a menos que los datos dentro del archivo correspondan a datos dentro de un grupo de almacenamiento persistente. Un caso especial es un archivo de cero bytes ; estos archivos pueden ser archivos recién creados a los que aún no se les ha escrito ningún dato, o pueden servir como algún tipo de indicador en el sistema de archivos, o son accidentes (el resultado de operaciones de disco abortadas). Por ejemplo, el archivo al que apunta el enlace /bin/ls en un sistema típico tipo Unix probablemente tenga un tamaño definido que rara vez cambia. Compare esto con /dev/null que también es un archivo, pero como archivo de caracteres especiales , su tamaño no es significativo.

La información en un archivo de computadora puede consistir en paquetes de información más pequeños (a menudo llamados " registros " o "líneas") que son individualmente diferentes pero comparten algunos rasgos comunes. Por ejemplo, un archivo de nómina puede contener información sobre todos los empleados de una empresa y sus detalles de nómina; cada registro en el archivo de nómina concierne a un solo empleado, y todos los registros tienen la característica común de estar relacionados con la nómina; esto es muy similar a colocar toda la información de la nómina en un archivador específico en una oficina que no tiene computadora. Un archivo de texto puede contener líneas de texto, correspondientes a líneas impresas en una hoja de papel. Alternativamente, un archivo puede contener una imagen binaria arbitraria (un blob ) o puede contener un archivo ejecutable .

La forma en que se agrupa la información en un archivo depende totalmente de cómo se diseña. Esto ha dado lugar a una gran cantidad de estructuras de archivos más o menos estandarizadas para todos los propósitos imaginables, desde los más simples hasta los más complejos. La mayoría de los archivos informáticos son utilizados por programas informáticos que crean, modifican o eliminan los archivos para su propio uso según sea necesario. Los programadores que crean los programas deciden qué archivos se necesitan, cómo se utilizarán y (a menudo) sus nombres.

En algunos casos, los programas informáticos manipulan archivos que se hacen visibles para el usuario de la computadora. Por ejemplo, en un programa de procesamiento de textos , el usuario manipula archivos de documentos que el usuario nombra personalmente. Aunque el contenido del archivo del documento está organizado en un formato que el programa de procesamiento de textos entiende, el usuario puede elegir el nombre y la ubicación del archivo y proporcionar la mayor parte de la información (como palabras y texto) que será almacenado en el archivo.

Muchas aplicaciones empaquetan todos sus archivos de datos en un solo archivo llamado archivo de almacenamiento , utilizando marcadores internos para discernir los diferentes tipos de información que contiene. Los beneficios del archivo comprimido son reducir la cantidad de archivos para facilitar la transferencia, reducir el uso de almacenamiento o simplemente organizar archivos obsoletos. El archivo comprimido a menudo debe descomprimirse antes del próximo uso.

Las operaciones más básicas que los programas pueden realizar sobre un archivo son:

Los archivos en una computadora se pueden crear, mover, modificar, aumentar, reducir ( truncar ) y eliminar. En la mayoría de los casos, los programas informáticos que se ejecutan en la computadora se encargan de estas operaciones, pero el usuario de una computadora también puede manipular archivos si es necesario. Por ejemplo, los archivos de Microsoft Word normalmente son creados y modificados por el programa Microsoft Word en respuesta a los comandos del usuario, pero el usuario también puede mover, cambiar el nombre o eliminar estos archivos directamente usando un programa de administración de archivos como el Explorador de Windows (en computadoras con Windows). ) o mediante líneas de comando (CLI).

En sistemas tipo Unix , los programas de espacio de usuario no operan directamente, a bajo nivel, en un archivo. Sólo el núcleo se ocupa de los archivos y maneja toda la interacción del espacio del usuario con los archivos de una manera que es transparente para los programas del espacio del usuario. El sistema operativo proporciona un nivel de abstracción , lo que significa que la interacción con un archivo desde el espacio de usuario se realiza simplemente a través de su nombre de archivo (en lugar de su inodo ). Por ejemplo, no eliminará el archivo en sí, sino sólo un enlace al archivo. Puede haber muchos enlaces a un archivo, pero cuando se eliminan todos, el kernel considera que el espacio de memoria de ese archivo está libre para ser reasignado. Este espacio libre se considera comúnmente un riesgo para la seguridad (debido a la existencia de software de recuperación de archivos ). Cualquier programa de eliminación segura utiliza funciones del espacio del kernel (sistema) para borrar los datos del archivo.rm filename

Los movimientos de archivos dentro de un sistema de archivos se completan casi de inmediato porque no es necesario reescribir el contenido de los datos. Sólo es necesario cambiar los caminos.

Hay dos implementaciones distintas de movimientos de archivos.

Al mover archivos entre dispositivos o particiones, algunos programas de administración de archivos eliminan cada archivo seleccionado del directorio de origen individualmente después de transferirlos, mientras que otros programas eliminan todos los archivos a la vez solo después de que se hayan transferido todos los archivos.

Con el mvcomando, por ejemplo, el primer método se usa al seleccionar archivos individualmente, posiblemente con el uso de comodines (ejemplo: mv -n sourcePath/* targetPath, mientras que el último método se usa al seleccionar directorios completos (ejemplo: mv -n sourcePath targetPath). Microsoft Windows Explorer usa el primer método para archivos masivos El archivo de almacenamiento se mueve, pero el último método utiliza el Protocolo de transferencia de medios , como se describe en Protocolo de transferencia de medios § Comportamiento de movimiento de archivos .

El primer método (eliminación individual del código fuente) tiene la ventaja de que se libera espacio del dispositivo o partición de origen inmediatamente después de que haya comenzado la transferencia, es decir, después de que finalice el primer archivo. Con el último método, el espacio sólo se libera una vez finalizada la transferencia de toda la selección.

Si una transferencia de archivo incompleta con este último método se cancela inesperadamente, tal vez debido a un apagado inesperado, una parada del sistema o la desconexión de un dispositivo, no se habrá liberado espacio en el dispositivo o partición de origen. El usuario necesitaría fusionar los archivos restantes del origen, incluido el último archivo escrito de forma incompleta (truncado).

Con el método de eliminación individual, el software de movimiento de archivos tampoco necesita realizar un seguimiento acumulativo de todos los archivos terminados de transferir en el caso de que un usuario cancele manualmente la transferencia del archivo. Un administrador de archivos que utilice este último método (después de eliminarlo) sólo tendrá que eliminar del directorio de origen los archivos que ya hayan terminado de transferirse.

En los sistemas informáticos modernos, normalmente se accede a los archivos mediante nombres ( filenames ). En algunos sistemas operativos, el nombre está asociado con el propio archivo. En otros, el archivo es anónimo y se accede a él mediante enlaces que tienen nombres. En el último caso, un usuario puede identificar el nombre del enlace con el archivo en sí, pero esto es una analogía falsa, especialmente cuando existe más de un enlace al mismo archivo.

Los archivos (o enlaces a archivos) se pueden ubicar en directorios. Sin embargo, de manera más general, un directorio puede contener una lista de archivos o una lista de enlaces a archivos. Dentro de esta definición, es de suma importancia que el término "archivo" incluya directorios. Esto permite la existencia de jerarquías de directorios, es decir, directorios que contienen subdirectorios. Un nombre que hace referencia a un archivo dentro de un directorio suele ser único. En otras palabras, no debe haber nombres idénticos dentro de un directorio. Sin embargo, en algunos sistemas operativos, un nombre puede incluir una especificación de tipo, lo que significa que un directorio puede contener un nombre idéntico para más de un tipo de objeto, como un directorio y un archivo.

En entornos en los que se nombra un archivo, el nombre de un archivo y la ruta al directorio del archivo deben identificarlo de forma única entre todos los demás archivos del sistema informático; no hay dos archivos que puedan tener el mismo nombre y ruta. Cuando un archivo es anónimo, existirán referencias con nombre dentro de un espacio de nombres. En la mayoría de los casos, cualquier nombre dentro del espacio de nombres hará referencia exactamente a cero o un archivo. Sin embargo, cualquier archivo puede representarse dentro de cualquier espacio de nombres mediante cero, uno o más nombres.

Cualquier cadena de caracteres puede ser un nombre bien formado para un archivo o un enlace según el contexto de la aplicación. Que un nombre esté bien formado o no depende del tipo de sistema informático que se utilice. Las primeras computadoras permitían solo unas pocas letras o dígitos en el nombre de un archivo, pero las computadoras modernas permiten nombres largos (algunos de hasta 255 caracteres) que contienen casi cualquier combinación de letras Unicode o dígitos Unicode, lo que facilita la comprensión del propósito de un archivo. de un vistazo. Algunos sistemas informáticos permiten que los nombres de archivos contengan espacios; Otros no lo hacen. La distinción entre mayúsculas y minúsculas en los nombres de archivos está determinada por el sistema de archivos . Los sistemas de archivos Unix suelen distinguir entre mayúsculas y minúsculas y permiten que las aplicaciones de nivel de usuario creen archivos cuyos nombres difieren sólo en el caso de los caracteres. Microsoft Windows admite múltiples sistemas de archivos, cada uno con políticas diferentes [ ¿cuáles? ] con respecto a la distinción entre mayúsculas y minúsculas. El sistema de archivos FAT común puede tener varios archivos cuyos nombres difieren sólo en caso de que el usuario utilice un editor de disco para editar los nombres de los archivos en las entradas del directorio . Sin embargo, las aplicaciones de usuario normalmente no permitirán al usuario crear varios archivos con el mismo nombre pero con diferencias en el caso.

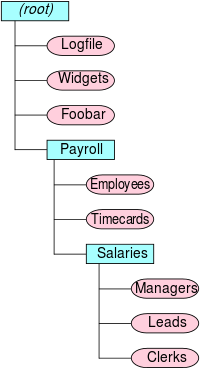

La mayoría de las computadoras organizan archivos en jerarquías mediante carpetas, directorios o catálogos. El concepto es el mismo independientemente de la terminología utilizada. Cada carpeta puede contener una cantidad arbitraria de archivos y también puede contener otras carpetas. Estas otras carpetas se denominan subcarpetas. Las subcarpetas pueden contener aún más archivos y carpetas, etc., creando así una estructura en forma de árbol en la que una "carpeta maestra" (o "carpeta raíz"; el nombre varía de un sistema operativo a otro) puede contener cualquier número de niveles de otras carpetas y archivos. Las carpetas se pueden nombrar del mismo modo que los archivos (excepto la carpeta raíz, que a menudo no tiene nombre). El uso de carpetas facilita la organización de archivos de forma lógica.

Cuando una computadora permite el uso de carpetas, cada archivo y carpeta no solo tiene un nombre propio, sino también una ruta, que identifica la carpeta o carpetas en las que reside un archivo o carpeta. En la ruta, se utiliza algún tipo de carácter especial, como una barra diagonal, para separar los nombres de archivos y carpetas. Por ejemplo, en la ilustración que se muestra en este artículo, la ruta /Payroll/Salaries/Managers identifica de forma única un archivo llamado Managers en una carpeta llamada Salaries , que a su vez está contenida en una carpeta llamada Payroll . Los nombres de carpetas y archivos están separados por barras en este ejemplo; la carpeta superior o raíz no tiene nombre, por lo que la ruta comienza con una barra (si la carpeta raíz tuviera un nombre, precedería a esta primera barra).

Muchos sistemas informáticos utilizan extensiones en los nombres de los archivos para ayudar a identificar lo que contienen, también conocido como tipo de archivo. En las computadoras con Windows, las extensiones constan de un punto (punto) al final del nombre de un archivo, seguido de algunas letras para identificar el tipo de archivo. Una extensión de .txt identifica un archivo de texto; una extensión .doc identifica cualquier tipo de documento o documentación, comúnmente en formato de archivo de Microsoft Word ; etcétera . Incluso cuando se utilizan extensiones en un sistema informático, el grado en que el sistema informático las reconoce y les presta atención puede variar; en algunos sistemas son obligatorios, mientras que en otros se ignoran por completo si se presentan.

Muchos sistemas informáticos modernos proporcionan métodos para proteger archivos contra daños accidentales y deliberados. Las computadoras que permiten múltiples usuarios implementan permisos de archivos para controlar quién puede o no modificar, eliminar o crear archivos y carpetas. Por ejemplo, a un usuario determinado se le puede conceder sólo permiso para leer un archivo o carpeta, pero no para modificarlo o eliminarlo; o a un usuario se le puede dar permiso para leer y modificar archivos o carpetas, pero no para ejecutarlos. Los permisos también se pueden utilizar para permitir que sólo ciertos usuarios vean el contenido de un archivo o carpeta. Los permisos protegen contra la manipulación o destrucción no autorizada de la información de los archivos y mantienen la información privada confidencial frente a usuarios no autorizados.

Otro mecanismo de protección implementado en muchas computadoras es un indicador de solo lectura. Cuando este indicador se activa para un archivo (lo que puede lograrse mediante un programa de computadora o un usuario humano), el archivo se puede examinar, pero no se puede modificar. Esta bandera es útil para información crítica que no debe modificarse ni borrarse, como archivos especiales que son utilizados únicamente por partes internas del sistema informático. Algunos sistemas también incluyen una bandera oculta para hacer invisibles ciertos archivos; El sistema informático utiliza esta bandera para ocultar archivos esenciales del sistema que los usuarios no deben modificar.

Cualquier archivo que tenga algún propósito útil debe tener alguna manifestación física. Es decir, un archivo (un concepto abstracto) en un sistema informático real debe tener un análogo físico real para que pueda existir.

En términos físicos, la mayoría de los archivos informáticos se almacenan en algún tipo de dispositivo de almacenamiento de datos. Por ejemplo, la mayoría de los sistemas operativos almacenan archivos en un disco duro . Los discos duros han sido la forma omnipresente de almacenamiento no volátil desde principios de los años sesenta. [7] Cuando los archivos contienen solo información temporal, pueden almacenarse en la RAM . Los archivos de computadora también se pueden almacenar en otros medios en algunos casos, como cintas magnéticas , discos compactos , discos versátiles digitales , unidades Zip , unidades flash USB , etc. El uso de unidades de estado sólido también está comenzando a rivalizar con el disco duro.

En los sistemas operativos tipo Unix, muchos archivos no tienen ningún dispositivo de almacenamiento físico asociado. Algunos ejemplos son /dev/null y la mayoría de los archivos en los directorios /dev , /proc y /sys . Estos son archivos virtuales: existen como objetos dentro del núcleo del sistema operativo.

Como los ve un programa de usuario en ejecución, los archivos generalmente se representan mediante un bloque de control de archivos o mediante un identificador de archivo . Un bloque de control de archivos (FCB) es un área de memoria que se manipula para establecer un nombre de archivo, etc. y luego se pasa al sistema operativo como parámetro; Fue utilizado por sistemas operativos de IBM más antiguos y por los primeros sistemas operativos de PC, incluidos CP/M y las primeras versiones de MS-DOS . Un identificador de archivo es generalmente un tipo de datos opaco o un número entero; Fue introducido alrededor de 1961 por Burroughs MCP basado en ALGOL que se ejecuta en Burroughs B5000 , pero ahora es omnipresente.

Cuando se dice que un archivo está dañado es porque su contenido se ha guardado en la computadora de tal manera que no puede ser leído correctamente, ni por un humano ni por software. Dependiendo de la magnitud del daño, a veces se puede recuperar el archivo original o, al menos, comprenderlo parcialmente. [8] Un archivo puede crearse corrupto o puede corromperse en un momento posterior al sobrescribirse.

Hay muchas formas en que un archivo puede dañarse. Lo más común es que el problema ocurra en el proceso de escritura del archivo en un disco . [9] Por ejemplo, si un programa de edición de imágenes falla inesperadamente mientras guarda una imagen, ese archivo puede estar dañado porque el programa no pudo guardar su totalidad. El propio programa podría advertir al usuario que hubo un error, permitiendo otro intento de guardar el archivo. [10] Algunos otros ejemplos de razones por las cuales los archivos se dañan incluyen:

Aunque la corrupción de archivos suele ocurrir accidentalmente, también se puede hacer intencionalmente como una forma de procrastinar , para engañar a otra persona haciéndole creer que una tarea estaba lista en una fecha anterior, potencialmente ganando tiempo para terminar dicha tarea. Hay servicios que proporcionan corrupción de archivos bajo demanda, que esencialmente llenan un archivo determinado con datos aleatorios para que no se pueda abrir ni leer, pero aun así parece legítimo. [17] [18]

Una de las contramedidas más eficaces contra la corrupción involuntaria de archivos es realizar copias de seguridad de archivos importantes. [19] En caso de que un archivo importante se corrompa, el usuario puede simplemente reemplazarlo con la versión respaldada.

Cuando los archivos de computadora contienen información que es extremadamente importante, se utiliza un proceso de respaldo para proteger contra desastres que podrían destruir los archivos. Hacer una copia de seguridad de los archivos simplemente significa hacer copias de los archivos en una ubicación separada para que puedan restaurarse si algo le sucede a la computadora o si se eliminan accidentalmente.

Hay muchas formas de realizar copias de seguridad de archivos. La mayoría de los sistemas informáticos proporcionan programas de utilidad para ayudar en el proceso de copia de seguridad, lo que puede llevar mucho tiempo si hay muchos archivos que proteger. Los archivos suelen copiarse en medios extraíbles, como CD grabables o cintas de cartucho. Copiar archivos a otro disco duro en la misma computadora protege contra fallas de un disco, pero si es necesario proteger contra fallas o destrucción de toda la computadora, entonces se deben hacer copias de los archivos en otros medios que se puedan quitar de la computadora y se almacena en un lugar seguro y distante.

El método de copia de seguridad abuelo-padre-hijo realiza automáticamente tres copias de seguridad; el archivo abuelo es la copia más antigua del archivo y el hijo es la copia actual.

La forma en que una computadora organiza, nombra, almacena y manipula archivos se conoce globalmente como su sistema de archivos . La mayoría de las computadoras tienen al menos un sistema de archivos. Algunas computadoras permiten el uso de varios sistemas de archivos diferentes. Por ejemplo, en las computadoras MS Windows más nuevas, se admiten los sistemas de archivos de tipo FAT más antiguos de MS-DOS y las versiones antiguas de Windows, además del sistema de archivos NTFS , que es el sistema de archivos normal para las versiones recientes de Windows. Cada sistema tiene sus propias ventajas y desventajas. FAT estándar sólo permite nombres de archivos de ocho caracteres (más una extensión de tres caracteres) sin espacios, por ejemplo, mientras que NTFS permite nombres mucho más largos que pueden contener espacios. Puede llamar a un archivo " Registros de nómina " en NTFS, pero en FAT estaría restringido a algo como payroll.dat (a menos que esté usando VFAT , una extensión FAT que permite nombres de archivos largos).

Los programas de administración de archivos son programas de utilidad que permiten a los usuarios manipular archivos directamente. Le permiten mover, crear, eliminar y cambiar el nombre de archivos y carpetas, aunque en realidad no le permiten leer el contenido de un archivo ni almacenar información en él. Cada sistema informático proporciona al menos un programa de administración de archivos para su sistema de archivos nativo. Por ejemplo, el Explorador de archivos (anteriormente Explorador de Windows) se usa comúnmente en los sistemas operativos Microsoft Windows y Nautilus es común en varias distribuciones de Linux.